국내 제품 ActiveX 모듈 취약점 이용

[보안뉴스 김지언] 2013년 3.20 사이버테러 당시 발견된 악성코드의 최신 변종 시리즈가 유포되고 있어 보안업계가 예의주시하고 있다.

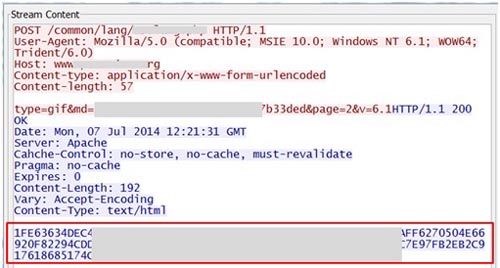

▲1차 C&C서버로부터 수신한 암호화된 명령어

보안전문기업 하우리(대표 김희천)는 7일 오후 1시경부터 국내 웹사이트들을 통해 북한 3.20 악성코드 최신 변종 시리즈가 유포됐다고 밝혔다. 하우리에 따르면 변종 악성코드는 국내 온라인 결제모듈 ActiveX 업데이트 파일 변조 취약점 및 국내 DRM 제품모듈 ActiveX 취약점 등을 이용해 유포됐다.

해당 악성코드에 감염되면 감염 정보를 1차 C&C 서버로 전송하며 추가적인 명령을 수신해 악성행위를 수행하게 된다. 1차 C&C 서버는 대부분 제로보드, 케이보드 등 국내 게시판을 사용하는 웹사이트로, 국내 게시판의 취약점을 이용해 C&C 서버를 확보한 것으로 추정된다.

특히 해당 악성코드가 접속하는 C&C 서버 중 일부는 2013년 3.20 방송·금융 사이버테러의 악성코드가 사용한 C&C 서버와 일치한다.

또한 명령을 수신해 복호화하고 정보를 C&C 서버로 전송하는 암호화 로직이 3.20 악성코드와 동일한 로직을 사용하고 있다.

이외에도 1차 C&C 서버에서 추가로 악성코드를 다운받아 실행하면 그 악성코드는 TOR C&C 서버를 2차 C&C 서버로 사용한다. 이 TOR C&C는 2013년 6월 25일에 정부 DNS 서버를 대상으로 디도스 공격을 수행한 악성코드도 사용됐으며, TOR C&C 서버를 통해 추가적인 명령을 수신해 악성행위를 하도록 되어 있다.

하우리 최상명 차세대보안연구센터장은 “작년보다 관제를 강화한 결과 3.20 악성코드의 최신 변종 시리즈를 조기에 발견하게 됐다”며, “1차 C&C 서버와 2차 TOR C&C 서버를 통해 추가로 수신하는 암호화된 명령을 해독하며 예의주시 중인 상태”라고 밝혔다.

[김지언 기자(boan4@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

김지언기자 기사보기

김지언기자 기사보기

[2025-04-07]

[2025-04-07]

.jpg)

.jpg)