공격자가 이론적으로 암호화를 무력화하기 위해 ASLR 악용 가능

[보안뉴스 김경애] 안드로이드사가 제공하는 키스토어 서비스에서 고전적인 스택기반의 버퍼오버플로우가 발견돼 주의가 요구된다.

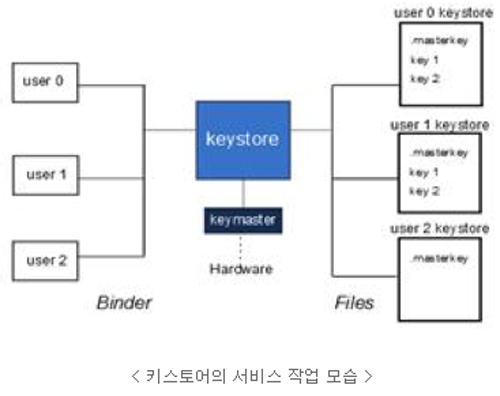

안드로이드는 ‘/system/bin/keystore’ 파일에 의해 구현되는 보안 저장(secure storage) 서비스를 제공한다.

스택 버퍼는 ‘KeyStore::getKeyForName’에 의해 생성되는데, Binder Interface를 이용하는 외부 어플리케이션이 접근 가능한 여러 호출자들을 갖고 있다. 또한 ‘KeyName’ 변수는 악성 어플리케이션에 의해 임의 크기로 제어될 수 있다.

안드로이드 키스토어는 종료될 때마다 다시 생성되므로 취약점을 이용한 접근이 가능하며, 나아가 공격자가 이론적으로 암호화를 무력화시키기 위해 ASLR을 악용할 가능성이 존재한다.

해당 취약점으로 공격할 경우 프로세스 아래서 악성코드를 실행시킬 수 있으며, 디바이스의 잠금 자격 증명(lock credential), 메모리로부터 복호화 된 마스터키, 데이터, 하드웨어의 백업키 식별자 유출이 가능하다.

이와 관련된 좀더 자세한 사항은 인터넷침해대응센터 홈페이지(http://www.krcert.or.kr/)에서 확인하면 된다.

[용어설명]

키스토어(keystore): 안드로이드 앱을 개발해 배포 시, 앱에 서명하거나 구글 맵 API를 사용하기 위해 사용한다.

스택 기반 버퍼오버플로우: 메모리 영역 중 스택영역을 이용한 것으로 스택 영역의 메모리 오류를 발생시켜 타겟 프로그램의 실행 흐름을 제어하고, 공격자가 원하는 코드가 실행되도록 하는 공격 기법이다.

ASLR(Address Space Layout Randomization): 실행 파일이 실행돼 메모리에 올라갈 때 시작주소를 변경한다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

TH.jpg)

김경애기자 기사보기

김경애기자 기사보기

[2025-04-07]

[2025-04-07]