[보안뉴스 김경애] 최근 메르스 관련 정보에 대한 관심이 높은 것을 이용한 악성코드가 유포되고 있어 이용자들의 각별한 주의가 요구된다. 특히, 해당 악성파일은 북한 IP와 통신하는 것으로 알려져 더욱 주의해야 한다.

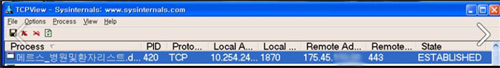

▲본지가 12일 입수한 ‘메르스 병원 및 환자 리스트.docx.exe’ 악성파일 캡처 화면

발견된 악성파일은 ‘(공지) 중동호흡기증후군(MERS) 감염예방지침’과 메르스_병원 및 환자리스트.docx.exe 파일명으로 알려졌다. 이 가운데 ‘메르스 병원 및 환자 리스트.docx.exe’ 악성파일은 지난 3일 발견됐으며, 악성파일을 실행하면 북한 IP와 연결되어 통신하는 것으로 알려졌다.

이와 관련 미래부 사이버안전센터는 지난 9일 메르스 지침이란 제목으로 질병관리본부가 보낸 것처럼 위장한 이메일의 첨부파일에서 악성코드가 발견됐다며 해당 서버는 차단했다고 밝혔다.

보안업체인 시만텍 보안위협 대응센터(Symantec Security Response)에 따르면, 이번 바이러스는 단순한 다운로더 형태의 트로이목마(Trojan.Swort) 바이러스로 악성 샘플을 수집해 분석한 결과, 이메일을 통해 확산된 것으로 보이며 MS 워드 형태의 .exe 파일로 파일명은 ‘메르스 병원 및 환자 리스트.docx.exe’라고 밝혔다.

시만텍코리아 제품기술본부 윤광택 이사는 “지난해 에볼라 바이러스 확산 때에도 사이버공격에 전염병이 이용된 적이 있다”면서 “메르스는 현재 다른 아시아 국가로 확산이 우려되는 등 전세계적인 위협이 되고 있기 때문에 스팸 메일, 피싱, 스피어피싱 공격 등을 통해 메르스 사태를 악용한 사이버 공격이 증가할 가능성에 적극적으로 대비해야 할 것”이라고 말했다.

경찰청 사이버안전국 측도 “메르스를 사칭한 스미싱에 포함된 URL이나 문서파일을 확인할 경우 악성코드에 감염되어 스마트폰 및 PC의 자료가 유출되고 원격으로 조정될 수 있다”며 “출처가 불확실한 문자 또는 이메일로 인해 악성코드가 설치되지 않도록 각별히 주의해야 한다”고 강조했다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

김경애기자 기사보기

김경애기자 기사보기

.gif)

.jpg)

.jpg)