UAF 취약점, 최근 웹브라우저나 웹브라우저 플러그인에서 발생

플래시와 웹브라우저 등 최신버전 업데이트 필수[보안뉴스 김경애] 정부기관에 스파이웨어(Spyware)를 판매하던 이탈리아 보안업체 해킹팀(Hacking Team)의 해킹 소식은 전세계를 발칵 뒤집어 놓았다.

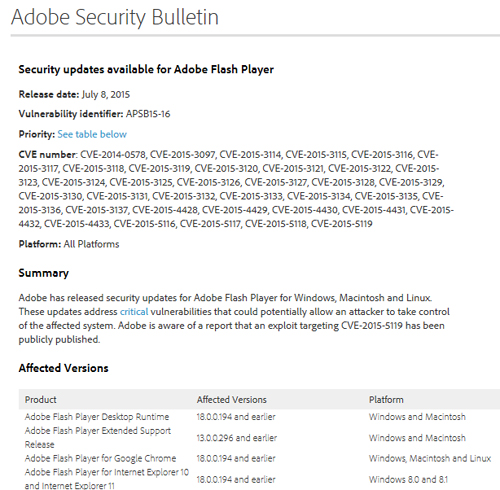

▲ 어도비 보안패치 업데이트 발표 캡처화면

해킹팀의 자료가 유출된 경로로 UAF(Use-After-Free) 취약점을 통한 제로데이(0-Day) 보안취약점(CVE-2015-5119)이 지목되면서 어도비에서도 서둘러 36개 취약점을 보안 패치를 발표했다.

특히, 사이버범죄 조직이 공개된 PoC 코드를 이용해 Angler Exploit Kit, Neutrino Exploit Kit, Nuclear Exploit Kit 추가를 통한 랜섬웨어(Ransomware) 등 악성코드 유포에 사용하기 시작해 반드시 최신 버전으로 업데이트 해야 한다. 해당 취약점은 다음과 같다.

동일 출처 정책 우회와 정보노출 문제를 유발하는 취약점 해결

CVE-2014-0578, CVE-2015-3115, CVE-2015-3116, CVE-2015-3125, CVE-2015-5116

Windows 7 64비트 환경에서 Flash 힙 메모리의 메모리 주소 랜덤화 기능 향상

CVE-2015-3097

정보 노출을 유발하는 보안 우회 취약점 해결

CVE-2015-3114

메모리 손상 취약점을 통한 코드 실행 문제 해결

CVE-2015-3117, CVE-2015-3123, CVE-2015-3130, CVE-2015-3133, CVE-2015-3134, CVE-2015-4431

UAF(Use-After-Free) 취약점을 통한 코드 실행 문제점 해결

CVE-2015-3118, CVE-2015-3124, CVE-2015-5117, CVE-2015-3127, CVE-2015-3128, CVE-2015-3129, CVE-2015-3131, CVE-2015-3132, CVE-2015-3136, CVE-2015-3137, CVE-2015-4428, CVE-2015-4430, CVE-2015-5119

객체 타입 혼동 취약점을 이용해 코드 실행이 가능한 문제 해결

CVE-2015-3119, CVE-2015-3120, CVE-2015-3121, CVE-2015-3122, CVE-2015-4433, CVE-2015-3126, CVE-2015-4429

힙 버퍼 오버플로우 취약점을 통한 코드 실행 문제 해결

CVE-2015-3135, CVE-2015-4432, CVE-2015-5118

이번에 발견된 취약점과 관련해 보안전문 파워블로거 울지 않는 벌새는 “UAF 취약점은 객체가 메모리에서 해제된 후에도 여전히 남아 있어서 해제된 메모리 위치에서 임의의 데이터를 작성할 수 있다”며 “그 값을 참조 및 함수 포인터로 사용할 경우 코드 실행이 가능하다”고 말했다.

그러면서 그는 “현재 공개된 취약점을 통해 악성코드 유포 행위가 발생하고 있어 최신 버전의 플래시 업데이트를 하지 않을 경우 웹사이트 접속시 자동으로 악성코드에 감염될 수 있다”며 “항상 최신 버전으로 업데이트해야 하고, 악성코드에 감염되지 않도록 주의를 기울여야 한다”고 당부했다.

또 다른 보안전문가는 “UAF 취약점은 최근 웹브라우저나 웹브라우저 플러그인에서 많이 발생하는 취약점 유형으로, 해당 취약점을 이용해서 악성코드를 설치할 수 있기 때문에 공격자가 악성코드를 유포하는 것”이라며 각별한 주의를 당부했다.

영향을 받는 소프트웨어 및 업데이트 버전

Adobe Flash Player 18.0.0.194 버전 및 하위 버전(Windows, Macintosh) → Adobe Flash Player 18.0.0.203 버전

Adobe Flash Player Extended Support Release 13.0.0.296 버전 및 하위 버전(Windows, Macintosh) → Adobe Flash Player Extended Support Release 13.0.0.302 버전

Adobe Flash Player 11.2.202.468 버전 및 하위 버전(Linux) → Adobe Flash Player 11.2.202.481 버전

Adobe AIR 18.0.0.144 버전 및 하위 버전(Windows) → Adobe AIR 18.0.0.180 버전

Adobe AIR 18.0.0.143 버전 및 하위 버전(Macintosh) → Adobe AIR 18.0.0.180 버전

Adobe AIR SDK 18.0.0.144 버전 및 하위 버전(Windows, Android, iOS) → Adobe AIR SDK 180.0.0.180 버전

Adobe AIR SDK 18.0.0.143 버전 및 하위 버전(Macintosh) → Adobe AIR SDK 18.0.0.180 버전

Adobe AIR SDK & Compiler 18.0.0.144 버전 및 하위 버전(Windows, Android, iOS) → Adobe AIR SDK & Compiler 18.0.0.180 버전

Adobe AIR SDK & Compiler 18.0.0.143 버전 및 하위 버전(Macintosh) → Adobe AIR SDK & Compiler 18.0.0.180 버전

Windows, Macintosh, Linux 운영 체제용 구글 크롬(Google Chrome) 웹 브라우저 사용자는 자동 업데이트(Chrome 맞춤설정 및 제어 → Chrome 정보) 기능을 통해 ‘Google Chrome 43.0.2357.132 버전’으로 업데이트하면 Adobe Flash Player 18.0.0.204 버전’으로 업데이트가 이루어진다.

Windows 8 운영체제용 Internet Explorer 10 버전, Windows 8.1 운영체제용 Internet Explorer 11 버전 웹 브라우저 사용자는 Windows Update 자동 업데이트 기능을 통해 ‘Adobe Flash Player 18.0.0.194 버전 → Adobe Flash Player 18.0.0.203 버전’으로 업데이트가 이루어진다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

김경애기자 기사보기

김경애기자 기사보기

.gif)

.jpg)

.jpg)

.jpg)

.jpg)