이력서 위장한 갠드크랩과 헤르메스 랜섬웨어 유포...동일범 추정

갠드크랩 랜섬웨어 V3 버전과 신규 버전인 V4도 새롭게 활동

[보안뉴스 김경애 기자] 이력서로 위장한 헤르메스(Hermes) 랜섬웨어와 갠드크랩(GandCrab) 랜섬웨어가 유포되는 것으로 드러났다. 특히, 동일한 URL에서 번갈아가며 유포돼 동일 공격자 소행으로 추정되고 있다.

안랩은 “한 주간 동안 악성 문서가 첨부된 메일을 통해 헤르메스 v2.1과 갠드크랩(GandCrab v4) 랜섬웨어 유포를 확인했다”며 “지난 7월 4일까지는 해당 URL에서 헤르메스 v2.1가 유포되고, 다음 날인 지난 5일에는 동일한 URL에서 갠드크랩 v4가 유포됐다. 해당 문서 실행 시 헤르메스 v.2.1이 다운로드되어 실행돼 갠드크랩 v4에 감염될 수 있다”고 분석했다.

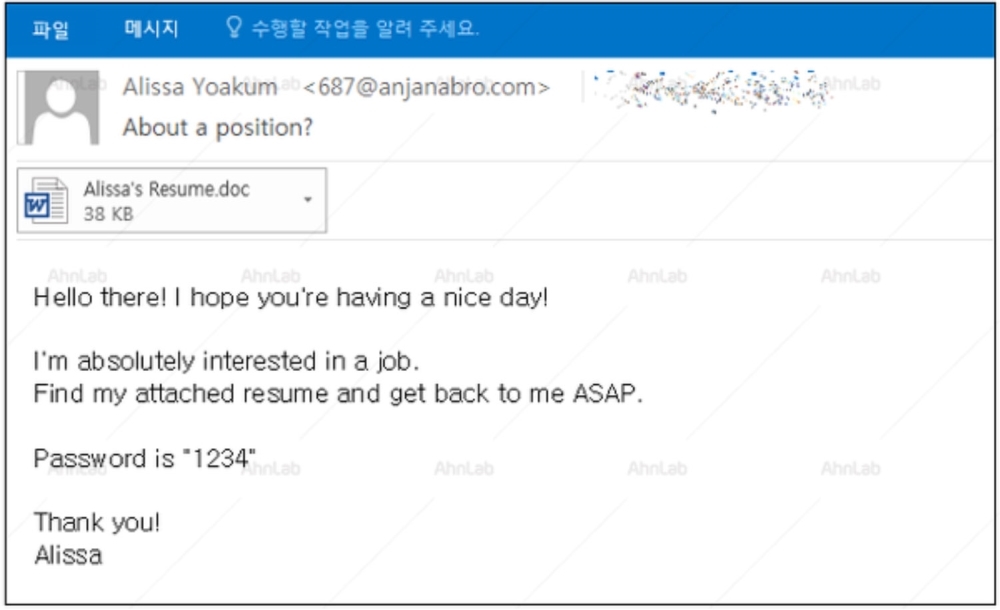

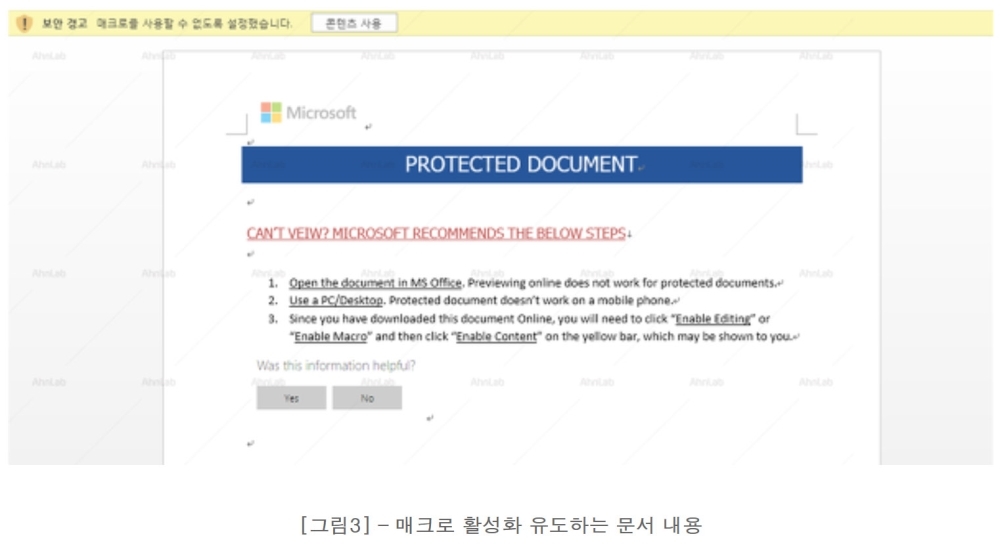

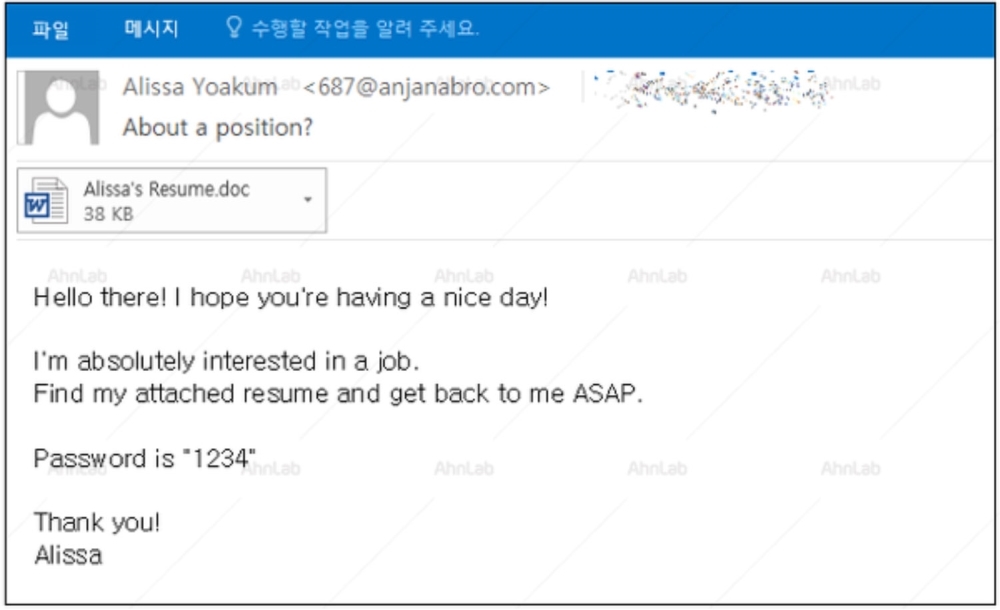

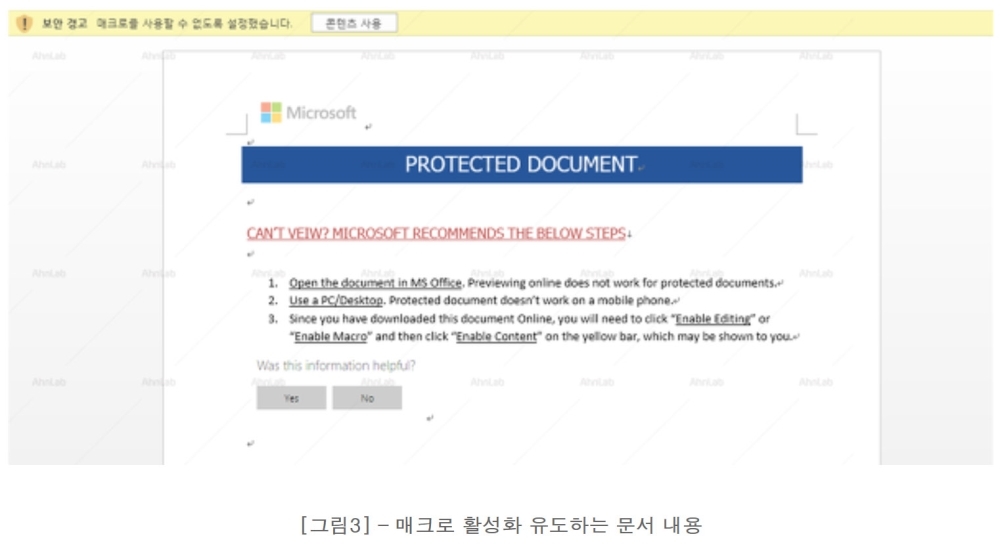

해당 악성 문서는 비밀번호를 필요로 하며, 해당 비밀번호는 메일에 명시돼 있다. 비밀번호 입력 후 문서가 열리면 ‘매크로를 활성화하라’는 내용을 확인 할 수 있다. 매크로가 활성화되면 특정 네트워크에 접속해 랜섬웨어를 다운로드한 후 실행한다.

특히, 두 종류의 랜섬웨어는 동일한 파일 설명, 제품 이름 및 중국어를 언어로 사용하는 등의 유사한 버전 정보를 사용하고 있는 것으로 조사됐다. 이에 따라 동일한 URL에서 유포됐다는 점과 버전 정보가 유사했다는 점에서 두 랜섬웨어의 제작자가 동일할 것으로 안랩은 추정했다.

같은 날인 지난 4일에는 갠드크랩 랜섬웨어 V3 버전과 새로운 버전인 V4가 동시 포착됐다. 위협정보 공유 서비스 업체 제로써트도 “7월부터 갠드크랩 랜섬웨어 V3 버전과 신규 버전인 V4가 새롭게 활동하고 있다”며 “갠드크랩 V4의 경우 명령제어 서버 연결이 없으며, 특정 사이트로 접속 시도하는 기능이 추가로 확인됐다”며 주의를 당부했다. 이와 함께 이메일 외에 가짜 크랙 소프트웨어를 위장한 갠드크랩 랜섬웨어 유포도 포착됐다.

이에 대해 제로써트 측은 “갠드크랩4는 이메일과 크랙 소프트웨어 통해 유포되고 있다“며 “파일을 암호화한후 악성코드에 등록된 960개 사이트들에 무작위로 접속을 시도한다. 특히 갠드크랩 V4 랜섬웨어는 다형성을 갖고 있으며, URL은 상이하지만 특정 시간마다 샘플 파일 해쉬를 변경한다”고 분석했다.

[김경애 기자(boan3@boannews.com)]

갠드크랩 랜섬웨어 V3 버전과 신규 버전인 V4도 새롭게 활동

[보안뉴스 김경애 기자] 이력서로 위장한 헤르메스(Hermes) 랜섬웨어와 갠드크랩(GandCrab) 랜섬웨어가 유포되는 것으로 드러났다. 특히, 동일한 URL에서 번갈아가며 유포돼 동일 공격자 소행으로 추정되고 있다.

[이미지=안랩]

안랩은 “한 주간 동안 악성 문서가 첨부된 메일을 통해 헤르메스 v2.1과 갠드크랩(GandCrab v4) 랜섬웨어 유포를 확인했다”며 “지난 7월 4일까지는 해당 URL에서 헤르메스 v2.1가 유포되고, 다음 날인 지난 5일에는 동일한 URL에서 갠드크랩 v4가 유포됐다. 해당 문서 실행 시 헤르메스 v.2.1이 다운로드되어 실행돼 갠드크랩 v4에 감염될 수 있다”고 분석했다.

[이미지=안랩]

해당 악성 문서는 비밀번호를 필요로 하며, 해당 비밀번호는 메일에 명시돼 있다. 비밀번호 입력 후 문서가 열리면 ‘매크로를 활성화하라’는 내용을 확인 할 수 있다. 매크로가 활성화되면 특정 네트워크에 접속해 랜섬웨어를 다운로드한 후 실행한다.

특히, 두 종류의 랜섬웨어는 동일한 파일 설명, 제품 이름 및 중국어를 언어로 사용하는 등의 유사한 버전 정보를 사용하고 있는 것으로 조사됐다. 이에 따라 동일한 URL에서 유포됐다는 점과 버전 정보가 유사했다는 점에서 두 랜섬웨어의 제작자가 동일할 것으로 안랩은 추정했다.

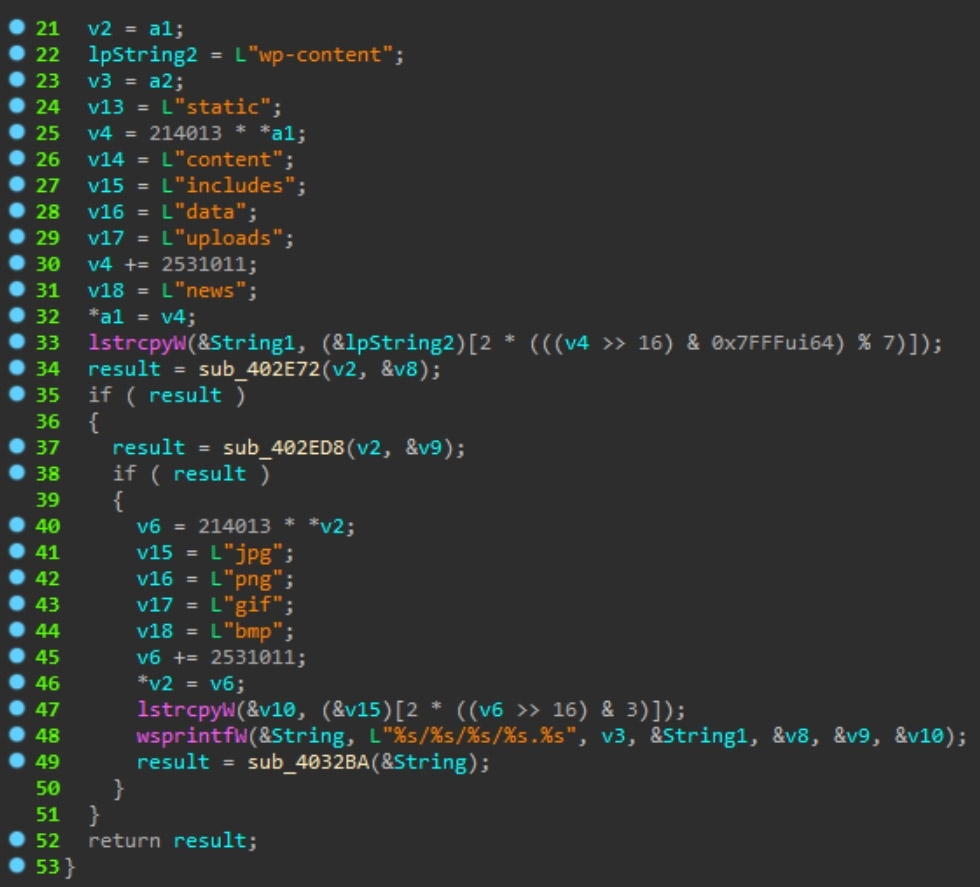

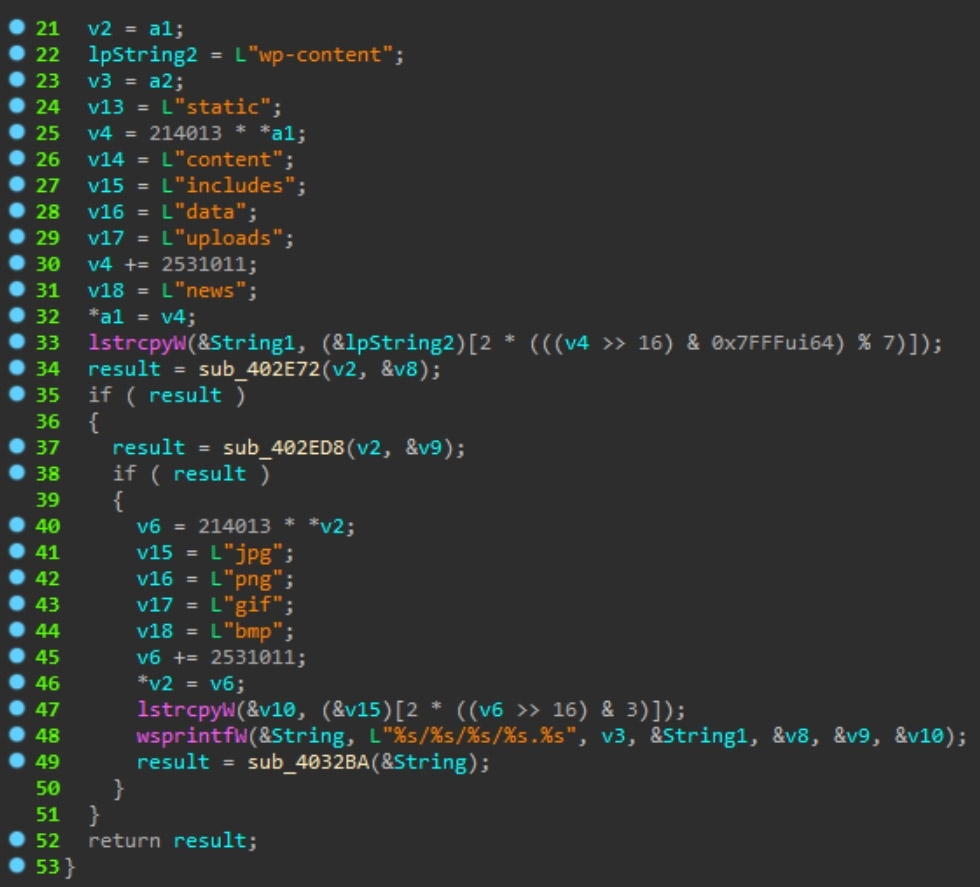

▲파일 암호화후 악성코드에 등록된 960개 사이트에 무작위로 접속하라는 코드 화면[이미지=제로써트]

같은 날인 지난 4일에는 갠드크랩 랜섬웨어 V3 버전과 새로운 버전인 V4가 동시 포착됐다. 위협정보 공유 서비스 업체 제로써트도 “7월부터 갠드크랩 랜섬웨어 V3 버전과 신규 버전인 V4가 새롭게 활동하고 있다”며 “갠드크랩 V4의 경우 명령제어 서버 연결이 없으며, 특정 사이트로 접속 시도하는 기능이 추가로 확인됐다”며 주의를 당부했다. 이와 함께 이메일 외에 가짜 크랙 소프트웨어를 위장한 갠드크랩 랜섬웨어 유포도 포착됐다.

이에 대해 제로써트 측은 “갠드크랩4는 이메일과 크랙 소프트웨어 통해 유포되고 있다“며 “파일을 암호화한후 악성코드에 등록된 960개 사이트들에 무작위로 접속을 시도한다. 특히 갠드크랩 V4 랜섬웨어는 다형성을 갖고 있으며, URL은 상이하지만 특정 시간마다 샘플 파일 해쉬를 변경한다”고 분석했다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

김경애기자 기사보기

김경애기자 기사보기

.gif)

.png)

.png)

.png)