갠드크랩 랜섬웨어와 가상화폐 채굴 악성코드 공격자가 동일한 명령제어 서버 사용

동일한 택스트 파일 이용해 접근...동일 공격자에 의해 유포됐을 가능성 매우 커

[보안뉴스 김경애 기자] 갠드크랩 랜섬웨어 공격자와 가상화폐 채굴 악성코드인 코인마이터 공격자가 동일한 명령제어(C&C) 서버를 사용하는 것으로 분석됐다. 이에 따라 동일범 소행일 가능성이 높은 상황이다.

순천향대 SCH사이버보안연구센터(센터장 염흥열 교수)에 따르면 11월 23일 입수한 갠드크랩과 코인마이너 샘플을 분석한 결과 명령제어 서버가 동일한 IP 대역을 사용하고 있어서 공격자가 동일 인물이거나 그룹일 가능성이 아주 크다고 밝혔다.

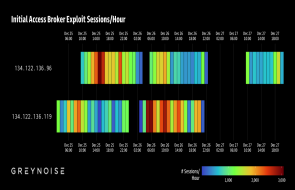

최근 활발하게 유포되고 있는 갠드크랩 랜섬웨어와 가상화폐 채굴 악성코드인 코인마이너의 명령제어(C&C) 서버가 러시아에 위치한 동일한 IP 대역에 위치하고 있다는 것.

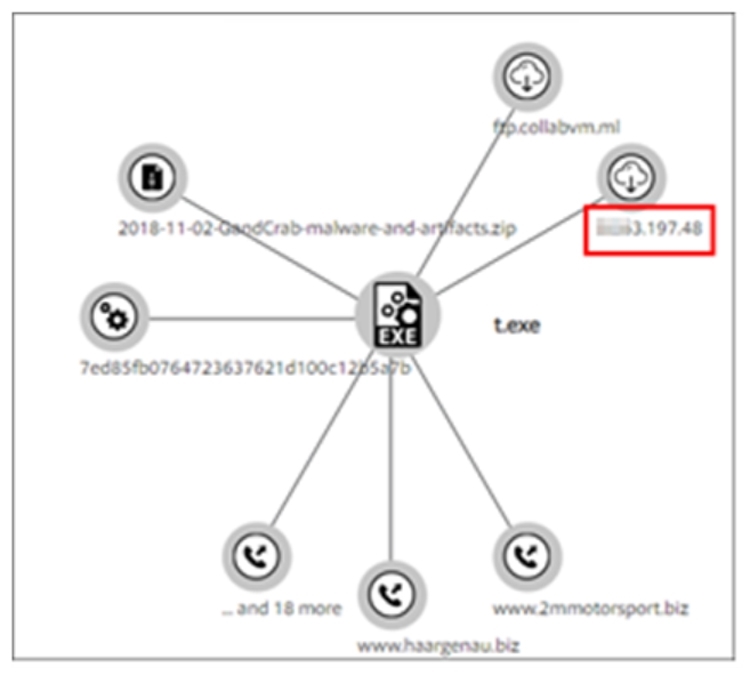

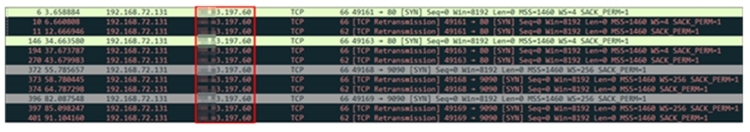

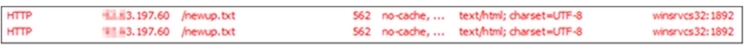

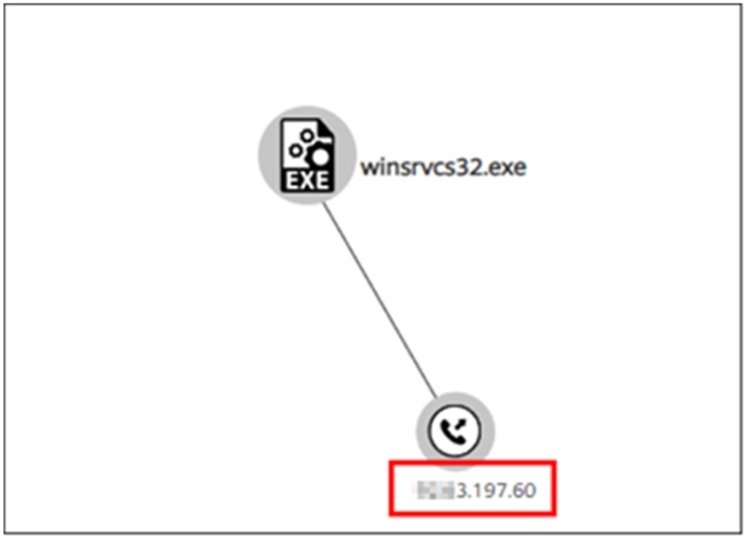

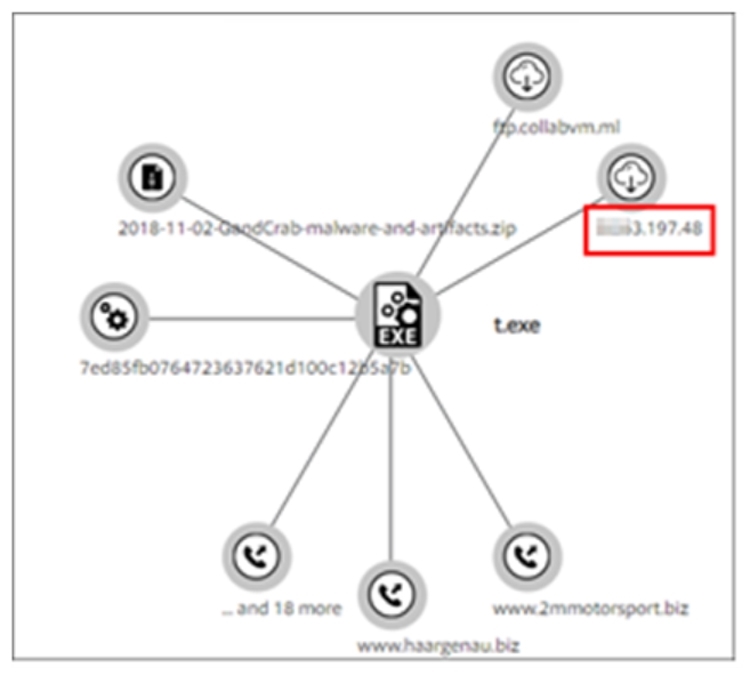

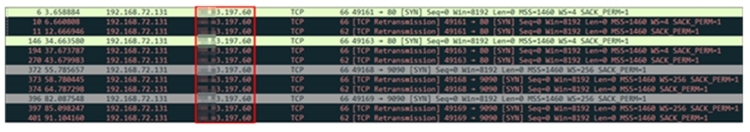

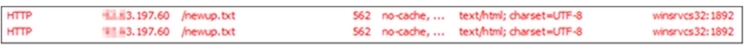

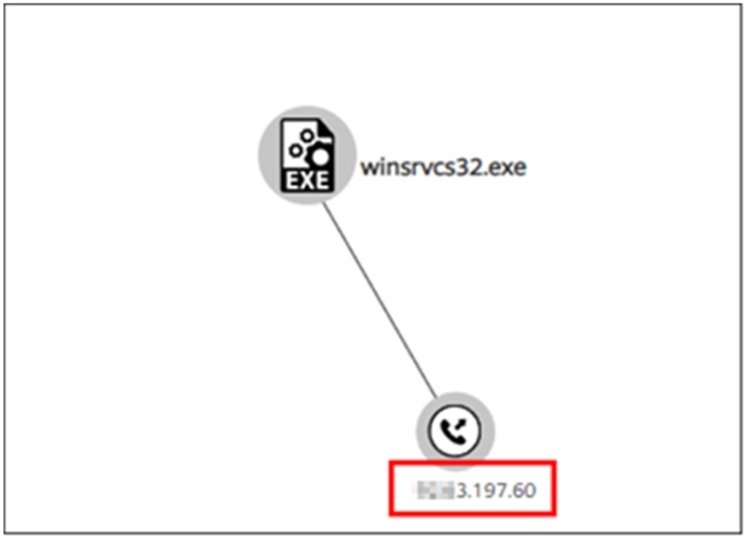

갠드크랩 랜섬웨어의 명령제러 서버는 http://xx.xx.197.48로 탐지됐다. 코인마이너의 명령제어 서버의 주소도 http://xx.xx.197.60여서 갠드크랩 랜섬웨어와 동일한 IP 대역을 이용하고 있는 것으로 확인됐다. 또한, /newup.txt라는 파라미터를 이용하여 접속을 시도하는 모습이 포착됐다.

두 악성코드는 동일한 IP 대역에 위치한 명령제어 서버에서 유포되고 있고, 동일한 텍스트 파일을 이용해 접근하고 있어 동일한 공격자에 의해 유포됐을 가능성이 매우 크다. 갠드크랩과 코인마이너는 악성코드에 감염됐을 때 입을 피해가 적지 않기 때문에 더욱 조심해야 한다.

SCH사이버보안연구센터 임수민 연구생은 “이러한 악성코드에 감염되지 않기 위해서는 발신인이 불분명하거나 수상한 첨부파일, 링크는 클릭하지 않는 것이 중요하며 항상 백신을 최신 상태로 유지하는 것도 중요하다”고 말했다.

[김경애 기자(boan3@boannews.com)]

동일한 택스트 파일 이용해 접근...동일 공격자에 의해 유포됐을 가능성 매우 커

[보안뉴스 김경애 기자] 갠드크랩 랜섬웨어 공격자와 가상화폐 채굴 악성코드인 코인마이터 공격자가 동일한 명령제어(C&C) 서버를 사용하는 것으로 분석됐다. 이에 따라 동일범 소행일 가능성이 높은 상황이다.

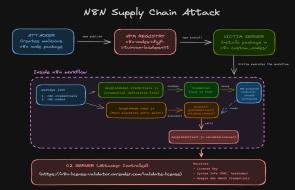

▲랜섬웨어 갠드크랩 v5.0.4 C&C 서버[이미지=순천향대 SCH사이버보안연구센터]

순천향대 SCH사이버보안연구센터(센터장 염흥열 교수)에 따르면 11월 23일 입수한 갠드크랩과 코인마이너 샘플을 분석한 결과 명령제어 서버가 동일한 IP 대역을 사용하고 있어서 공격자가 동일 인물이거나 그룹일 가능성이 아주 크다고 밝혔다.

최근 활발하게 유포되고 있는 갠드크랩 랜섬웨어와 가상화폐 채굴 악성코드인 코인마이너의 명령제어(C&C) 서버가 러시아에 위치한 동일한 IP 대역에 위치하고 있다는 것.

갠드크랩 랜섬웨어의 명령제러 서버는 http://xx.xx.197.48로 탐지됐다. 코인마이너의 명령제어 서버의 주소도 http://xx.xx.197.60여서 갠드크랩 랜섬웨어와 동일한 IP 대역을 이용하고 있는 것으로 확인됐다. 또한, /newup.txt라는 파라미터를 이용하여 접속을 시도하는 모습이 포착됐다.

▲채굴 악성코드 코인마이너 명령제어 서버

▲/newup.txt 파라미터

두 악성코드는 동일한 IP 대역에 위치한 명령제어 서버에서 유포되고 있고, 동일한 텍스트 파일을 이용해 접근하고 있어 동일한 공격자에 의해 유포됐을 가능성이 매우 크다. 갠드크랩과 코인마이너는 악성코드에 감염됐을 때 입을 피해가 적지 않기 때문에 더욱 조심해야 한다.

▲채굴 악성코드 코인마이너 명령제어 서버

SCH사이버보안연구센터 임수민 연구생은 “이러한 악성코드에 감염되지 않기 위해서는 발신인이 불분명하거나 수상한 첨부파일, 링크는 클릭하지 않는 것이 중요하며 항상 백신을 최신 상태로 유지하는 것도 중요하다”고 말했다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

김경애기자 기사보기

김경애기자 기사보기

.gif)

.jpg)

.jpg)

.jpg)

.png)

.png)

.jpg)