안랩 시큐리티대응센터(ASEC) 분석연구팀, Tick Group 공격 동향 보고서 발표

2013년 발견된 틱 사이버 공격 그룹, 한국과 일본 목표로 최근까지 활동

[보안뉴스 원병철 기자] 2013년 처음 등장해 주로 한국과 일본을 노린 공격을 자행해온 ‘틱 그룹(Tick Group)’의 공격 동향을 분석한 동향 보고서가 발표돼 사람들의 관심을 받고 있다. 안랩의 시큐리티대응센터(ASEC) 분석연구팀은 4월 2일 ‘Tick Group 공격 동향 보고서’를 발표하고 틱 그룹의 최근 공격을 분석했다.

안랩 ASEC에 따르면 틱 그룹이 처음 알려진 것은 2013년 어도비 플래시 플레이어 제로데이 취약점인 CVE-2013-0633과 CVE-2013-0634를 이용한 레이디보일(Ladyboyle)이다. 2016년 4월 시만텍(Symantec)이 처음으로 이 그룹을 ‘틱(Tick)’으로 명명했으며, 2017년 6월에는 시큐어웍스(SecureWorks)에서 ‘브론즈 버틀러(Bronze Butler)’라는 이름으로 이 그룹의 활동을 공개했다. 이어 같은 해 7월 팔로알토네트웍스와 11월 트렌드마이크로에서 추가 정보를 공개했다.

2014년 이후 한국과 일본기업을 대상으로 주로 공격을 펼쳤지만, 2008년 국내에서 틱 그룹과 관련된 악성코드가 발견돼 실제 활동은 더 오래된 것으로 추정된다. 틱 그룹은 한국과 일본의 IT 환경을 연구해 공격을 전개하고 있다. 일본에서 주로 사용되는 제품의 취약점을 이용해 악성코드를 감염시켰으며, 한국에서는 취약점 공격 외에도 국산 백신이나 보안 USB 제품을 공격하는 등 다양한 공격을 시도하고 있다. 다만, 틱 그룹이 일본에서 전개한 공격에 대해서는 잘 알려져 있으나 상대적으로 한국에서의 활동에 대해서는 알려진 것이 적다.

시만텍은 틱 그룹에 대해 “Tick은 악성코드를 개발하고 업데이트할 자금과 역량을 갖춘 매우 조직화된 집단”이라고 평가했다. 이들은 악성코드 배포를 위해 합법적인 인프라스트럭처를 감염시킬 수 있으며, 필요한 경우 도용한 디지털 인증서로 악성 코드에 서명하기도 한다고 기업 블로그를 통해 공개했다. 아울러 틱 그룹은 지능형 사이버 스파이 그룹의 전형적 특징을 모두 보여주는데, 활동 기간이 길고 지속적으로 특정 업종을 상대로 표적 공격을 실행했다는 점은 이러한 주장을 입증한다고 설명했다.

보고서는 틱 그룹이 지난 2014년 이후 지속적으로 한국과 일본을 대상으로 공격을 전개하고 있다고 분석했다. 국내 공격 사례의 경우, 방위산업체를 비롯해 국방 및 정치 관련 기관, 에너지, 전자, 제조, 보안, 웹 호스팅, IT 서비스 업체 등 다양한 산업 분야를 공격 대상으로 하고 있다.

주로 스피어피싱, 어도비 플래시나 MS 오피스의 취약점 공격, 워터링홀 등의 공격 기법을 사용한다. 악성코드에 쓰레기 코드를 추가해 분석을 방해하거나 악성코드 파일을 생성할 때 수 십~수백 메가바이트의 길이를 가진 파일을 생성해 보안 프로그램의 우회를 시도한다. 또 국산 백신이나 국산 보안 USB 제품을 공격하거나 악성코드가 포함된 가짜 설치판 파일을 이용한 공격을 시도했다.

다만 안랩 ASEC는 틱 그룹은 다양한 악성코드와 공격 도구를 이용하고 있기 때문에 단순히 악성코드만으로 공격의 배후를 해당 그룹으로 단정하기에는 한계가 있다고 설명하면서도, 지금까지 살펴본 것처럼 일부 공격 사례에 사용된 악성코드 사이에 뚜렷한 연관성이 보인다고 설명했다.

대표적으로 Gofarer 악성코드의 인증서 서명과 동일한 서명이 일부 Wc.exe에서도 발견됐으며, Daserf에 감염된 시스템에서 Netboy가 발견되거나 Ninezero에 감염된 시스템에서 Netboy가 함께 발견되기도 했다.

다만 일부 악성코드는 연관성을 파악하기 어려운 특징이 나타나기도 했다. 일부 Bisodown의 경우, 이 그룹에서 사용하는 악성코드뿐만 아니라 다른 그룹의 악성코드로 알려진 Bisonal 계열의 악성코드를 다운로드하기도 한 것. 2018년 10월에는 시스코 탈로스가 이 그룹과 Emdivi 악성코드를 사용하는 그룹과의 연관 가능성을 언급하기도 했다.

또한, 안랩 ASEC도 틱 그룹에 대해 추적하던 중 이들이 사용한 다수의 악성코드 생성 및 콘트롤러와 각종 공격 도구를 확인할 수 있었다고 설명했다. 물론 이들 악성코드 생성기가 언더그라운드 포럼에서 널리 이용되고 있는지에 대해 추가 확인이 필요하다고 밝혔다. 이는 해당 악성코드 생성기가 널리 알려져 있다면, 이 그룹과 상관없는 사람들도 관련 악성코드로 공격할 수 있어 이 그룹만의 고유한 특징이 될 수 없기 때문이라고 설명했다.

보다 명확하게 틱 그룹과의 연관성을 밝혀내기 위해서는 악성코드뿐만 아니라 C&C 서버 등의 특징을 확인해야 하며, 목표 대상의 내부에서 악성코드가 이동한 방법, 즉 래터럴 무브먼트(Lateral movement)를 파악하는 등의 작업이 필요하다. 안랩 ASEC는 틱 그룹의 활동을 추적한 결과, 한국과 일본의 공격에 사용된 기법이나 악성코드 다수의 동일한 점을 확인할 수 있지만, 여전히 밝혀지지 않은 부분도 많다고 설명했다. 이 때문에 틱 그룹의 활동을 추적하기 위해서는 주로 활동하고 있는 한국과 일본 분석가들의 지속적인 협력이 필요하다고 강조했다.

[원병철 기자(boanone@boannews.com)]

2013년 발견된 틱 사이버 공격 그룹, 한국과 일본 목표로 최근까지 활동

[보안뉴스 원병철 기자] 2013년 처음 등장해 주로 한국과 일본을 노린 공격을 자행해온 ‘틱 그룹(Tick Group)’의 공격 동향을 분석한 동향 보고서가 발표돼 사람들의 관심을 받고 있다. 안랩의 시큐리티대응센터(ASEC) 분석연구팀은 4월 2일 ‘Tick Group 공격 동향 보고서’를 발표하고 틱 그룹의 최근 공격을 분석했다.

[이미지=iclickart]

안랩 ASEC에 따르면 틱 그룹이 처음 알려진 것은 2013년 어도비 플래시 플레이어 제로데이 취약점인 CVE-2013-0633과 CVE-2013-0634를 이용한 레이디보일(Ladyboyle)이다. 2016년 4월 시만텍(Symantec)이 처음으로 이 그룹을 ‘틱(Tick)’으로 명명했으며, 2017년 6월에는 시큐어웍스(SecureWorks)에서 ‘브론즈 버틀러(Bronze Butler)’라는 이름으로 이 그룹의 활동을 공개했다. 이어 같은 해 7월 팔로알토네트웍스와 11월 트렌드마이크로에서 추가 정보를 공개했다.

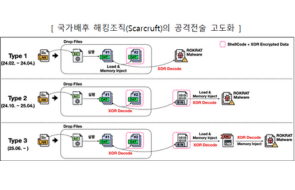

▲Tick Group 공격 동향 보고서[자료=안랩]

2014년 이후 한국과 일본기업을 대상으로 주로 공격을 펼쳤지만, 2008년 국내에서 틱 그룹과 관련된 악성코드가 발견돼 실제 활동은 더 오래된 것으로 추정된다. 틱 그룹은 한국과 일본의 IT 환경을 연구해 공격을 전개하고 있다. 일본에서 주로 사용되는 제품의 취약점을 이용해 악성코드를 감염시켰으며, 한국에서는 취약점 공격 외에도 국산 백신이나 보안 USB 제품을 공격하는 등 다양한 공격을 시도하고 있다. 다만, 틱 그룹이 일본에서 전개한 공격에 대해서는 잘 알려져 있으나 상대적으로 한국에서의 활동에 대해서는 알려진 것이 적다.

시만텍은 틱 그룹에 대해 “Tick은 악성코드를 개발하고 업데이트할 자금과 역량을 갖춘 매우 조직화된 집단”이라고 평가했다. 이들은 악성코드 배포를 위해 합법적인 인프라스트럭처를 감염시킬 수 있으며, 필요한 경우 도용한 디지털 인증서로 악성 코드에 서명하기도 한다고 기업 블로그를 통해 공개했다. 아울러 틱 그룹은 지능형 사이버 스파이 그룹의 전형적 특징을 모두 보여주는데, 활동 기간이 길고 지속적으로 특정 업종을 상대로 표적 공격을 실행했다는 점은 이러한 주장을 입증한다고 설명했다.

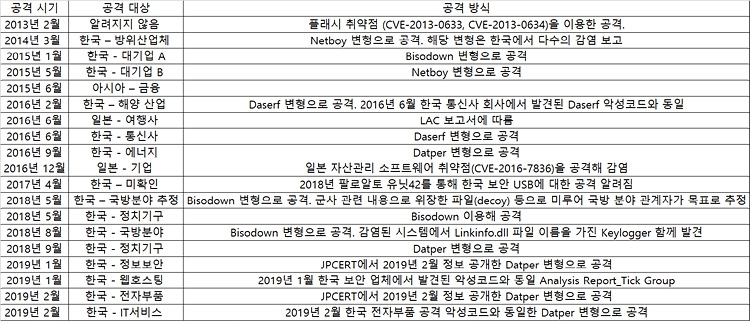

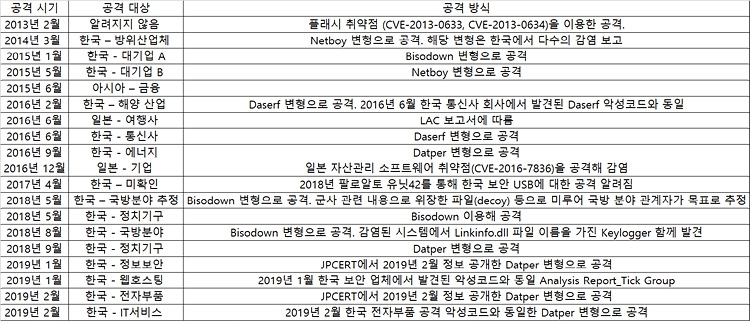

▲틱 그룹의 주요 공격 사례(2013~2019)[자료=안랩]

보고서는 틱 그룹이 지난 2014년 이후 지속적으로 한국과 일본을 대상으로 공격을 전개하고 있다고 분석했다. 국내 공격 사례의 경우, 방위산업체를 비롯해 국방 및 정치 관련 기관, 에너지, 전자, 제조, 보안, 웹 호스팅, IT 서비스 업체 등 다양한 산업 분야를 공격 대상으로 하고 있다.

주로 스피어피싱, 어도비 플래시나 MS 오피스의 취약점 공격, 워터링홀 등의 공격 기법을 사용한다. 악성코드에 쓰레기 코드를 추가해 분석을 방해하거나 악성코드 파일을 생성할 때 수 십~수백 메가바이트의 길이를 가진 파일을 생성해 보안 프로그램의 우회를 시도한다. 또 국산 백신이나 국산 보안 USB 제품을 공격하거나 악성코드가 포함된 가짜 설치판 파일을 이용한 공격을 시도했다.

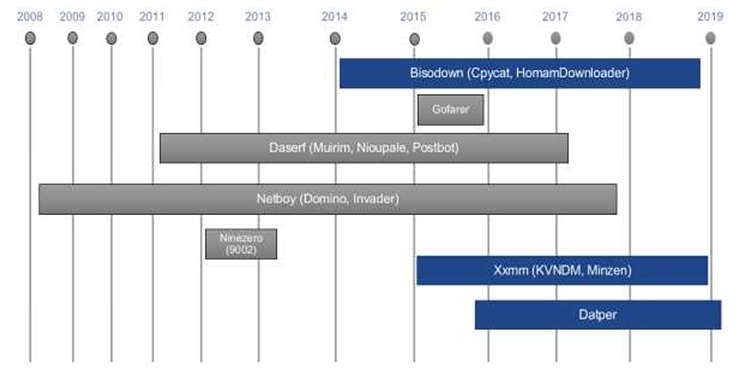

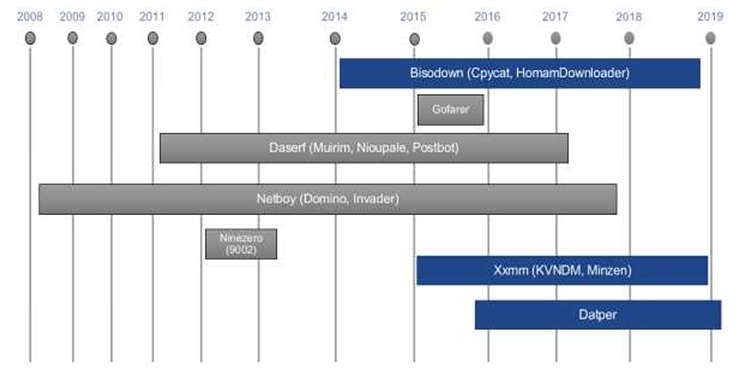

▲틱 그룹에서 사용한 주요 악성코드[자료=안랩]

다만 안랩 ASEC는 틱 그룹은 다양한 악성코드와 공격 도구를 이용하고 있기 때문에 단순히 악성코드만으로 공격의 배후를 해당 그룹으로 단정하기에는 한계가 있다고 설명하면서도, 지금까지 살펴본 것처럼 일부 공격 사례에 사용된 악성코드 사이에 뚜렷한 연관성이 보인다고 설명했다.

대표적으로 Gofarer 악성코드의 인증서 서명과 동일한 서명이 일부 Wc.exe에서도 발견됐으며, Daserf에 감염된 시스템에서 Netboy가 발견되거나 Ninezero에 감염된 시스템에서 Netboy가 함께 발견되기도 했다.

다만 일부 악성코드는 연관성을 파악하기 어려운 특징이 나타나기도 했다. 일부 Bisodown의 경우, 이 그룹에서 사용하는 악성코드뿐만 아니라 다른 그룹의 악성코드로 알려진 Bisonal 계열의 악성코드를 다운로드하기도 한 것. 2018년 10월에는 시스코 탈로스가 이 그룹과 Emdivi 악성코드를 사용하는 그룹과의 연관 가능성을 언급하기도 했다.

또한, 안랩 ASEC도 틱 그룹에 대해 추적하던 중 이들이 사용한 다수의 악성코드 생성 및 콘트롤러와 각종 공격 도구를 확인할 수 있었다고 설명했다. 물론 이들 악성코드 생성기가 언더그라운드 포럼에서 널리 이용되고 있는지에 대해 추가 확인이 필요하다고 밝혔다. 이는 해당 악성코드 생성기가 널리 알려져 있다면, 이 그룹과 상관없는 사람들도 관련 악성코드로 공격할 수 있어 이 그룹만의 고유한 특징이 될 수 없기 때문이라고 설명했다.

보다 명확하게 틱 그룹과의 연관성을 밝혀내기 위해서는 악성코드뿐만 아니라 C&C 서버 등의 특징을 확인해야 하며, 목표 대상의 내부에서 악성코드가 이동한 방법, 즉 래터럴 무브먼트(Lateral movement)를 파악하는 등의 작업이 필요하다. 안랩 ASEC는 틱 그룹의 활동을 추적한 결과, 한국과 일본의 공격에 사용된 기법이나 악성코드 다수의 동일한 점을 확인할 수 있지만, 여전히 밝혀지지 않은 부분도 많다고 설명했다. 이 때문에 틱 그룹의 활동을 추적하기 위해서는 주로 활동하고 있는 한국과 일본 분석가들의 지속적인 협력이 필요하다고 강조했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.png)

원병철기자 기사보기

원병철기자 기사보기

.gif)

.png)

.jpg)

.png)