지난 2월경부터 국내 AD 서버 감염 통해 피해주기 시작

MS 엑셀 파일 실행해 매크로 기능 활성화할 경우 백도어 설치

[보안뉴스 권 준 기자] 최근 기업을 타깃으로 한 Clop(클롭) 랜섬웨어 공격을 진행되고 있어 각별한 주의가 요구된다.

안티랜섬웨어 전문기업 체크멀(대표 김정훈)은 최근 국내 기업을 표적으로 한 악성 메일을 통해 사전에 백도어를 설치하여 내부 시스템 정보를 확인한 후, Clop 랜섬웨어 공격을 추가적으로 진행하여 피해를 주고 있다고 30일 밝혔다.

Clop 랜섬웨어는 2019년 2월경부터 국내 AD 서버 감염을 통해 피해를 주기 시작했으며 최근까지 유사한 공격을 계속 진행하고 있다. 특히, 한글로 작성한 메일에 첨부된 MS 엑셀 문서 파일을 실행하여 매크로(Macro) 기능을 활성화할 경우 백도어를 설치하여 공격을 준비하는 특징이 있다.

Clop 랜섬웨어는 2019년 2월경부터 국내 AD 서버 감염을 통해 피해를 주기 시작했으며 최근까지 유사한 공격을 계속 진행하고 있다. 특히, 한글로 작성한 메일에 첨부된 MS 엑셀 문서 파일을 실행하여 매크로(Macro) 기능을 활성화할 경우 백도어를 설치하여 공격을 준비하는 특징이 있다.

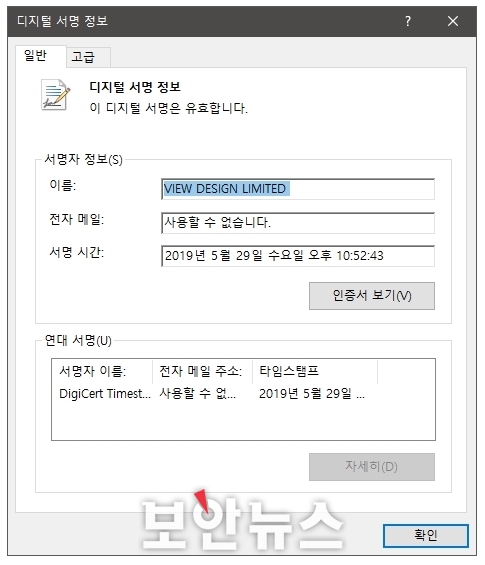

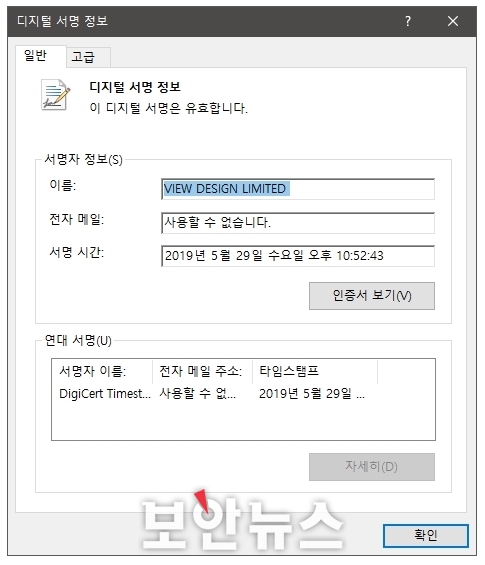

이후 야간을 이용하여 유효한 디지털 서명이 포함된 Clop 랜섬웨어 악성 파일을 Windows 폴더 내에 생성한 후 서비스에 등록하고 감시가 허술한 시간대에 실행하여 다수의 서버와 클라이언트 PC에서 동시다발적으로 파일 암호화 행위를 진행한다.

Clop 랜섬웨어는 특히 사전에 감염시킨 백도어를 통해 피해 기업의 보안상태를 확인, 사용하는 백신 프로그램 등에 대한 무력화 기능 및 시스템 복구를 할 수 없도록 작업이 먼저 이루어진다. 그런 다음 랜섬웨어 행위를 시작하여 피해를 당할 경우 파일 복구에 큰 어려움이 발생할 수 있다.

체크멀 관계자는 “사전에 중요 데이터에 대한 안전한 백업과 함께 메일 첨부 파일 실행 후 매크로 기능을 실행해 악성코드에 감염되지 않도록 전사적인 보안 교육이 필요하다. 앱체크의 경우 Clop 랜섬웨어에 의해 파일 암호화 행위가 진행될 경우 차단하여 피해 확산을 예방하고 있다”며, “Clop 랜섬웨어의 표적이 된 기업은 차후 지속적인 유사한 공격을 받을 수 있으므로 추가적인 보안 조치에 신경을 써야 한다”고 말했다.

[권 준 기자(editor@boannews.com)]

MS 엑셀 파일 실행해 매크로 기능 활성화할 경우 백도어 설치

[보안뉴스 권 준 기자] 최근 기업을 타깃으로 한 Clop(클롭) 랜섬웨어 공격을 진행되고 있어 각별한 주의가 요구된다.

안티랜섬웨어 전문기업 체크멀(대표 김정훈)은 최근 국내 기업을 표적으로 한 악성 메일을 통해 사전에 백도어를 설치하여 내부 시스템 정보를 확인한 후, Clop 랜섬웨어 공격을 추가적으로 진행하여 피해를 주고 있다고 30일 밝혔다.

▲유효한 디지털 서명이 포함된 Clop 랜섬웨어 악성 파일[이미지=체크멀]

이후 야간을 이용하여 유효한 디지털 서명이 포함된 Clop 랜섬웨어 악성 파일을 Windows 폴더 내에 생성한 후 서비스에 등록하고 감시가 허술한 시간대에 실행하여 다수의 서버와 클라이언트 PC에서 동시다발적으로 파일 암호화 행위를 진행한다.

Clop 랜섬웨어는 특히 사전에 감염시킨 백도어를 통해 피해 기업의 보안상태를 확인, 사용하는 백신 프로그램 등에 대한 무력화 기능 및 시스템 복구를 할 수 없도록 작업이 먼저 이루어진다. 그런 다음 랜섬웨어 행위를 시작하여 피해를 당할 경우 파일 복구에 큰 어려움이 발생할 수 있다.

체크멀 관계자는 “사전에 중요 데이터에 대한 안전한 백업과 함께 메일 첨부 파일 실행 후 매크로 기능을 실행해 악성코드에 감염되지 않도록 전사적인 보안 교육이 필요하다. 앱체크의 경우 Clop 랜섬웨어에 의해 파일 암호화 행위가 진행될 경우 차단하여 피해 확산을 예방하고 있다”며, “Clop 랜섬웨어의 표적이 된 기업은 차후 지속적인 유사한 공격을 받을 수 있으므로 추가적인 보안 조치에 신경을 써야 한다”고 말했다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.png)

권준기자 기사보기

권준기자 기사보기

.gif)

.jpg)

.png)