인도 핵발전소 공격에 사용된 악성코드와 2009년 라자루스의 7·7 디도스 공격 악성코드 유사점 발견돼

[보안뉴스 원병철 기자] 인도의 쿠단 쿨람 핵발전소(KKNPP)가 해킹 공격으로 인해 가동이 중단된 가운데, 공격에 사용된 악성코드가 지난 2009년 7·7 디도스 공격에서 사용됐던 악성코드와 유사점이 발견돼 충격을 주고 있다.

7·7 디도스 공격은 미국이 북한 정찰총국 산하 3대 해킹조직 중 하나로 지목한 라자루스(Lazarus)의 대표적 공격사례로 꼽히며, 무엇보다 우리나라 정보보호의날 제정에 결정적인 역할을 했던 대형사고 중 하나다.

인도 쿠단 쿨람 핵발전소는 처음에는 해킹공격을 부인했지만, 이를 번복하고 해킹 사실을 인정한 것으로 알려졌다. 처음 해킹공격을 주장한 트위터의 익명의 사용자는 이번 공격에 사용된 악성코드로 ‘DTrack’을 언급했는데, DTrack은 라자루스가 사용하는 악성코드 중 하나다. 다만 공식적으로 확인된 점이 없어 추정에 그치고 있었다.

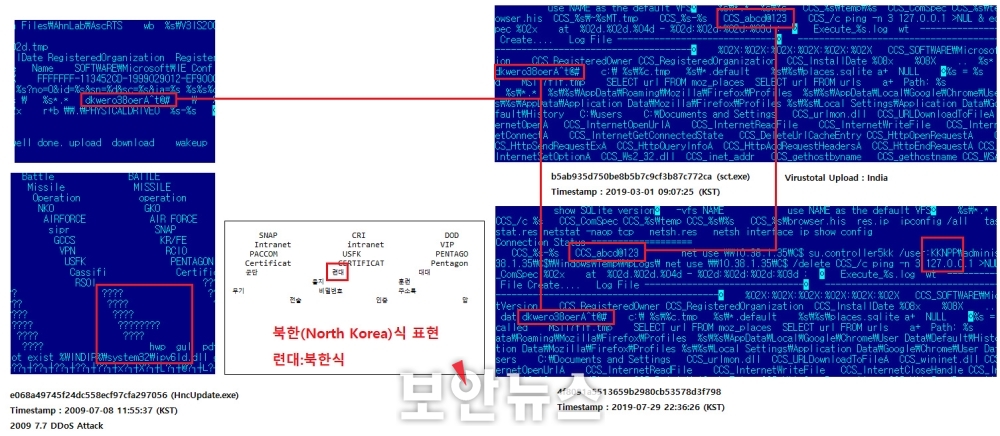

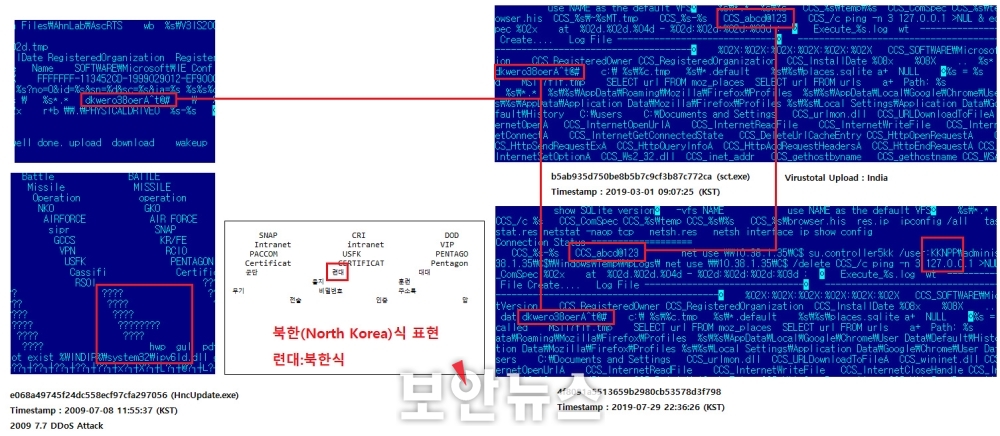

이런 상황에서 <보안뉴스>는 이번 인도 핵발전소 공격에 사용된 공격코드와 2009년 7월 7일 발생한 7·7 디도스 공격의 코드와 이번 핵발전소 공격에 사용된 코드의 유사점을 확인했다. 이번 유사점을 확인한 문종현 이스트시큐리티 이사/ESRC 센터장에 따르면 7·7 디도스 공격에 사용된 악성코드는 군 관련 정보를 수집하는 활동을 했었기 때문에 이번 핵발전소 공격에서는 핵발전소 관련 정보 수집을 했을 것으로 추측된다. 이번 공격이 라자루스의 공격으로 판명될 경우, 북한의 핵발전소 관련 수집이 입증되는 상황이다.

[원병철 기자(boanone@boannews.com)]

[보안뉴스 원병철 기자] 인도의 쿠단 쿨람 핵발전소(KKNPP)가 해킹 공격으로 인해 가동이 중단된 가운데, 공격에 사용된 악성코드가 지난 2009년 7·7 디도스 공격에서 사용됐던 악성코드와 유사점이 발견돼 충격을 주고 있다.

▲2009년 7·7 디도스 공격에 사용된 악성코드(왼쪽)와 인도 핵발전소 공격에 사용된 악성코드(오른쪽)의 유사성[자료=이스트시큐리티]

7·7 디도스 공격은 미국이 북한 정찰총국 산하 3대 해킹조직 중 하나로 지목한 라자루스(Lazarus)의 대표적 공격사례로 꼽히며, 무엇보다 우리나라 정보보호의날 제정에 결정적인 역할을 했던 대형사고 중 하나다.

인도 쿠단 쿨람 핵발전소는 처음에는 해킹공격을 부인했지만, 이를 번복하고 해킹 사실을 인정한 것으로 알려졌다. 처음 해킹공격을 주장한 트위터의 익명의 사용자는 이번 공격에 사용된 악성코드로 ‘DTrack’을 언급했는데, DTrack은 라자루스가 사용하는 악성코드 중 하나다. 다만 공식적으로 확인된 점이 없어 추정에 그치고 있었다.

이런 상황에서 <보안뉴스>는 이번 인도 핵발전소 공격에 사용된 공격코드와 2009년 7월 7일 발생한 7·7 디도스 공격의 코드와 이번 핵발전소 공격에 사용된 코드의 유사점을 확인했다. 이번 유사점을 확인한 문종현 이스트시큐리티 이사/ESRC 센터장에 따르면 7·7 디도스 공격에 사용된 악성코드는 군 관련 정보를 수집하는 활동을 했었기 때문에 이번 핵발전소 공격에서는 핵발전소 관련 정보 수집을 했을 것으로 추측된다. 이번 공격이 라자루스의 공격으로 판명될 경우, 북한의 핵발전소 관련 수집이 입증되는 상황이다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

원병철기자 기사보기

원병철기자 기사보기

.gif)

.jpg)

.jpg)