‘corona virus’ 키워드 포함한 악성코드 유포 시도 계속 발견

이슈 연예인 동영상 재생화면으로 위장한 네이버 계정 탈취 시도

MS의 원드라이브 로그인 페이지를 사칭한 피싱 페이지 발견

[보안뉴스 권 준 기자] 16일 신종 코로나 바이러스 감염증(코로나19)의 29번째 확진자가 엿새 만에 확인됐다. 더욱이 29번 확진자는 중국 등 해외를 방문한 적이 없고, 기존 확진자와의 접촉이 없었던 첫 번째 사례로 드러나면서 지역사회 전파 우려도 높아지고 있다.

이러한 가운데 코로나19에 대한 국민들의 호기심과 공포 심리를 악용해 ‘corona virus’ 키워드를 포함한 악성코드를 유포하려는 시도도 계속되고 있다. 보안업체 이스트시큐리티의 시큐리티대응센터(ESRC)에 따르면 최근 corona virus 명칭이 포함된 파일명의 윈도우 및 안드로이드 악성코드가 대량으로 유포됐다.

주로 이메일 첨부파일을 통해 악성코드가 유포되고 있으며, 공격자들이 유포한 악성코드들의 명칭에는 공통적으로 coronavirus라는 키워드가 포함되어 있는 것으로 분석됐다. 다음은 최근 확인된 coronavirus 명칭을 사용한 악성코드 파일명들이다.

- new infected CORONAVIRUS

- CoronaVirus Safety Measures

- Corona_Virus_Data_Leaked

- CoronaVirus

- 冠状病毒(=CoronaVirus)

최근 발견된 안드로이드 악성앱의 경우도 coronavirus 키워드를 사용하고 있다. 이렇듯 해외에서는 코로나 바이러스 파일명을 활용한 각종 악성코드가 꾸준히 발견되고 있는 상황이다.

ESRC에서 최근 ‘corona_virus’ 키워드로 유포되고 있는 많은 악성코드 가운데 하나를 분석한 결과, 사용자가 이메일에 첨부된 악성 문서 파일을 실행하면, 아래와 같은 내용이 사용자에게 표출된다.

공격자는 조작된 문서를 통해 원격에서 임의의 코드를 실행할 수 있는 마이크로소프트 오피스의 취약점(CVE-2017-0199)을 악용한 것으로 추정된다. 일단 파일을 열어본 경우 사용자 PC가 명령제어(C&C)서버로 연결되면서 사전에 세팅된 또 다른 악성 문서 파일을 다운로드 및 실행하게 된다.

이렇게 실행된 또 다른 악성 문서에는 빈 화면을 보여주면서 공격자가 문서 내 심어둔 매크로를 실행하기 위해 사용자로 하여금 매크로 기능 활성화를 유도하게 된다. 문서 내 존재하는 매크로는 특정 경로를 통해 파일을 다운로드하고 실행하는 코드를 포함하고 있는 것으로 분석됐다.

아직까지 국내에서 한글로 작성된 ‘corona virus’ 악성메일 및 첨부파일은 발견되지 않은 상황이지만, 해외에서는 코로나19 이슈를 활용한 악성코드 유포가 지속적으로 확인되고 있다. 이러한 악성코드 유포 외에도 코로나19 최신 뉴스 사칭 메시지, 코로나19 퇴치나 예방에 도움이 되는 것처럼 속이는 제품 홍보 스팸메일, 피싱 등도 꾸준히 발견되고 있는 만큼 출처가 불분명한 코로나19 관련 이메일 수신 시 가급적 삭제하는 것이 바람직하다.

최근에는 코로나19 이슈를 악용한 악성코드 유포 움직임뿐만 아니라 국내 최대 포털 사이트인 네이버의 사용자 계정정보를 탈취하는 피싱 사이트도 다수의 네이버 카페에서 발견되고 있는 것으로 드러났다.

최근 발견된 카페 게시글에는 최근까지 이슈가 되고 있는 연예인들의 사적인 내용을 담은 동영상 재생화면으로 위장되어 사용자의 클릭을 유도하고 있다.

지난 주부터 해당 게시물이 다수의 카페에서 업로드 되면서 네이버 카페를 자주 이용하는 사용자들의 주의가 요구되고 있다. 카페 사용자가 해당 게시글에 보이는 동영상 재생화면을 클릭하면 실제 동영상 플레이 화면으로 보이는 사이트로 이동하게 된다. 사용자가 동영상을 재생하기 위해 재생 버튼을 클릭하면, 연령 확인이 필요한 서비스라는 문구와 함께 네이버 계정 정보를 요구하는 형태다.

만약 누군가 노출 동영상을 보기 위해 해당 페이지에 계정정보를 입력한다면, 입력한 계정정보는 모두 피싱사이트 제작자에게 탈취된다. 이에 사용자는 의심스러운 링크의 클릭을 지양하고, 자신의 계정이 로그인 되는 사이트의 URL을 확인하는 습관을 길러야 한다.

이 외에 최근 다수의 이메일 계정을 수집하는 피싱 사이트도 다수 발견됐다. ESRC에 따르면 최근 발견된 피싱 사이트는 마이크로소프트의 원드라이브 로그인 페이지를 사칭한 페이지로 아웃룩, 지메일, 오피스 등 다수의 이메일을 수집할 수 있도록 개발한 것으로 확인됐다.

발견된 피싱 사이트는 데스크탑과 모바일을 동시에 사용할 수 있도록 반응형 페이지로 정교하게 개발됐으며, 해당 피싱 사이트에서 수집하는 이메일 리스트는 Outlook, AOL, Gmail, Office365, Yahoo, 기타 Mail을 포함해 총 6가지로 분석됐다. 사용자가 원드라이브 로그인을 위해 해당 페이지에 계정정보를 입력한다면, 입력한 개인정보는 모두 피싱 사이트 제작자에게 넘어가게 된다.

이렇듯 최근 코로나19와 이슈가 되고 있는 연예인 등 핫이슈를 악용한 악성코드를 유포시켜 사용자들의 이메일 계정정보 탈취와 PC 장악을 시도하고 있어 사용자들은 이메일 및 문자메시지 수신이나 URL 링크 확인에 각별한 주의를 기울일 필요가 있다.

[권 준 기자(editor@boannews.com)]

이슈 연예인 동영상 재생화면으로 위장한 네이버 계정 탈취 시도

MS의 원드라이브 로그인 페이지를 사칭한 피싱 페이지 발견

[보안뉴스 권 준 기자] 16일 신종 코로나 바이러스 감염증(코로나19)의 29번째 확진자가 엿새 만에 확인됐다. 더욱이 29번 확진자는 중국 등 해외를 방문한 적이 없고, 기존 확진자와의 접촉이 없었던 첫 번째 사례로 드러나면서 지역사회 전파 우려도 높아지고 있다.

[이미지=iclickart]

이러한 가운데 코로나19에 대한 국민들의 호기심과 공포 심리를 악용해 ‘corona virus’ 키워드를 포함한 악성코드를 유포하려는 시도도 계속되고 있다. 보안업체 이스트시큐리티의 시큐리티대응센터(ESRC)에 따르면 최근 corona virus 명칭이 포함된 파일명의 윈도우 및 안드로이드 악성코드가 대량으로 유포됐다.

주로 이메일 첨부파일을 통해 악성코드가 유포되고 있으며, 공격자들이 유포한 악성코드들의 명칭에는 공통적으로 coronavirus라는 키워드가 포함되어 있는 것으로 분석됐다. 다음은 최근 확인된 coronavirus 명칭을 사용한 악성코드 파일명들이다.

- new infected CORONAVIRUS

- CoronaVirus Safety Measures

- Corona_Virus_Data_Leaked

- CoronaVirus

- 冠状病毒(=CoronaVirus)

최근 발견된 안드로이드 악성앱의 경우도 coronavirus 키워드를 사용하고 있다. 이렇듯 해외에서는 코로나 바이러스 파일명을 활용한 각종 악성코드가 꾸준히 발견되고 있는 상황이다.

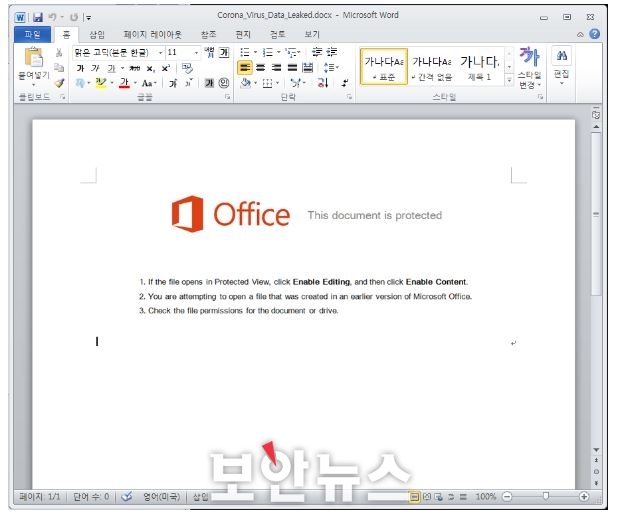

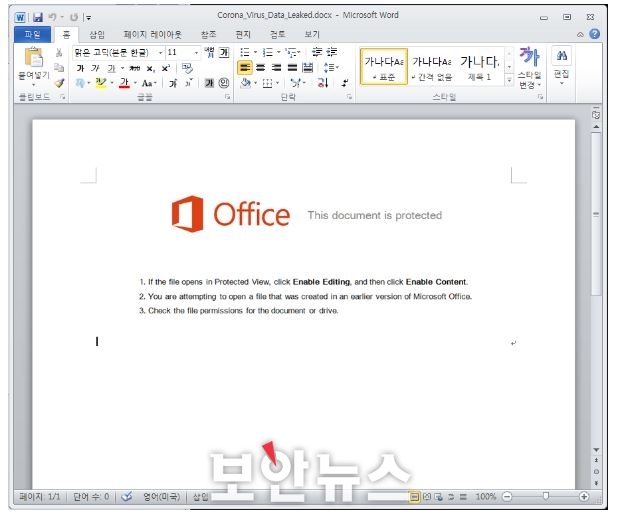

ESRC에서 최근 ‘corona_virus’ 키워드로 유포되고 있는 많은 악성코드 가운데 하나를 분석한 결과, 사용자가 이메일에 첨부된 악성 문서 파일을 실행하면, 아래와 같은 내용이 사용자에게 표출된다.

▲사용자에게 보여지는 악성 doc 파일 실행 화면[이미지=ESRC]

공격자는 조작된 문서를 통해 원격에서 임의의 코드를 실행할 수 있는 마이크로소프트 오피스의 취약점(CVE-2017-0199)을 악용한 것으로 추정된다. 일단 파일을 열어본 경우 사용자 PC가 명령제어(C&C)서버로 연결되면서 사전에 세팅된 또 다른 악성 문서 파일을 다운로드 및 실행하게 된다.

이렇게 실행된 또 다른 악성 문서에는 빈 화면을 보여주면서 공격자가 문서 내 심어둔 매크로를 실행하기 위해 사용자로 하여금 매크로 기능 활성화를 유도하게 된다. 문서 내 존재하는 매크로는 특정 경로를 통해 파일을 다운로드하고 실행하는 코드를 포함하고 있는 것으로 분석됐다.

아직까지 국내에서 한글로 작성된 ‘corona virus’ 악성메일 및 첨부파일은 발견되지 않은 상황이지만, 해외에서는 코로나19 이슈를 활용한 악성코드 유포가 지속적으로 확인되고 있다. 이러한 악성코드 유포 외에도 코로나19 최신 뉴스 사칭 메시지, 코로나19 퇴치나 예방에 도움이 되는 것처럼 속이는 제품 홍보 스팸메일, 피싱 등도 꾸준히 발견되고 있는 만큼 출처가 불분명한 코로나19 관련 이메일 수신 시 가급적 삭제하는 것이 바람직하다.

최근에는 코로나19 이슈를 악용한 악성코드 유포 움직임뿐만 아니라 국내 최대 포털 사이트인 네이버의 사용자 계정정보를 탈취하는 피싱 사이트도 다수의 네이버 카페에서 발견되고 있는 것으로 드러났다.

▲이슈 연예인 동영상 플레이어로 위장된 피싱 사이트 유포 게시글[이미지=ESRC]

최근 발견된 카페 게시글에는 최근까지 이슈가 되고 있는 연예인들의 사적인 내용을 담은 동영상 재생화면으로 위장되어 사용자의 클릭을 유도하고 있다.

지난 주부터 해당 게시물이 다수의 카페에서 업로드 되면서 네이버 카페를 자주 이용하는 사용자들의 주의가 요구되고 있다. 카페 사용자가 해당 게시글에 보이는 동영상 재생화면을 클릭하면 실제 동영상 플레이 화면으로 보이는 사이트로 이동하게 된다. 사용자가 동영상을 재생하기 위해 재생 버튼을 클릭하면, 연령 확인이 필요한 서비스라는 문구와 함께 네이버 계정 정보를 요구하는 형태다.

만약 누군가 노출 동영상을 보기 위해 해당 페이지에 계정정보를 입력한다면, 입력한 계정정보는 모두 피싱사이트 제작자에게 탈취된다. 이에 사용자는 의심스러운 링크의 클릭을 지양하고, 자신의 계정이 로그인 되는 사이트의 URL을 확인하는 습관을 길러야 한다.

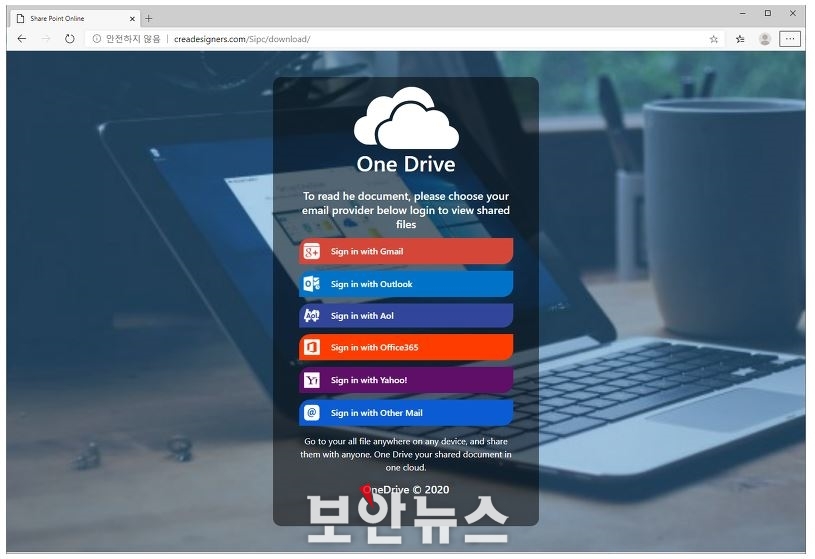

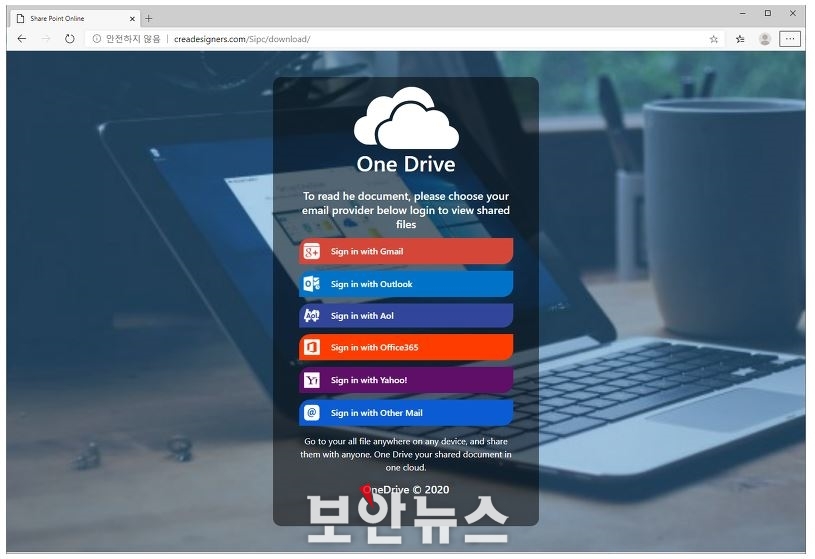

이 외에 최근 다수의 이메일 계정을 수집하는 피싱 사이트도 다수 발견됐다. ESRC에 따르면 최근 발견된 피싱 사이트는 마이크로소프트의 원드라이브 로그인 페이지를 사칭한 페이지로 아웃룩, 지메일, 오피스 등 다수의 이메일을 수집할 수 있도록 개발한 것으로 확인됐다.

▲다수의 이메일 계정을 수집하는 피싱 사이트 화면[이미지=ESRC]

발견된 피싱 사이트는 데스크탑과 모바일을 동시에 사용할 수 있도록 반응형 페이지로 정교하게 개발됐으며, 해당 피싱 사이트에서 수집하는 이메일 리스트는 Outlook, AOL, Gmail, Office365, Yahoo, 기타 Mail을 포함해 총 6가지로 분석됐다. 사용자가 원드라이브 로그인을 위해 해당 페이지에 계정정보를 입력한다면, 입력한 개인정보는 모두 피싱 사이트 제작자에게 넘어가게 된다.

이렇듯 최근 코로나19와 이슈가 되고 있는 연예인 등 핫이슈를 악용한 악성코드를 유포시켜 사용자들의 이메일 계정정보 탈취와 PC 장악을 시도하고 있어 사용자들은 이메일 및 문자메시지 수신이나 URL 링크 확인에 각별한 주의를 기울일 필요가 있다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.png)

권준기자 기사보기

권준기자 기사보기

[2025-04-07]

[2025-04-07] .jpg)

.jpg)

.jpg)