강씨, 경찰-언론의 잘못된 발표내용 반박글 게재...관심 집중

치명적 취약점을 몰랐던 LG텔레콤...이를 공개한 강씨...

“보안취약점 공개방법 매뉴얼있었다면” 하는 아쉬움

LG텔레콤 가입자 정보 노출 사건이 경찰 조사 결과 발표가 있은 후 더욱 논란이 가중되고 있다.

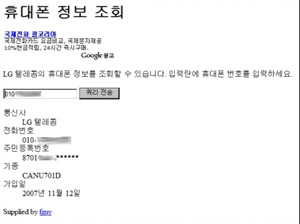

한편 이 사건을 통해 경찰에 피의자 신분으로 조사를 받고 불구속기소된 강씨는 23일 자신의 블로그(fguy.tistory.com)에 경찰에서 발표한 내용과 언론에 잘못 보도된 부분에 대해 요목조목 반박하는 글을 게재해 네티즌들의 관심이 집중되고 있다. (아래: 지금은 폐쇄된 문제의 엠샵 사이트 이미지)

강씨는 블로그에 “경찰의 수사 발표 이후 수많은 기사를 접할 수 있었다. 대부분의 오해는 역량부족으로 인한 경찰의 부실 결과도출이 원인이겠습니다만, 이미 경찰의 손을 떠났고 언론을 통해 잘못된 정보를 접한 분들이 대부분이기에 각 기사의 잘못된 부분을 하나씩 짚어가며 해명해보겠다”며 글을 올렸다. (◇=경찰발표를 그대로 게재한 언론보도 내용, ◆=강씨 주장.)

◇언론보도=초보 수준의 웹프로그래머라도 쉽게 취약점을 알아낼 보안 수준.

◆강씨=해당 취약점은 웹프로그래머가 아니라도 주소라는 개념을 이해할 수 있는 인터넷 사용자라면 누구나 알 수 있을 만큼 허술했다. 입력창에 전화번호를 넣으면 <http://char.ez-i.co.kr/auth/phoneAuth.jsp?returnUrl=http%3A%2F%2Fmshop.or.kr%2Ftelecom%2Fresphoneinfo.jsp&cpId=mivept&pass=mivept&ctn=01XXXXXXXXX&contentType=C>라는 URL로 넘어가게 되고(이 부분은 스크린샷을 획득하지 못했음. 현재는 사이트 폐쇄상태), 잠시 후 주소입력란에 개인정보가 나타나게 된다.

이러한 과정으로 별다른 지식이나 도구 없이 브라우저를 통해 쉽게 정보를 취득할 수 있었기 때문에 굳이 웹프로그래머 수준이 아니더라도 정보 유출을 확인할 수 있었다.

◇언론보도=LG텔레콤 서버에 접속할 수 있는 ID와 비밀번호 등 계정을 알아낸 뒤 지난달 21∼25일 휴대전화번호를 입력하면 실시간으로 고객의 인적사항 등을 조회할 수 있는 웹페이지를 개설, 개인정보를 빼낸 혐의를 받고 있다.

◆강씨=브라우저를 통해 위의 URL만을 알아냈으며 페이지를 만들 당시에는 URL내에 ID와 비밀번호 등의 계정 정보가 들어있는 지 알지 못했다. 또한 당시 만든 웹페이지는 개인정보의 조회보다는 이미 제공되고 있는 개인정보의 유출을 확인하는 페이지였으며 페이지는 만들었지만 결단코 개인정보를 빼내지 않았다.

◇언론보도=서버에 침투해 접속 ID와 비밀번호, 주소 등을 알아낸 뒤 고객정보 데이터베이스(DB)와 연결.

◆강씨=서버가 어디인지 모르며 서버에 접속한 사실 조차 없다. 더욱이 데이터베이스와 연결할 능력도 안되며 그러한 사실이 없다. 또한 Mshop(엠샵)의 소스코드는 본 적이 없으며 Mshop을 통해서 취득한 정보는 앞서 언급한 URL이 전부다.

◇언론보도=서버의 소스를 분석해 자신이 직접 구축한 서버로 자료를 전송받을 수 있도록 치밀하게 프로그램을 제작한 것으로 밝혀졌다.

◆강씨=HTML을 보면 알 수 있듯이 서버로는 아무런 자료도 전송되지 않는다. 그리고 경찰에서 확보한 저의 메신저 기록에도 나타나 있지만 친구가 알려준 URL로부터 단 시간내에 즉흥적으로 만든 페이지다. 메신저 기록에는 친구가 알려준 시간과 완성시간이 나타나 있다.

◇언론보도=CP 고객정보관리서버에 접속할 수 있는 ID와 비밀번호, 서버 주소가 포털사이트에 근무중인 개인에게 유출된 것.

◆강씨=CP 고객정보관리서버가 아니라 Mshop이라는 공개상업사이트에서 실제로 제공한 서비스였다. 마찬가지로 서버에 접속할 수 있는 어떠한 정보도 취득한 바가 없다.

◇언론보도=주민등록번호 유출된 고객이 171명, 주민등록번호 앞자리만 유출된 고객은 199명으로 총 370명의 개인정보가 노출됐다.

◆강씨=주민등록번호는 전체 13자리가 모두 노출되고 있었다.

◇언론보도=신속한 수사로 실제로는 570여 건이 유출된 데 머물렀지만...

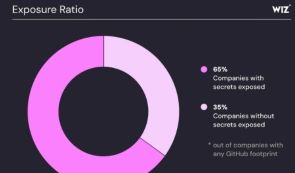

◆강씨=앞서 언급한대로 별다른 지식 없이도 Mshop에서 쉽게 개인정보를 취득할 수 있었기 때문에 제 홈페이지에 올린 HTML로 유출된 건 수는 의미가 없다고 할 수 있겠다. 경찰이 한 일은 5일간의 유출을 막은 것이 아니라 LGT가 방치한 5년간의 유출을 막은 것이다.

5일간 인지도가 없는 제 개인 홈페이지를 통해 570여건(이 노출됐지만), 구글에서 가장 상위에 노출될 정도의 상업사이트인 Mshop에서는 5년간 얼마나 많은 (LG텔레콤 가입자 정보가)유출이 됐는지는 LGT(LG텔레콤) 만이 알 수 있을 것이다.

◇언론보도=LG텔레콤으로부터 금품을 요구하려고 계획한 것으로 밝혀졌다.

◆강씨=LG텔레콤으로부터 3월 24일 법적인 대응과 보상을 요구하겠다는 전화를 받고, 이에 대한 반대급부로 메신저로 친구끼리 “피해자는 우리인데 왜 우리가 보상을 해야하나, 보상은 우리가 받아야 한다”는 의도로 가벼운 농담조로 주고받은 내용이 있다. 경찰도 조사과정에서 이 사실은 친구끼리 얼마든지 할 수 있는 농담 수준임을 인정한다고 밝혔다. 그러나 친구와 주고받은 대화의 앞뒤는 제외한 채 문장하나만 꼬투리 잡고서 이번 수사발표에서 어이없는 결론을 내려버렸다.

LG텔레콤에 금품을 요구한 사실은 없으며 친구와 메신저로 주고받은 내용 외에 단 한 번도 언급한 적이 없다. 친구와의 대화에서의 결론적 금품은 4천원이었다.

강씨가 게재한 위 반박 글에 대한 네티즌들의 반응도 분분하다. 하지만 분명한 것은 LG텔레콤의 허술한 보안으로 인해 5년 여간 고객정보가 노출된 상태로 방치되고 있었다는 점이다. 만약 중국 크래커(해킹기술을 악용하는 자)가 이 취약점을 몇 년 전에 알고 있었다면 어떻게 됐을까. LG텔레콤의 모든 고객정보는 대부분 크래커의 손에 쉽게 넘어갔을 것이다.

“LG텔레콤은 너무도 치명적인 취약점을 5년간 방치한 것이고, 이 사실을 친구에게서 전해들은 강씨는 그 취약점을 공개하는 방법에서 서툴렀다”는 것이 보안전문가들의 지배적인 의견이다. 또 “보안취약점 공개방법에 대한 매뉴얼이 없다는 사실이 안타깝다”는 의견도 많다.

[길민권 기자(reporter21@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

길민권기자 기사보기

길민권기자 기사보기

.jpg)

.jpg)