안랩 ASEC 분석팀, 더욱 교묘해진 거래명세서(Invoice) 사칭 피싱 메일 발견

악성코드 유포는 물론 사용자 계정정보까지 탈취...첨부파일 통해 이동한 웹 페이지에 계정정보 입력 금물

[보안뉴스 원병철 기자] 최근 기업인을 노리는 거래명세서(Invoice) 사칭 ‘피싱(Phising)’이 기승을 부리고 있어 사용자들의 주의가 요구된다. 안랩 시큐리티대응센터(ASEC)는 피싱 메일을 통해 악성코드를 유포하는 것뿐만 아니라 사용자 계정정보의 탈취를 노리는 공격이 늘었다고 밝혔다.

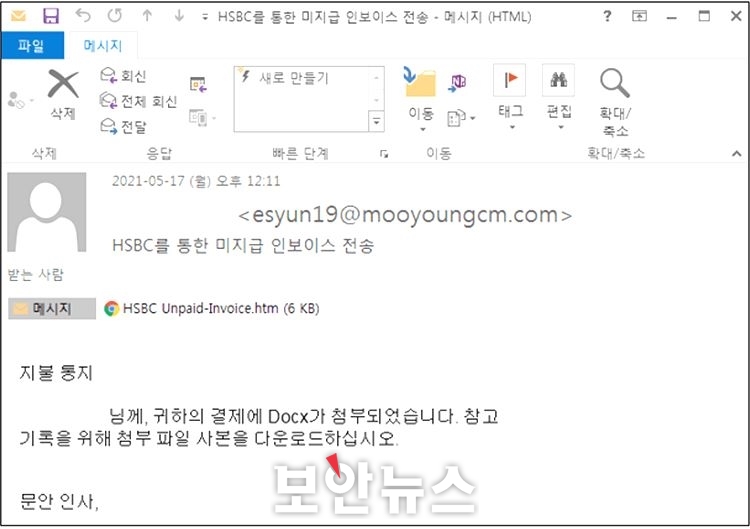

공격자는 사용자를 속이기 위해서 점점 더 교묘한 방법을 사용하고 있는데, 최근 ASEC 분석팀은 기업 사용자를 대상으로 더욱 더 교묘해진 거래명세서(Invoice) 사칭 피싱 메일을 발견했다.

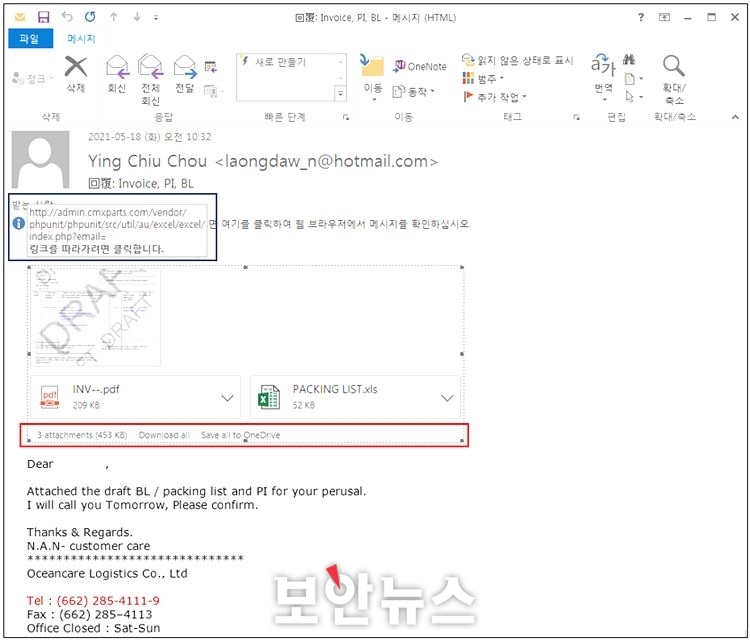

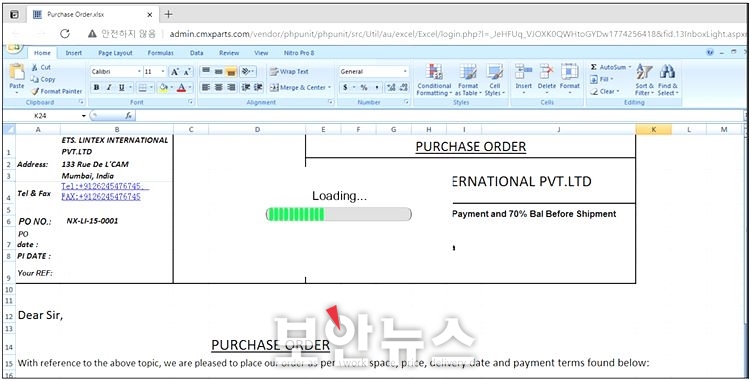

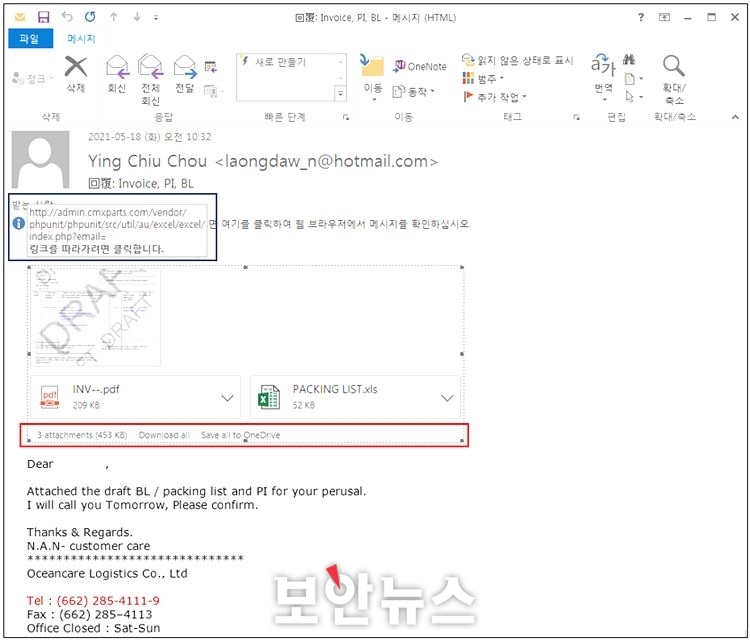

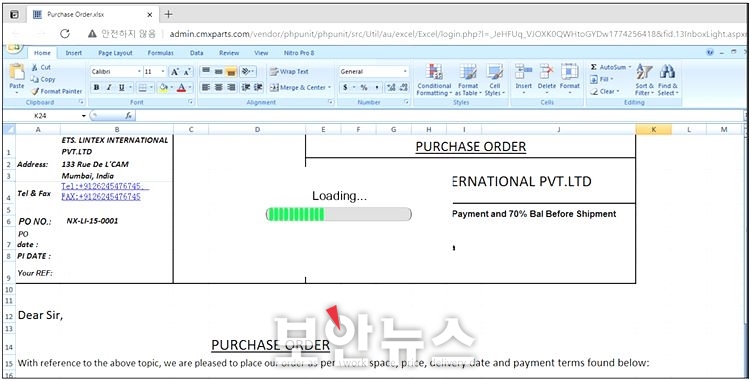

메일 내부에는 첨부 파일로 보이는 PDF와 XLS 파일이 존재한다. 그림 영역을 선택한 점선 박스를 자세히 확인해보면 첨부 파일로 위장한 캡처 이미지 한 개에 하이퍼링크를 삽입한 것을 알 수 있다. 이미지에서 실수로 한 번만 클릭하더라도 피싱 사이트로 이동하게 되는 것이다. 즉, 해당 하이퍼링크를 클릭하게 되면 한 번의 리다이렉션을 거쳐 계정정보를 입력하는 전형적인 피싱 페이지로 연결된다.

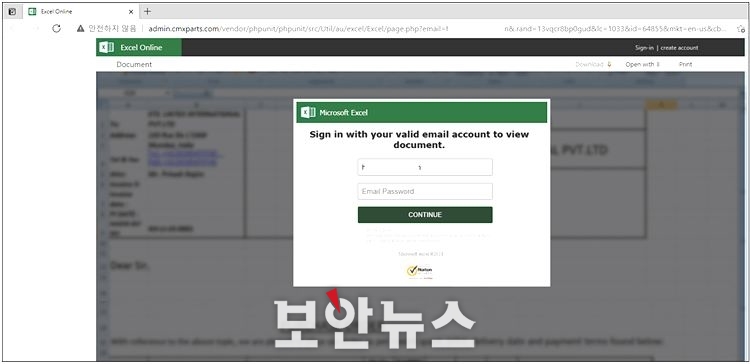

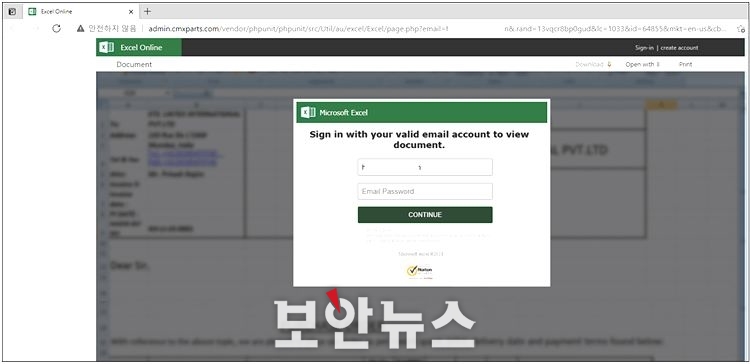

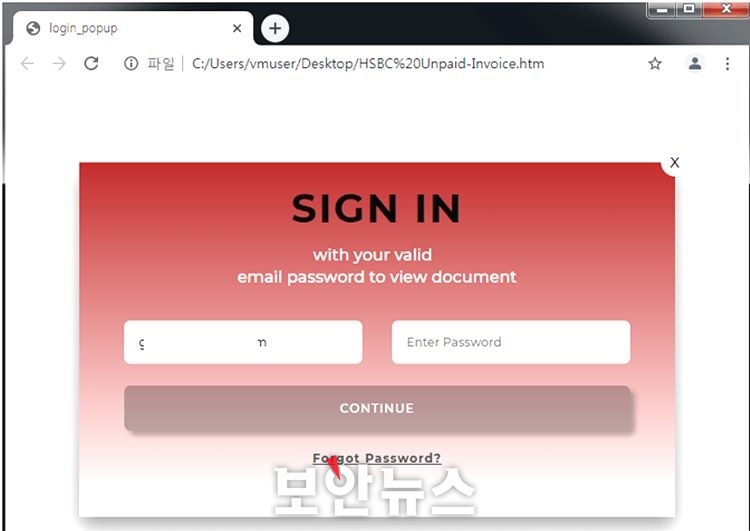

ID 필드에는 수신인을 타깃으로 입력이 되어있기 때문에 평소 사용하고 있는 비밀번호를 무심코 입력할 가능성이 있으며, 그렇게 입력한 ID와 PW는 공격자의 웹서버로 전송되는 것이 피싱 메일의 전형적인 흐름이다.

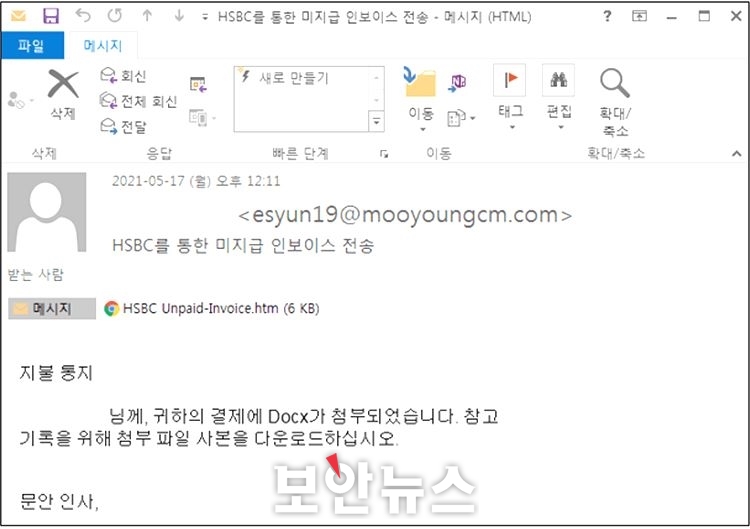

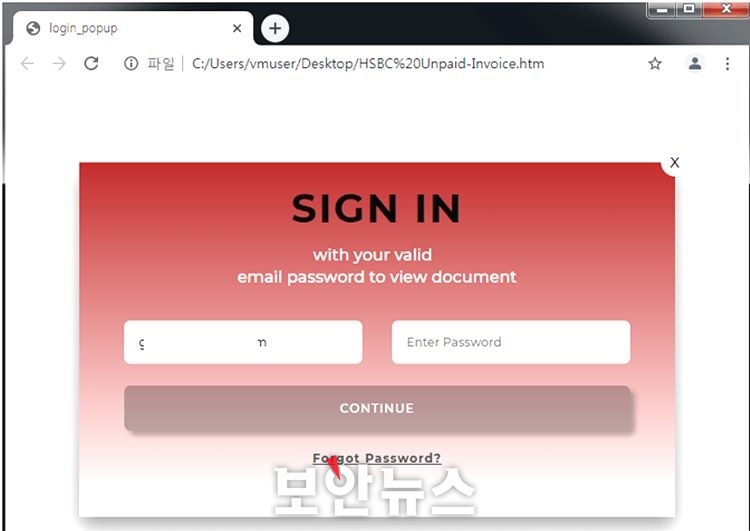

HSBC와 같은 알려진 금융권을 사칭하는 것은 지속적으로 확인되고 있는 대표적인 피싱 케이스이다. 비밀번호를 잊었을 경우에 클릭하는 ‘Forgot Password?’ 텍스트에는 별도 연결된 하이퍼링크가 존재하지 않는 것도 특징이라고 할 수 있다. 또한, 여기서 주목할 만한 부분은, 패스워드를 입력한 후, CONTINUE 버튼을 클릭했을 때 연결되는 계정정보 유출 페이지가 HSBC의 정상 웹페이지로 리다이렉션 되는 부분이다. 현재는 계정유출 페이지의 링크가 끊긴 관계로 유출되는 패킷은 확인할 수 없다는 게 ASEC 분석팀의 설명이다.

이에 ASEC 분석팀은 사용자들이 출처가 불분명한 메일은 열람하지 않도록 주의가 필요하며, 사용하고 있는 백신 제품을 항상 최신 버전으로 업데이트하는 노력이 필요하다고 조언했다. 또한, 계정을 유출하려는 피싱 페이지의 동작 방식은 대부분 비슷하기 때문에 첨부파일을 통해 이동한 웹페이지에 계정정보를 입력해보는 시도는 하지 않는 경계심이 필요하다고 강조했다.

[원병철 기자(boanone@boannews.com)]

악성코드 유포는 물론 사용자 계정정보까지 탈취...첨부파일 통해 이동한 웹 페이지에 계정정보 입력 금물

[보안뉴스 원병철 기자] 최근 기업인을 노리는 거래명세서(Invoice) 사칭 ‘피싱(Phising)’이 기승을 부리고 있어 사용자들의 주의가 요구된다. 안랩 시큐리티대응센터(ASEC)는 피싱 메일을 통해 악성코드를 유포하는 것뿐만 아니라 사용자 계정정보의 탈취를 노리는 공격이 늘었다고 밝혔다.

▲첨부파일로 위장한 악성 하이퍼링크[자료=안랩]

공격자는 사용자를 속이기 위해서 점점 더 교묘한 방법을 사용하고 있는데, 최근 ASEC 분석팀은 기업 사용자를 대상으로 더욱 더 교묘해진 거래명세서(Invoice) 사칭 피싱 메일을 발견했다.

▲리다이렉션 과정에서 확인되는 첫 번째 피싱 페이지[자료=안랩]

메일 내부에는 첨부 파일로 보이는 PDF와 XLS 파일이 존재한다. 그림 영역을 선택한 점선 박스를 자세히 확인해보면 첨부 파일로 위장한 캡처 이미지 한 개에 하이퍼링크를 삽입한 것을 알 수 있다. 이미지에서 실수로 한 번만 클릭하더라도 피싱 사이트로 이동하게 되는 것이다. 즉, 해당 하이퍼링크를 클릭하게 되면 한 번의 리다이렉션을 거쳐 계정정보를 입력하는 전형적인 피싱 페이지로 연결된다.

▲최종적으로 확인되는 계정정보 입력 페이지[자료=안랩]

ID 필드에는 수신인을 타깃으로 입력이 되어있기 때문에 평소 사용하고 있는 비밀번호를 무심코 입력할 가능성이 있으며, 그렇게 입력한 ID와 PW는 공격자의 웹서버로 전송되는 것이 피싱 메일의 전형적인 흐름이다.

▲HSBC를 사칭한 피싱 메일[자료=안랩]

HSBC와 같은 알려진 금융권을 사칭하는 것은 지속적으로 확인되고 있는 대표적인 피싱 케이스이다. 비밀번호를 잊었을 경우에 클릭하는 ‘Forgot Password?’ 텍스트에는 별도 연결된 하이퍼링크가 존재하지 않는 것도 특징이라고 할 수 있다. 또한, 여기서 주목할 만한 부분은, 패스워드를 입력한 후, CONTINUE 버튼을 클릭했을 때 연결되는 계정정보 유출 페이지가 HSBC의 정상 웹페이지로 리다이렉션 되는 부분이다. 현재는 계정유출 페이지의 링크가 끊긴 관계로 유출되는 패킷은 확인할 수 없다는 게 ASEC 분석팀의 설명이다.

▲전형적인 피싱 형태의 계정정보 입력 페이지[자료=안랩]

이에 ASEC 분석팀은 사용자들이 출처가 불분명한 메일은 열람하지 않도록 주의가 필요하며, 사용하고 있는 백신 제품을 항상 최신 버전으로 업데이트하는 노력이 필요하다고 조언했다. 또한, 계정을 유출하려는 피싱 페이지의 동작 방식은 대부분 비슷하기 때문에 첨부파일을 통해 이동한 웹페이지에 계정정보를 입력해보는 시도는 하지 않는 경계심이 필요하다고 강조했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

원병철기자 기사보기

원병철기자 기사보기

.gif)

.jpg)

.jpg)

.jpg)

.png)

.jpg)