외교·안보·통일·국방분야 종사자들 표적, 악성 DOC 문서 지속적으로 악용

국내 특정 기업 및 구글 블로그를 거점으로 활용해 공격 명령 수행

이스트시큐리티, 북한 당국 연계 해커조직 ‘김수키(탈륨)’ 배후 세력 지목...전방위 사이버 위협 고조

[보안뉴스 원병철 기자] 최근 한국 공공기관을 노린 북한 연계 해킹그룹의 공격이 계속 발견되고 있는 가운데, 이번에는 김수키의 구글 블로그를 활용한 해킹 시도가 급증하고 있어 각별한 주의가 요구된다.

지난 28일 수행된 이번 공격은 학술대회 참가 양식처럼 위장된 MS Word 문서 파일로 마치 보안 문서처럼 암호가 설정돼 있지만, 이는 보안 프로그램의 탐지를 회피하기 위한 목적으로 사용된다. 해당 문서는 전형적인 악성 매크로 기법이 적용돼 있고, ‘콘텐츠 사용’ 버튼을 허용할 경우 악성코드가 실행된다.

이스트시큐리티 ESRC(시큐리티대응센터) 분석에 의하면, 악성코드가 작동하면 국내 중소기업의 홈페이지(daewon3765.○○○[.]com)와 1차 통신을 시도하고, 그 다음 공격자들이 구축한 특정 구글 블로그와 2차 통신을 수행한 것으로 드러났다.

악성 문서는 국내 명령 제어(C&C)서버 통신을 통해 정상 파일처럼 위장한 ‘desktop.ini’ 파일을 생성하고, 시작 프로그램 폴더에 ‘iexplore.exe.lnk’ 바로가기 파일을 추가 은닉해 컴퓨터가 부팅 시마다 자동 실행되도록 함으로써 공격 지속성을 확보했다. 이후, ‘desktop.ini’ 파일은 공격자가 구축한 구글 블로그에 접속을 시도하는데, 이 코드가 사용자의 시스템 정보 유출을 담당한다.

전송되는 정보에는 사용자 이름, OS 버전, 오피스 버전, 현재 실행중인 프로세스 목록, 최근 사용한 문서 목록, 데스크톱 문서 목록 등이 포함되며, 수집된 정보는 국내 서버(daewon3765.○○○[.]com/about/post/info.ph)로 전송된다.

ESRC는 공격자들이 보안 관제와 탐지를 회피하기 위해 구글 공식 블로그(kaisjovtnal.blogspot[.]com)를 해킹 명령 거점으로 악용하는 등 갈수록 치밀한 수법을 동원하고 있다고 지적했다.

최근 포착된 유사 사례들을 종합 분석한 결과, 북한 당국의 지원을 받아 활동하는 해킹 조직 ‘김수키(탈륨)’는 외교·안보·통일·국방분야 종사자를 대상으로 지속적인 해킹 시도를 수행하고 있으며, 최근 보고되는 방위산업체 해킹 이슈도 동일한 조직이 수행한 것으로 지목됐다.

이스트시큐리티 ESRC센터장 문종현 이사는 “국책 연구원이나 방위산업체뿐만 아니라 민간분야 세미나 및 학술대회 참가 신청서 등으로 사칭한 탈륨 조직의 위협 캠페인이 급증하고 있어 유사 위협에 노출되지 않도록 민관 차원의 각별한 주의와 관심이 요구된다”고 당부했다. 이어 문 이사는 “공식 블로그를 명령제어 서버로 활용하는 공격 방식이 최근 여러 차례 목격되고 있어, 이에 대한 방어전략이 필요하다”고 덧붙였다.

한편, 이스트시큐리티는 새롭게 발견된 악성 파일을 보안제품 알약(ALYac)에 긴급 추가했고, 대응조치를 관련 부처와 긴밀하게 진행하고 있다고 밝혔다.

[원병철 기자(boanone@boannews.com)]

국내 특정 기업 및 구글 블로그를 거점으로 활용해 공격 명령 수행

이스트시큐리티, 북한 당국 연계 해커조직 ‘김수키(탈륨)’ 배후 세력 지목...전방위 사이버 위협 고조

[보안뉴스 원병철 기자] 최근 한국 공공기관을 노린 북한 연계 해킹그룹의 공격이 계속 발견되고 있는 가운데, 이번에는 김수키의 구글 블로그를 활용한 해킹 시도가 급증하고 있어 각별한 주의가 요구된다.

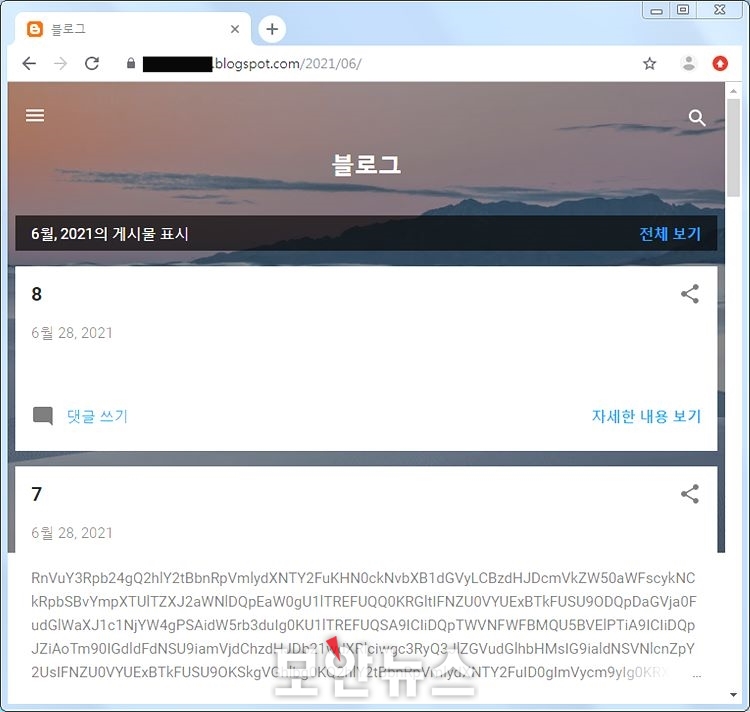

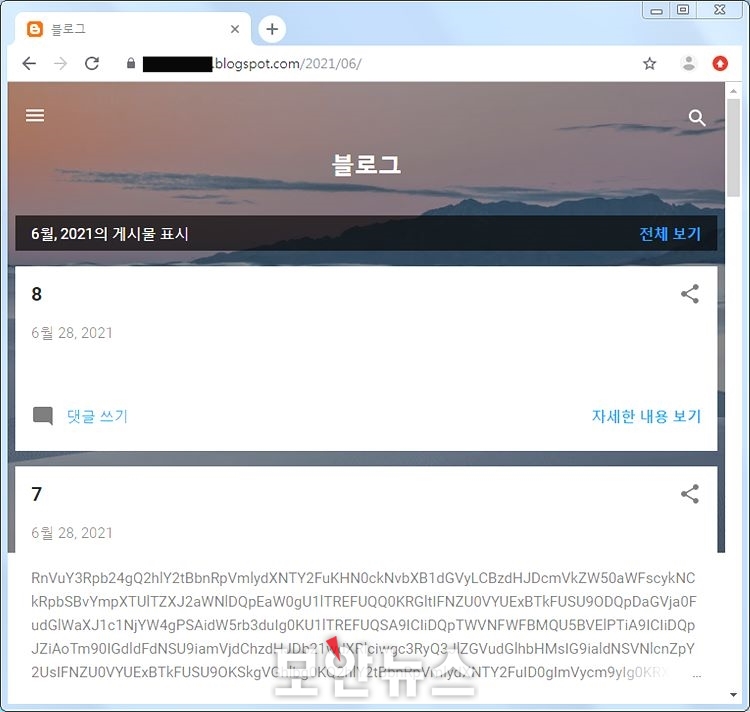

▲구글 블로그를 공격명령 거점으로 활용한 모습[자료제공=이스트시큐리티]

지난 28일 수행된 이번 공격은 학술대회 참가 양식처럼 위장된 MS Word 문서 파일로 마치 보안 문서처럼 암호가 설정돼 있지만, 이는 보안 프로그램의 탐지를 회피하기 위한 목적으로 사용된다. 해당 문서는 전형적인 악성 매크로 기법이 적용돼 있고, ‘콘텐츠 사용’ 버튼을 허용할 경우 악성코드가 실행된다.

이스트시큐리티 ESRC(시큐리티대응센터) 분석에 의하면, 악성코드가 작동하면 국내 중소기업의 홈페이지(daewon3765.○○○[.]com)와 1차 통신을 시도하고, 그 다음 공격자들이 구축한 특정 구글 블로그와 2차 통신을 수행한 것으로 드러났다.

악성 문서는 국내 명령 제어(C&C)서버 통신을 통해 정상 파일처럼 위장한 ‘desktop.ini’ 파일을 생성하고, 시작 프로그램 폴더에 ‘iexplore.exe.lnk’ 바로가기 파일을 추가 은닉해 컴퓨터가 부팅 시마다 자동 실행되도록 함으로써 공격 지속성을 확보했다. 이후, ‘desktop.ini’ 파일은 공격자가 구축한 구글 블로그에 접속을 시도하는데, 이 코드가 사용자의 시스템 정보 유출을 담당한다.

전송되는 정보에는 사용자 이름, OS 버전, 오피스 버전, 현재 실행중인 프로세스 목록, 최근 사용한 문서 목록, 데스크톱 문서 목록 등이 포함되며, 수집된 정보는 국내 서버(daewon3765.○○○[.]com/about/post/info.ph)로 전송된다.

ESRC는 공격자들이 보안 관제와 탐지를 회피하기 위해 구글 공식 블로그(kaisjovtnal.blogspot[.]com)를 해킹 명령 거점으로 악용하는 등 갈수록 치밀한 수법을 동원하고 있다고 지적했다.

최근 포착된 유사 사례들을 종합 분석한 결과, 북한 당국의 지원을 받아 활동하는 해킹 조직 ‘김수키(탈륨)’는 외교·안보·통일·국방분야 종사자를 대상으로 지속적인 해킹 시도를 수행하고 있으며, 최근 보고되는 방위산업체 해킹 이슈도 동일한 조직이 수행한 것으로 지목됐다.

이스트시큐리티 ESRC센터장 문종현 이사는 “국책 연구원이나 방위산업체뿐만 아니라 민간분야 세미나 및 학술대회 참가 신청서 등으로 사칭한 탈륨 조직의 위협 캠페인이 급증하고 있어 유사 위협에 노출되지 않도록 민관 차원의 각별한 주의와 관심이 요구된다”고 당부했다. 이어 문 이사는 “공식 블로그를 명령제어 서버로 활용하는 공격 방식이 최근 여러 차례 목격되고 있어, 이에 대한 방어전략이 필요하다”고 덧붙였다.

한편, 이스트시큐리티는 새롭게 발견된 악성 파일을 보안제품 알약(ALYac)에 긴급 추가했고, 대응조치를 관련 부처와 긴밀하게 진행하고 있다고 밝혔다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

TH.jpg)

원병철기자 기사보기

원병철기자 기사보기

[2025-04-07]

[2025-04-07]