IE와 자바 제로데이 취약점 이용돼...감염피해 클 것으로 예상돼

[보안뉴스 호애진] 게임 전문 웹진이자 커뮤니티인 인벤(www.inven.co.kr)이 해킹을 당했다. 이로 인해 웹사이트에 악성코드가 삽입됐고, 해당 웹사이트에 접속한 사용자들은 이를 통해 악성코드 감염 위협에 노출됐다.

워터링홀 공격을 받은 것이다. 공격자는 타깃 웹사이트를 해킹해 악성링크를 삽입하고, 이를 접속 시 제로데이 취약점의 공격코드를 심은 특정 웹사이트로 리다이렉트시킨다. 이번의 경우, 자바 제로데이(CVE-2013-0422)와 IE 제로데이(CVE-2012-4792) 취약점이 이용됐다.

|

|

| ▲ 인벤에 삽입된 악성링크를 통해 1월 12일 14시경 자바 제로데이(CVE-2013-0422)와 IE 제로데이(CVE-2012-4792)로 악성코드 유포 |

이를 발견한 빛스캔(대표 문일준)에 따르면, 1월 12일 14시경 인벤에 악성링크가 삽입됐으며, 공격자의 의도 또는 방어하는 웹사이트 관리자의 노력에 따라 수 차례 삽입과 삭제가 반복됐다. 다음 날인 13일 13시경에 악성링크가 삭제됐으나 이후 19일에 다시 악성링크가 삽입됐다가 최종 삭제됐다.

빛스캔의 조근영 연구원은 “분석 결과, eval 난독화가 돼 있고, 이를 해제해 살펴 보면 자바를 사용했다”며, “이 악성링크에서 최종 다운로드된 것은 mixxxx.com에 자체 쉘코드 형태로 삽입돼 있고, 자바 제로데이인 CVE-2013-0422가 사용된 것을 확인할 수 있다”고 밝혔다.

이어 “평균 60%의 방문자가 악성코드에 감염되지만, 이번엔 최신 자바 취약점이 이용됐기 때문에 인벤의 방문자 중 60%를 훨씬 상회하는 방문자가 악성코드에 감염된 것으로 추정된다”고 덧붙였다.

|

|

| ▲ 12일 14시경 인벤에 삽입돼 있던 eval 난독화 해제. 자바 사용 여부 확인 |

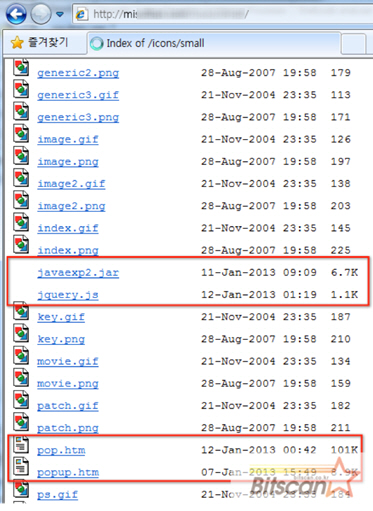

mixxxx 사이트의 디렉토리 리스팅 정보를 보면 pop.htm은 자바 제로데이이며, 12일 00시경에 변경된 것을 확인할 수 있다. 또한, popup.htm은 IE 제로데이이며, 7일 15시경에 최종 변경됐다.

▲ 1월 12일 14시경 mixxxx.com에 삽입돼 있던 악성코드

이는 공격자가 적극적으로 제로데이를 이용한다는 뜻이다. IE 제로데이를 이용한 공격이 이미 진행 중이었고, 공격 성공률을 더욱 더 높이고자 자바 제로데이까지 추가한 상황이다.

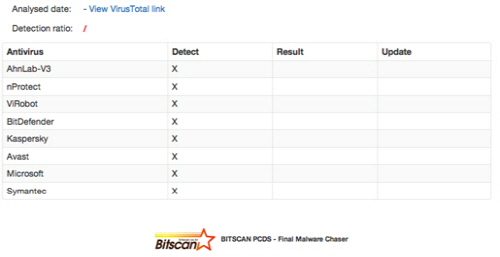

빛스캔이 인벤에 공격된 악성코드 파일을 분석해 본 결과, 바이러스 토탈(VT, Virus Total)에 조차 보고가 되지 않았다. 게다가 인벤을 통해 다운로드된 악성코드는 ‘hxxp://krembay.blogspot.kr/2012/11/copyfile.html’ 사이트에 접속 후 다운로드 요청을 하고, 추가 다운로드를 통해 공격자가 원하는 다양한 공격을 수행할 수 있다. 대부분 금융 정보 탈취를 목적으로 하고 있다.

|

|

| ▲ 인벤에서 최종적으로 다운로드 된 쉘코드 바이러스토탈 결과: 미보고 |

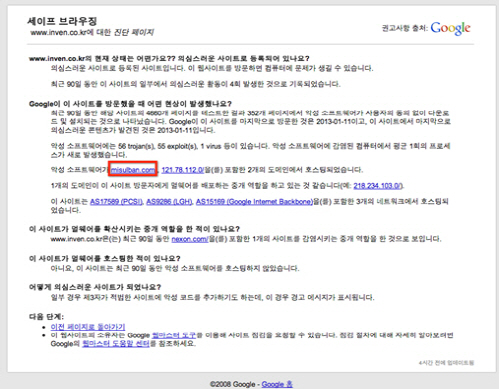

구글의 스톱배드웨어(Stopbadware) 역시 동일하게 탐지했다. 상세 내용을 살펴보면, 동의없는 다운로드 및 설치가 발견됐다는 것과 방문 일시를 통해 11일에 확인했음을 알 수 있다. 또한 악성코드가 내려온 도메인의 기록을 보면, 빛스캔에서 추적한 악성링크와 동일한 mixxxx.com인 것을 확인할 수 있다.

▲ 인벤을 통해 악성코드가 유포되고 있다는 구글의 스톱배드웨어의 자세한 내용

인벤 웹사이트 방문자는 악성코드에 감염돼 좀비PC가 됐을 가능성이 크다. 좀비PC가 된 컴퓨터는 공격자에게 자신의 게임 계정정보, 금융정보 등을 전송하기도 하고, DDoS 공격에 이용될 수도 있다. 인벤 웹사이트의 방문자 수가 하루 27만명에 이른다는 사실은 더욱 큰 우려를 낳고 있다.

게임정보를 얻기 위해 웹사이트를 방문하지만, 사실상 그들이 얻는 것은 정보가 아닌 악성코드인 셈이다.

조근영 연구원은 “사용자는 IE를 버전 9 이상으로 업데이트 하고, 자바의 경우 반드시 필요한 부분을 제외하고 삭제하는 방안을 고려해야 한다”며, “이와 함께 방문자가 많은 웹사이트에 일정 수준의 법적 규제조치 및 선제적이고 긴급한 대응이 상시적으로 이뤄져야 할 것”이라고 강조했다.

[호애진 기자(boan5@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

TH.jpg)

호애진기자 기사보기

호애진기자 기사보기

[2025-04-07]

[2025-04-07]