뉴스 설문지로 위장, 파일 열람자의 웹브라우저에 저장된 정보 수집

FTP 아닌 깃허브 API 이용해 특정 레포지토리로 전송하는 변형 스크립트로 확인

[보안뉴스 김영명 기자] 북한 해커조직 김수키가 특정 대학 교수를 사칭해 악성코드를 유포하고 있는 것으로 드러났다. 약력 양식 내용으로 위장한 악성 워드 문서를 이메일을 통해 유포하고 있는 것. 확인된 워드 문서의 파일명은 ‘[붙임] 약력 양식.doc’이며, 문서에는 암호가 설정됐고 이메일 본문에 비밀번호가 포함돼 있다.

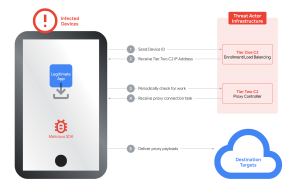

안랩 ASEC 분석팀에 따르면 해당 워드 문서 안에는 악성 VBA 매크로가 포함됐으며, 매크로 활성화 시 파워쉘(PowerShell)을 통해 명령제어 서버에 접속해 추가 스크립트를 다운로드하고 실행한다. 최종적으로 실행되는 악성코드 유형은 뉴스 설문지로 위장해 유포 중인 악성 워드 문서에서 확인된 유형과 일치하며, 해당 파일을 열람한 접속자가 사용하는 웹브라우저에 저장된 정보를 수집한다.

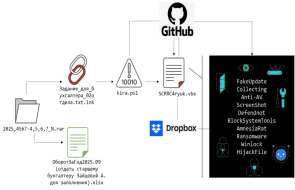

이번 악성코드는 기존에 FTP를 이용해 사용자 정보를 유출하는 코드와는 달리 깃허브 API(GitHub API)를 이용해 특정 레포지토리(Repository)로 전송하는 변형 스크립트로 확인됐다. 해당 깃허브 레포지토리에는 피해자로부터 수집한 정보로 추정되는 정보들이 업로드돼 있었다는 게 안랩 ASEC 분석팀의 설명이다.

안랩 ASEC 분석팀 관계자는 “최근 Red Eyes 공격 그룹(also known as APT37, ScarCruft)도 GitHub를 악성코드 유포지로 활용하는 사례가 확인됐다”며 “공격에 사용되는 스크립트가 지속해서 변하고 있기 때문에 사용자의 각별한 주의가 필요하다”고 밝혔다.

[김영명 기자(boan@boannews.com)]

FTP 아닌 깃허브 API 이용해 특정 레포지토리로 전송하는 변형 스크립트로 확인

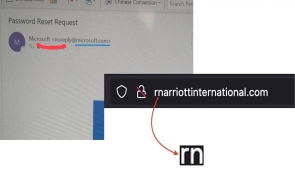

[보안뉴스 김영명 기자] 북한 해커조직 김수키가 특정 대학 교수를 사칭해 악성코드를 유포하고 있는 것으로 드러났다. 약력 양식 내용으로 위장한 악성 워드 문서를 이메일을 통해 유포하고 있는 것. 확인된 워드 문서의 파일명은 ‘[붙임] 약력 양식.doc’이며, 문서에는 암호가 설정됐고 이메일 본문에 비밀번호가 포함돼 있다.

▲대학 교수로 사칭해 약력 양식 내용으로 위장한 메일 원문[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀에 따르면 해당 워드 문서 안에는 악성 VBA 매크로가 포함됐으며, 매크로 활성화 시 파워쉘(PowerShell)을 통해 명령제어 서버에 접속해 추가 스크립트를 다운로드하고 실행한다. 최종적으로 실행되는 악성코드 유형은 뉴스 설문지로 위장해 유포 중인 악성 워드 문서에서 확인된 유형과 일치하며, 해당 파일을 열람한 접속자가 사용하는 웹브라우저에 저장된 정보를 수집한다.

▲워드 문서 본문 내용 중 일부[자료=안랩 ASEC 분석팀]

이번 악성코드는 기존에 FTP를 이용해 사용자 정보를 유출하는 코드와는 달리 깃허브 API(GitHub API)를 이용해 특정 레포지토리(Repository)로 전송하는 변형 스크립트로 확인됐다. 해당 깃허브 레포지토리에는 피해자로부터 수집한 정보로 추정되는 정보들이 업로드돼 있었다는 게 안랩 ASEC 분석팀의 설명이다.

안랩 ASEC 분석팀 관계자는 “최근 Red Eyes 공격 그룹(also known as APT37, ScarCruft)도 GitHub를 악성코드 유포지로 활용하는 사례가 확인됐다”며 “공격에 사용되는 스크립트가 지속해서 변하고 있기 때문에 사용자의 각별한 주의가 필요하다”고 밝혔다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

김영명기자 기사보기

김영명기자 기사보기

.gif)

.png)

.jpg)

.jpg)

.jpg)