USN은 먼저 인식정보를 제공하는 RFID 태그를 중심으로 발전하고 이에 센싱 기능이 추가되어 이들 사이에 네트워크가 구축되는 형태로 발전할 것이다. USN 기술은 전자태그, 리더, 미들웨어, 응용 서비스 플랫폼 등을 중심으로 유·무선망을 이용한 네트워크로 구성된다. 특히 900MHz대 RFID 기술은 전원이 없는 저가의 수동 태그를 이용해 10m까지의 비교적 긴 인식거리를 제공함으로써 향후 물류, 유통, 의약품 관리, 군용 등에 폭넓게 활용될 핵심적인 기술이다. 다수의 센서 노드들이 무선 네트워크로 구성된 센서네트워크상에서 전송되는 정보를 안전하게 보호하기 위한 방법은 내부적으로 센서 노드의 보안 기능을 추가하는 것뿐만 아니라 전체 네트워크를 보호하기위한 계층적인 보안 요구사항을 만족하여야 한다.

USN은 먼저 인식정보를 제공하는 RFID 태그를 중심으로 발전하고 이에 센싱 기능이 추가되어 이들 사이에 네트워크가 구축되는 형태로 발전할 것이다. USN 기술은 전자태그, 리더, 미들웨어, 응용 서비스 플랫폼 등을 중심으로 유·무선망을 이용한 네트워크로 구성된다. 특히 900MHz대 RFID 기술은 전원이 없는 저가의 수동 태그를 이용해 10m까지의 비교적 긴 인식거리를 제공함으로써 향후 물류, 유통, 의약품 관리, 군용 등에 폭넓게 활용될 핵심적인 기술이다. 다수의 센서 노드들이 무선 네트워크로 구성된 센서네트워크상에서 전송되는 정보를 안전하게 보호하기 위한 방법은 내부적으로 센서 노드의 보안 기능을 추가하는 것뿐만 아니라 전체 네트워크를 보호하기위한 계층적인 보안 요구사항을 만족하여야 한다.

본고에서는 센서 네트워크의 보안 요구사항을 분석하고, 관련 암호 알고리즘과 네트워크 프로토콜, 그리고 표준화 동향과 함께 센서 네트워크의 특성을 고려한 안전한 USN을 위한 정보보호 기술을 살펴본다.

USN은 다수의 센서 노드로 구성된 무선 네트워크로써 다양한 위치에 설치된 센서 노드들로부터 사람과 사물, 그리고 환경 정보를 인식하고, 인식한 정보를 통합·가공해 언제, 어디서나, 안전하고 자유롭게 이용할 수 있게 하는 정보서비스 인프라를 뜻한다. 즉, USN이란 필요한 모든 것(곳)에 통신기능이 있는 스마트 RFID 태그를 부착하고 이를 통해 사물의 인식정보를 기본으로 주변의 여러 환경정보까지 탐지해, 이를 실시간으로 네트워크에 연결해 정보를 관리하는 것을 말한다. 궁극적으로 모든 사물에 컴퓨팅 및 커뮤니케이션 기능을 부여해 Anytime, Anyway, Anything 통신이 가능한 환경을 구현하기 위한 것이다.

또한, 센서 네트워크는 다양한 환경에서 주변상황을 모니터링하고 필요한 정보를 센싱 하는 용도로 사용되기 때문에 센서 노드의 정보 신뢰성이 매우 중요하다. 그러나 수많은 센서 노드들이 감지된 정보를 베이스 스테이션으로 보내는데 있어 각 센서 노드들의 제한된 전력은 빈번한 네트워크의 진입과 탈퇴를 발생하여 잦은 토폴로지의 변화를 가져오고, 이는 수집되는 정보의 신뢰성을 떨어뜨리는 결과를 가져온다.

이러한 가운데 악의적인 노드가 센서노드로 가장하여 네트워크에 진입하게 되면 잘못된 정보를 전파하거나 라우팅정보를 혼란 시켜 센서 네트워크의 보안 취약점을 가중시킬 수 있다. 특히 노드들이 배치된 물리적 환경이 공격에 그대로 노출되어 전송되는 정보가 변경되거나 유출되어 정보의 기밀성 및 무결성을 쉽게 무너뜨릴 수 있다.

더욱이 이러한 공격의 파급 효과는 단순히 센서 노드만의 문제만이 아니라 USN 서비스를 사용하는 일상생활까지 확대 가능하여 그 파급효과는 매우 클 것으로 예상된다. 이렇다 보니 보안을 강화하기 위한 방법으로 내부적으로 센서 노드의 보안기능을 추가하는 것 이외에도 외부적으로 보안위협으로부터 전체 네트워크를 보호하기 위해 네트워크의 모든 부분에 보안 기능을 도입하는 계층적 보안이 관심을 모으고 있다.

USN 공격의 종류에 따른 보안 요구사항

USN에서 공격자는 센서 노드보다 계산 능력이 뛰어난 노트북 수준의 장비를 이용한다고 가정할 수 있다. 이 경우, 공격자는 정상적인 노드에 비해 유리한 위치에 점하게 되는데, 이는 공격자의 장비가 CPU와 메모리 등 계산 능력에 있어서 더 뛰어나며, 고출력의 전파 전송 및 뛰어난 수신 능력을 가지기 때문이다.

공격은 일반적으로 외부자 공격과 내부자 공격의 2가지 범주로 분류할 수 있다. 외부자 공격은 네트워크에 참여할 권한이 없는 공격자의 공격을 의미하며, 내부자 공격은 어떠한 방식으로든 네트워크에 참여할 권한을 취득하여 시도하는 공격을 의미한다. 내부자 공격은 적법한 노드에 악성 코드를 동작시키거나 적법한 노드로부터 네트워크 참여를 위한 보안 키, 인증 데이터 등을 취득하여 노트북과 같은 장비를 활용하는 공격 등이 가능하다.

내부자 공격은 공격자가 적법한 노드와 권한이 동일하기 때문에 보안 기법을 적용하더라도 공격을 원천적으로 봉쇄할 수는 없다. 그러나 공격자가 처음부터 내부자로서 네트워크 참여 권한을 가지고 있다고 가정하는 것은 무리가 있으므로 공격 초기에는 외부자 공격만 가능하다고 생각할 수 있다.

이 경우 외부자 공격은 그 자체로서 도청, 데이터 위·변조와 같은 공격의 목표를 이룰 수 없다면 기본적으로 내부자 공격을 위한 정보 획득이 목표가 될 수 있다. 또한 내부자 공격이 이루어지더라도 공격으로부터 받는 피해의 범위를 최소화할 수 있는 보안 기법을 고려해야 할 것이다.

① 도청

USN 네트워크를 구성하는 각 센서 노드들은 일반적으로 IEEE 802.15.4와 같은 무선 통신을 구성한다. 따라서 무선 통신 상에서 주고받는 데이터에 대한 기밀성이 제공되지 않을 경우, 외부 공격자는 매우 손쉽게 도청을 할 수 있다. 따라서 USN 노드들은 데이터들을 암호화 하여 주고받아야 한다.

IEEE 802.15.4 규격에서는 AES 암호 알고리즘을 이용한 기밀성 보장 방법을 기술하고 있으며 센서 노드의 RF 칩으로 가장 널리 사용되고 있는 TI사의 CC2420 칩은 AES 하드웨어 모듈을 탑재하고 있다.

② 데이터 위·변조

센서 노드들은 무선으로 통신을 하기 때문에 공격자가 네트워크에 참여하기 위한 물리적인 제약이 없으므로 USN 네트워크에서 공격자가 데이터 위변조 공격을 시도하는 것이 상대적으로 매우 쉽다. 이는 곧 USN 네트워크에서는 주변의 상황 정보를 인지하여 싱크 노드, 혹은 게이트웨이 등을 통하여 응용 시스템으로 전달하는 것이 그 목적인데, 특히 상황 정보의 정확성이 매우 중요한 응용 서비스에서 그 정확성이 크게 왜곡될 수 있음을 뜻한다.

데이터 위·변조 공격에 대처하기 위해서는 기본적으로 공격자가 아닌 정상 노드만이 네트워크에 참여할 수 있는 방법을 제공함과 함께 특정 노드로부터의 메시지가 그 노드로부터 변조되지 않은 채 전달되었음을 확인할 수 있는 메시지 인증 기법이 필요하다.

③ 서비스 거부 공격

서비스 거부 공격(DoS; Denial of Service)은 일반적으로 특정 서비스를 제공하는 네트워크에 대하여 서비스를 위하여 기대하는 기능과 성능이 원활하게, 혹은 전혀 이루어지지 못하도록 하는 모든 종류의 공격을 포괄한다. 여기에는 하드웨어적인 파괴, 소프트웨어상의 버그, 혹은 전파 방해와 같은 다양한 방법을 포함할 수 있다.

USN 네트워크에서 센서 노드들은 응용 서비스에 따라 매우 열악한 환경에 설치될 수 있으며, 굳이 공격이 일어나지 않더라도 배터리 소실, 홍수 등과 같은 자연/인공 재해에 의한 노드 유실 등의 가능성이 항상 존재한다. 여기에 공격자가 고의적으로 노드를 파괴할 가능성까지 생각한다면 특정 노드들이 네트워크 상에서 탈락하더라도 라우팅 경로를 자동적으로 재설정하는 등 결함 감내(Fault Tolerance) 기능을 포함하고 있어야 할 것이다.

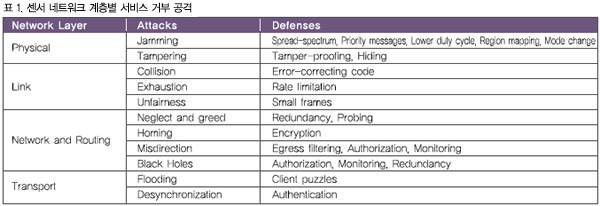

이러한 결함 감내 기능을 제대로 설계하기 위해서는 다양한 계층에서 이루어질 수 있는 서비스 거부 공격의 가능성을 충분히 고려하여야 한다. Anthony D. Wood et al은 센서 네트워크에서 일어날 수 있는 서비스 거부 공격과 대응 방안을 표 1과 같이 계층별로 정리한 바 있다.

④ 라우팅 공격

USN 네트워크에서 이루어지는 라우팅 공격은 메시지가 정상적인 경로를 통하여 싱크 노드에게 전달되는 것을 방해하고자 하는 것이다. 공격자는 라우팅 공격을 이용하여 응용 서비스가 정상적으로 이루어지지 않도록 할 수 있으며, 또한 다른 종류의 공격을 시도하기 위한 준비 단계로서의 공격 효과도 가능하다.

일반적인 USN 라우팅 기법들은 제한된 능력을 가진 노드들이 센싱된 데이터를 얼마나 효율적으로 보내는가에 초점을 맞추고 있으나 보안을 고려하지는 않았기 때문에 여러 종류의 라우팅 공격에 취약할 수밖에 없다.

라우팅 공격에 대항하기 위해서는 우선 공격 노드가 네트워크에 접근하는 것을 차단하기 위한 노드 인증이 필요하며, 또한 비정상적인 라우팅 정보를 감지하여 공격 노드를 찾아 차단할 수 있어야 한다.

⑤ 물리적 공격

물리적으로 센서 노드를 파괴하여 네트워크 내부에 있는 일부 노드가 동작하지 못하도록 만드는 공격은 그리 심각한 위협은 아니다. 앞에서도 언급한 바와 같이 일반적으로 USN 네트워크는 노드 유실, 배터리 소진 등 다양한 이유로 특정 노드의 사용이 불가능할 경우 라우팅 경로를 재할당할 수 있는 메커니즘과 같은 결함 감내 기능을 포함하기 때문이다.

그러나 센서 노드를 탈취하여 노드 내부의 중요한 정보를 획득하는 경우는 심각한 위협이 될 수 있다. 예를 들어 기초적인 수준의 보안성을 제공하기 위하여 어떤 USN 네트워크에서는 모든 노드들이 동일한 암호키를 사용하고 있다고 가정해보자. 이 경우 단지 하나의 노드를 탈취하여 키 정보를 획득하는 것만으로도 전체 네트워크를 손쉽게 도청할 수 있는 효과가 있으며, 또한 공격용 코드를 삽입하여 내부자 공격에 이용할 수도 있다. 이를 막기 위해서 tamper-resistant 기술을 적용하여야 한다.

또 다른 형태의 물리적 공격으로 노드가 동작하고 있을 때 사용하는 소비전력 혹은 방사되는 전자파 정보 등을 이용하여 노드 내부에 있는 암호 키와 같은 중요한 정보를 알아내고자 하는 부채널 공격이 있다. 부채널 공격에는 SPA(Simple Power Analysis) 기법과 DPA(Differential Power Analysis) 기법, EM(Electro-Magnetic) 공격 등이 있다. 이러한 공격에 대항할 수 있는 암호 알고리즘의 구현이 필요하다.

안전한 USN을 위한 정보보호 기술방안

USN의 안전한 서비스 제공 및 보안 응용 서비스의 출현을 위해 일반적인 보안요구사항인 기밀성, 무결성, 인증, 부인방지를 구현하는 암호학적 방법이 적용되며, 자원제약성이라는 USN 환경에 적합한 경량의 저전력 특성을 가지는 암호 알고리즘이 필요하다.

① USN을 위한 대칭키 암호 알고리즘

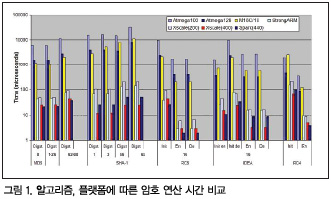

USN 시스템은 작은 임베디드 기기상에서 구현되며 이러한 임베디드 장치는 다양한 CPU 플랫폼을 가진다. CPU의 종류에 따라 연산은 8bit, 16bit, 32bit단위로 수행된다. 그림 1은 Atmega 103, Atmega 128, M16C/10, StrongARM SA-1110, XScale PXA250, UltraSPARC II 등의 플랫폼상에서 보안에서 폭넓게 사용되는 암호 알고리즘인 RC4, IDEA, RC5, MD5, SHA-1의 성능을 비교하였다.

그 결과 Atmega 103에서는 RC5에 비해 RC4가 다소 빠른 성능을 보였으며, StrongARM에서는 RC5가 RC4보다 3배 빠른 성능을 보였다. 이러한 성능 차이는 RC5가 32bit 워드단위로 동작하며 RC4가 8bit 워드단위로 동작하기 때문이다. Atmega 103에서 RC5와 IDEA를 비교할 경우 RC5가 1.5배 빠른 성능을 보인다. 결과적으로 저사양의 프로세서상에서는 RC4가 RC5보다 좋은 성능을 보여준다. 센서네트워크 시스템의 CPU 종류에 따라 적절한 알고리즘을 선택하는 것이 필요하다.

그 결과 Atmega 103에서는 RC5에 비해 RC4가 다소 빠른 성능을 보였으며, StrongARM에서는 RC5가 RC4보다 3배 빠른 성능을 보였다. 이러한 성능 차이는 RC5가 32bit 워드단위로 동작하며 RC4가 8bit 워드단위로 동작하기 때문이다. Atmega 103에서 RC5와 IDEA를 비교할 경우 RC5가 1.5배 빠른 성능을 보인다. 결과적으로 저사양의 프로세서상에서는 RC4가 RC5보다 좋은 성능을 보여준다. 센서네트워크 시스템의 CPU 종류에 따라 적절한 알고리즘을 선택하는 것이 필요하다.

TinyOS 기반 Mica2 센서 모트는 링크 레벨의 암호 및 기밀성 제공을 위해서 TinySec을 사용하였다. TinySec에서 사용되는 알고리즘은 64bit 블록 암호인 SkipJack과 RC5 대칭키 암호 시스템이다. 상기 알고리즘은 저전력 동작을 위해서 선정되었으며, C 언어 단독 혹은 C와 어셈블리어를 함께 사용하여 소프트웨어로 구현되었다. RC5(C)의 경우 0.90ms의 연산시간을 필요로 하며, 계산복잡도가 큰 연산에서 어셈블리어를 함께 사용함으로써 암호연산을 0.26ms내에 처리할 수 있다.

USN 센서 노드의 통신에 가장 널리 사용되는 RF 통신 칩으로는 TI사의 CC2420, CC2430 등이 있다. 상기 RF 칩에서는 AES-128 암호 알고리즘을 하드웨어 가속기로 제공한다. 이를 사용하여 센싱 데이터 통신에서의 기밀성을 보장받을 수 있다. CC2420에서 제공하는 AES 암호 가속기는 Counter 모드, CBC-MAC 모드, CCM 모드를 지원하며 AES-CCM 동작 성능이 222usec로 USN 환경에서 충분히 사용할 수 있음을 알 수 있다. 즉, AES-CCM 모드를 사용하더라도 기존의 데이터 전송에 영향을 주지 않음을 의미한다.

② USN을 위한 공개키 암호 알고리즘

USN 네트워크의 자원 제약성 때문에 초기 센서네트워크 보안은 대칭키를 기반으로 하는 연구되어 오다가 현재 공개키 시스템을 적용하려는 시도가 활발히 진행되고 있다.

공개키 시스템으로 폭넓게 사용되는 암호 알고리즘인, 인수분해의 어려움에 기반한 RSA 알고리즘이나 ElGamal은 서버나 개인 PC와 같은 플랫폼의 자원을 요구하므로 USN 환경에서는 적용하기에 어려움이 있다.

미국 매사추세츠의 WPI에서는 경량 센서 노드에 탑재 가능한 저전력 공개키 암호로 Rabin, Ntru을 구현하고 성능 특성을 분석하였다. 상기 공개키 암호 알고리즘은 RSA와 동일한 보안 안전성을 제공하면서도 ECC 연산의 다소 낮은 저전력 구현 특성을 보완할 수 있다.

Rabin 기법은 RSA의 특별한 하나의 형태로서, 인수분해 문제의 어려움에 기반한 공개키 암호 시스템으로 1979년 Rabin이 제안하였으며 NtruEncrypt는 SVP(Shortest Vector Problem)의 어려움에 기반한 공개키 암호 시스템으로 1996년 Hoffstein, Pipher와 Silverman이 제안하였다.

노스캐롤라이나 주립 대학에서 타원 곡선 암호 알고리즘을 TinyOS 상에서 구현하여 키를 안전하게 분배하고 있으며, 실제 사용을 위해 타원 곡선 기반 암호화 프로토콜인 ECIES와 키 분배 프로토콜인 ECDH, 서명 기법인 ECDSA 프로토콜을 구현하였다. 해당 기술은 MICAz와 Telosb, Tmote Sky에서 사용할 수 있으며, SECG에서 추천하는 128bit와 160bit, 192bit 타원곡선을 사용하고 있다.

성능을 보면 전자서명에 3.17초, 검증에 4.04초가 소요된다. 이는 비록 대칭키 암호 알고리즘 기반의 키 분배 기법보다는 다소 긴 시간이지만, 실제 응용에 사용되는 경우에도 충분히 실제 사용할 수 있는 시간이다.

XTR 공개키 암호 알고리즘은 Crypto2000에서 처음 소개되었고, 안전성의 관점에서 볼때 부분군에서의 DLP 문제에 기반을 두고 있다. 그러나 XTR은 부분군의 원소를 표현하고 계산하는데 표준적인 방법을 사용하지 않으며 전통적인 방법보다 대폭적인 통신상/계산상의 이점을 갖는다. 1024bit RSA의 안전성과 동일한 XTR은 ECC에 기반을 둔 암호 시스템과 속도 및 안전성 면에서 비슷하다. XTR의 공개키는 ECC보다 두배 정도 크지만 RSA와 ECC의 파라미터 초기화 시간보다 무시할 만큼 작은 시간이 소요된다. 따라서 XTR은 센서 네트워크 환경에서 RSA와 ECC의 좋은 대안이 될 수 있다.

■ USN 보안 노드

현재 한국전자통신연구원(ETRI)에서는 보안 센서 노드에 필요한 키 분배 프로토콜 및 이에 필요한 ECC 연산 모듈을 TinyOS 상에서 소프트웨어 구현 및 전용 하드웨어를 개발했다.

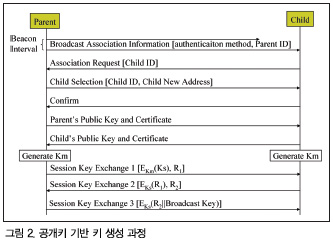

그림 2는 트리 구조의 센서네트워크에서 센서 노드들이 부모-자식 관계로 키를 생성 과정을 보여준다. 부모 노드와 자식 노드는 공개키를 교환하면서 ECDH 키 생성과정을 수행하며 ECC 연산은 TinyECC 0.3을 기반으로 수정하였다. 부모 노드가 데이터 암호화에 사용할 세션 키 Ks를 난수로 생성한 후, ECDH로 공유된 키 Km을 사용해 자식 노드에게 안전하게 전달한다.

그림 2는 트리 구조의 센서네트워크에서 센서 노드들이 부모-자식 관계로 키를 생성 과정을 보여준다. 부모 노드와 자식 노드는 공개키를 교환하면서 ECDH 키 생성과정을 수행하며 ECC 연산은 TinyECC 0.3을 기반으로 수정하였다. 부모 노드가 데이터 암호화에 사용할 세션 키 Ks를 난수로 생성한 후, ECDH로 공유된 키 Km을 사용해 자식 노드에게 안전하게 전달한다.

이때 난수 R1, R2를 사용하여 Km의 동일성을 검증하므로 세션 키 생성과정을 통하여 노드 상호간의 인증과정도 이루어지게 된다. 키 생성 시간은 14~15초 정도로 센서 네트워크 설정 단계에서 충분히 적용할 수 있는 시간이다.

또한 위의 설정시간을 줄이기 위해서 ECC 연산을 전용 하드웨어로 구현하였다. ECC 연산은 사용 좌표에 따라 설계 구조 및 성능이 달라지며, 저 면적/저전력 구현을 위해서 affine 좌표로 사용하여 설계했다. 설계된 ECC 모듈은 0.25u 삼성 공정으로 하드웨어 합성 시 22k 게이트의 면적으로 구현된다.

■ USN 네트워크 프로토콜

센서 네트워크의 네트워크 계층은 다수의 노드로 구성되며, 이동성을 고려할 경우 네트워크의 토폴로지의 빈번한 변화로 라우팅 정보의 갱신을 필요로 한다. 무선 센서 네트워크의 전송거리 제약으로 센서 노드들의 통신은 멀티 홉 통신방식을 기본으로 라우팅을 하게 되며, 제한된 용량의 배터리를 사용하기 때문에 에너지 상태를 염두 한 통신방법도 고려할 필요가 있다.

센서네트워크의 보안을 위한 네트워크 계층에서의 프로토콜로는 SPIN과 μTELSA이 있다. SNEP는 데이터의 비밀성, 양단간의 데이터 인증, 재사용방지, 무결성 등을 제공하는 역할을 하며, μTELSA는 데이터 브로드캐스트에서의 인증을 담당한다.

암호 프로토콜에 대해서는 수많은 논의가 있었고 암호화 방식이 네트워크 보안에 얼마나 중요한지 또한 자주 거론되어 왔다. 하지만 암호화 프로토콜 자체만으로 센서 네트워크의 안전성을 보장할 수는 없다. 아무리 보안 프로토콜이 잘 갖추어 있더라도 내부로부터의 보안 위험에서 자유로울 수는 없기 때문이다.

게다가 현재의 센서 네트워크는 응용되는 분야의 특성에 따라 ZigBee, IEEEE802.15.5, IP-USN, WiBEEM 등 다양한 무선 접속 기술이 적용되기 때문에 그에 따른 보안의 적용도 단순하지만은 않을 전망이다.

■ USN 보안 관리 시스템

센서 네트워크의 다양한 위협으로부터 데이터를 보호하기 위해서 노드의 인증과 센서 노드들간의 암호화 통신이 이루어져야 한다. 노드의 인증과 암호화 통신이 정보의 무결성과 기밀성을 제공하기 위한 링크 계층 및 네트워크 계층에서의 보안이라면 보안관리는 보다 상위계층에서의 보안기술을 의미한다.

현재의 센서 네트워크는 네트워크 자체의 구성과 응용서비스들의 구현에 연구개발이 집중되어있어 매니지먼트(관리)라는 개념을 고려하고 있지 않는 실정이다. 그러나 점차 엔드-투-엔드 보안이 확장되고 있으며, 이에 따라 보안도 네트워크처럼 계층화되는 움직임을 보이고 있다.

일반적인 의미의 보안 관리는 외부 침입에 대한 단순한 모니터링을 나타내고 있다. 하지만 근래에는 보안을 계층적으로 구현하여 네트워크 각 부분의 보안을 적용하는 동시에 이렇게 네트워크 내에 퍼져있는 보안 기능을 통합 관리하여 새로운 보안 위협으로부터 네트워크를 보호한다는 통합적인 보안 관리 서비스를 지칭한다.

기존 유선망의 경우, 관리서비스는 초기 네트워크 토폴로지가 구성되면 그 변화가 많지 않아 설치된 장비의 고장이나 장비들의 성능에 초점을 두고 관리를 하였지만 센서 네트워크의 경우 관리대상이 네트워크 장비들이 아닌 센서가 분포된 지역과 그 지역에서 올라오는 정보를 중요시하기 때문에 좀더 다른 측면에서의 서비스를 제공하여야 한다.

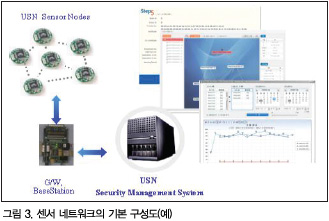

USN보안관리시스템은 사용자나 네트워크 관리자가 센서 노드와 센서 게이트웨이로 구성된 센서 네트워크를 보다 쉽고 용이하게 관리하기 위한 시스템으로 보안에 특화된 기능을 중심으로 다루고 있다. USN 보안관리시스템은 센서 네트워크의 모든 관련 정보를 한눈에 볼 수 있으며, 공격의 예비단계인 스캐닝을 경고하고, 실제 공격 시에는 적절한 제어가 가능한 기반을 제공하는 것을 목적으로 하고 있다.

USN보안관리시스템은 사용자나 네트워크 관리자가 센서 노드와 센서 게이트웨이로 구성된 센서 네트워크를 보다 쉽고 용이하게 관리하기 위한 시스템으로 보안에 특화된 기능을 중심으로 다루고 있다. USN 보안관리시스템은 센서 네트워크의 모든 관련 정보를 한눈에 볼 수 있으며, 공격의 예비단계인 스캐닝을 경고하고, 실제 공격 시에는 적절한 제어가 가능한 기반을 제공하는 것을 목적으로 하고 있다.

센서 네트워크의 기본구성은 다수의 센서와 베이스 스테이션으로 이루어져 센서들이 감지한 정보를 중앙의 베이스 스테이션으로 전송하며 이는 다른 유선망과의 연동을 위해 게이트웨이를 거쳐 사용자나 관리자에게 웹 인터페이스를 통해 전달하게 된다. 그림 3에서와 같이 본고에서의 게이트웨이는 베이스 스테이션 노드가 포함된 형태로 센서 노드들로부터 데이터를 전송 받아 이를 보안관리시스템으로 보내거나 보안관리시스템으로부터 데이터를 받아 필요 시 각 센서 노드로 명령을 전달하는 기능을 수행한다.

보안관리 시스템은 센서 노드들이 배치되기 전에 노드 초기화 과정을 실행하여 인증서를 발급하고 노드 간 키 생성을 위한 Km을 공유하게 된다. 이렇게 설정된 노드들은 공개된 장소에 배치되어 라우팅 경로가 결정되는 시점에 노드들의 인증이 이루어지고, 이로써 인증을 통과한 노드들만 상호 통신이 가능하고 인증을 받지 못한 센서 노드는 센서네트워크의 통신 도메인에 참여할 수 없도록 하여 네트워크 공격으로부터 방어를 할 수 있도록 한다.

센서 네트워크가 유지되는 동안에도 공격노드가 다른 노드와 통신을 시도하려고 하면 관련 노드들은 보안 이벤트를 발생시켜 이를 보안 관리시스템에게 전달한다. 그림 4는 보안 관리시스템에서 웹을 통해 보안 이벤트를 확인하는 화면으로 인접노드의 인증과 관련된 보안 이벤트와 센서 네트워크의 토폴로지 변화에 큰 영향을 끼치는 전력소모의 이벤트 정보 등을 수집하여 경고 및 이력 정보를 제공하고 있다.

센서 네트워크가 유지되는 동안에도 공격노드가 다른 노드와 통신을 시도하려고 하면 관련 노드들은 보안 이벤트를 발생시켜 이를 보안 관리시스템에게 전달한다. 그림 4는 보안 관리시스템에서 웹을 통해 보안 이벤트를 확인하는 화면으로 인접노드의 인증과 관련된 보안 이벤트와 센서 네트워크의 토폴로지 변화에 큰 영향을 끼치는 전력소모의 이벤트 정보 등을 수집하여 경고 및 이력 정보를 제공하고 있다.

모바일 USN 기술 및 주요 응용

모바일 USN은 일반 USN과 달리 USN 노드를 구성하는 센서 기기 및 데이터 중계 기능을 담당하는 중간 노드들이 모두 이동성을 가지고 시간과 장소에 구애 받지 않고 더욱 다양한 서비스를 제공할 수 있는 기술이다.

모바일 USN 기술은 싱크나 센서노드가 이동성을 가진 모바일폰 기반 센서네트워크로서 기본의 센서네트워크가 고정적이었다면 모바일 USN은 모바일폰이 싱크와 센서노드의 역할을 가짐으로 인해 이동성을 제공한다. 또한 WiFi- UMTS, WiMax/WiBro-UTMS, Bluetooth- UMTS, Zigbee-UMTS를 모바일폰, PDA, 스마트폰과 같은 멀티 단말기를 통해 제공해 줄 수 있으며 이를 통해 폐쇄적인 센서네트워크의 한계를 극복할 수 있을 것으로 기대하고 있다.

■ 모바일 USN 구조

① Planar Wireless Sensor Network

Planar Wireless Sensor Network는 가장 간단한 구조라고 볼 수 있다. 동일한 기능을 가진 고정된 센서노드가 특정 지역으로 분산되어 형성되며 센서네트워크와 기존 네트워크의 중간에 게이트웨이가 존재함으로써 연결성을 보장한다. 기존 센서네트워크의 특성을 그대로 가지기 때문에 네트워크의 크기가 커짐에 따라 성능이 저하된다는 단점이 있다. 그림 5는 Planar Wireless Sensor Network의 구조를 보여주고 있다.

Planar Wireless Sensor Network는 가장 간단한 구조라고 볼 수 있다. 동일한 기능을 가진 고정된 센서노드가 특정 지역으로 분산되어 형성되며 센서네트워크와 기존 네트워크의 중간에 게이트웨이가 존재함으로써 연결성을 보장한다. 기존 센서네트워크의 특성을 그대로 가지기 때문에 네트워크의 크기가 커짐에 따라 성능이 저하된다는 단점이 있다. 그림 5는 Planar Wireless Sensor Network의 구조를 보여주고 있다.

② Two-Tiered Sensor Network Architecture

계층화된 모바일 에이전트(mobile agent)가 센서네트워크 오버레이로 동작한다. WSN은 상위 오버레이를 구성하기 위해 모바일 장치를 구성요소로 본다. 이것은 최근 모바일 폰, 노트북, PDA 등과 같이 소형화, 무선기술의 발달에 기인한다. 게다가 모바일 장치를 통한 높은 컴퓨팅 파워, 이동성 등과 같은 기본적인 기능이 제공됨으로 이종의 WSN구성이 가능하다. 그림 6은 두 개의 계층으로 이루어진 센서네트워크 구조를 간략하게 보여주고 있다.

계층화된 모바일 에이전트(mobile agent)가 센서네트워크 오버레이로 동작한다. WSN은 상위 오버레이를 구성하기 위해 모바일 장치를 구성요소로 본다. 이것은 최근 모바일 폰, 노트북, PDA 등과 같이 소형화, 무선기술의 발달에 기인한다. 게다가 모바일 장치를 통한 높은 컴퓨팅 파워, 이동성 등과 같은 기본적인 기능이 제공됨으로 이종의 WSN구성이 가능하다. 그림 6은 두 개의 계층으로 이루어진 센서네트워크 구조를 간략하게 보여주고 있다.

③ Three-Tiered Sensor Network Architecture

3계층으로 이루어진 모바일 WSN 구조는 고정된 엑세스 포인트와 모바일 에이전트를 통해 향상된 시스템 용량과 커버리지, 네트워크 연결성과 강건성, 균형적인 에너지 소모 등의 장점을 가진다.

하위 계층에서는 무작위로 분포된 센서 노드들이 존재하며, 상위 계층인 모바일 에이전트와 즉각적으로 통신이 가능하다. 또한 각 센서노드는 애드혹 방식을 통해 서로간의 통신을 할 수 있다. 중간 계층의 가장 특징은 이동성이다.

하위 계층에서는 무작위로 분포된 센서 노드들이 존재하며, 상위 계층인 모바일 에이전트와 즉각적으로 통신이 가능하다. 또한 각 센서노드는 애드혹 방식을 통해 서로간의 통신을 할 수 있다. 중간 계층의 가장 특징은 이동성이다.

모바일 에이전트는 언제 어디서나 자신이 원할 때 이동할 수 있으며 센서노드로부터 데이터를 수신하고 이를 상위 계층으로 전달해주는 역할을 담당한다. 특히 WSN에서 모바일 에이전트를 통한 데이터 수집과 전달에 관한 최상의 성능을 유지하는 것이 중요하므로 깊은 연구가 필요할 것이다. 가장 상위 계층에서는 일반적으로 고정적인 특정 엑세스 포인트로 이루어진 네트워크가 존재한다.

유선이나 무선을 기반으로 한 네트워킹이면 메쉬(mesh)나 애드혹 모델과 유사하게 분포할 수 있다. 그림 7은 세 개의 계층으로 이루어진 센서네트워크의 구조를 간략하게 보여주고 있다.

■ 주요 응용 서비스

센서 네트워크에 관한 기존 연구동향으로는 에너지 사용 최소화 라우팅, 멀티홉 릴레이 기술, 경량화된 보안 기술, 효율적인 데이터 처리등과 같은 분야가 있다.

최근 3년간(2005~2007)간 주요 학회에서 발간된 모바일 장치를 응용한 센서 네트워크 응용 연구 분석결과 센서 네트워크기술과 모바일 장치가 연동된 애플리케이션이 사용된 연구는 주로 기후나 온도 변화, 재해 등의 환경 모니터링 관련분야와 이동성을 지닌 모바일 장치의 특성상 센서네트워크에서의 게이트웨이로의 사용, 모바일 헬스케어 관련 응용이 최근의 주된 이슈이다.

또한 응용 센서의 적용 분야별 분류에 따라 환경 모니터링에 주로 사용된 온도/습도 센서가 가장 많이 사용되었고 이어서 가속도센서와 바이오센서가 주로 응용 연구에 이용되었다. 또 하나 확인할 수 있는 점은 여러 개의 다양한 센서를 사용하는 응용분야는 약8%의 수준이며, 활용도가 그리 높지 않다는 것을 알 수 있다. 따라서 향후 복합적인 센서를 활용하는 응용 서비스 연구가 이루어질 것으로 기대된다.

모바일 USN, 모바일 RFID 기술을 채용하는 다양한 서비스 및 개인 휴대 기기는 사람들의 일상생활 공간에서 점차 보편화되고 있다.

그러나 상기 기기의 라디오 신호 출력은 주의 깊이 설계되지 않는다면, 예기치 않은 사생활 문제를 야기할 수 있다. 잠재적 프라이버시 문제에 대한 그동안의 일반의 관심과 연구 및 산업계의 이전 논란에도 불구하고 제조사들은 강한 프라이버시 보호하지 못하는 제품들을 계속해서 출시하고 있다. 향후 지속적으로 산업 및 연구 관련자들은 고객의 프라이버시 보호를 위한 대책을 마련해야 한다고 사료된다.

■ 국내외 표준화 동향

USN 기술의 표준화는 이제 시작단계라 할 수 있다. 해외의 USN 표준화 접근 방향이 기존의 기술로부터 USN으로의 기술을 접근하고 있다면 국내의 경우 USN 기반 기술을 시범사업으로 활용하면서 기술과 응용서비스 모델의 표준화를 맞춰가고 있다. USN이 여러 기술의 결합인 만큼, 각각의 기술들이 적용되는 비즈니스 모델에 따라 요구하는 프로토콜이 모두 달라 개별적으로 표준을 갖춰가고 있다. USN과 관련된 주요 국제표준화 기구는 ITU-T, ISO/IEC JTC 1/SC 6, IETF, IEEE, 지그비 얼라이언스 등이 있으며, 각각의 전문 분야에 대한 표준화를 추진하고 있다.

보다 안전한 센서 네트워크 관리 방안

지금까지 다양한 곳에서 USN에 대한 시범 및 확산 서비스가 진행되고 있음에도 불구하고 USN에 적용되는 네트워크 프로토콜은 표준화된 인터페이스 없어 여전히 다양하게 적용되고 있으며, 자원제약으로 PKI와 같은 고급 보안기능을 적용하기 힘들기 때문에 보안기능이 강화된 센서노드들은 찾아보기 어려운 현실이다.

이에 본고에서 USN 환경에 사용되거나 사용될 목적으로 연구되고 있는 암호 알고리즘을 소개하였으며 네트워크 계층의 보안 요구사항과 표준화에 대하여 살펴보았다. 더불어 안전한 USN 환경에서의 정보 보호를 위해 센서 노드의 키 분배 프로토콜 및 TinyOS기반의 소프트웨어 및 전용 하드웨어 ECC 모듈을 설명했다.

특히 센서 노드의 인증과 암호알고리즘을 적용하는 것만으로 모든 센서 네트워크의 공격이 방어됨을 의미하지는 않기 때문에 USN의 보안 관리 시스템을 통해 관련된 정보를 관리하고 센서노드들을 제어함으로써 비합법적인 노드들의 진입을 탐지하거나 암호화 방식의 적용, 네트워크 계층에서의 공격을 감지하여 보다 안전한 센서 네트워크에 대한 관리를 가능할 수 있도록 하는 기술을 설명하였다.

<글 : 박남제 미국 UCLA대학교 WINMEC 연구원(namjepark@winmec.ucla.edu)

최두호 한국전자통신연구원 RFID/USN보안연구팀 팀장(dhchoi@etri.re.kr), 이신경, 이해동, 오경희, 이석준>

[월간 정보보호21c 통권 제103호 (info@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무전재-재배포금지>

.jpg)

.png)

.gif)

.jpg)

.png)

.jpg)