<게재 순서>

①CBK의 개요

②Domain 1 Information Security and Risk Management(정보보안과 위험관리)

③Domain 2 Access Control(접근통제)

④Domain 3 Cryptography(암호학)

⑤Domain 4 Physical (Environmental) Security(물리적(환경적) 보안)

⑥Domain 5 Security Architecture and Design(보안 아키텍처와 설계)

⑦⑧Domain 6 Business Continuity and Disaster Recovery Planning(기업 연속 및 재난복구계획) Part I, Part II

⑨Domain 7 Telecommunications and Network Security(통신 및 네트워크 보안)

⑩Domain 8 Application Security(응용프로그램 보안)

⑪Domain 9 Operations Security(운영보안)

⑫Domain 10 Legal, Regulations, Compliance and Investigations(법, 규정, 준수 및 조사)

머리말

‘용두사미(龍頭蛇尾)’, 즉 용의 머리에 뱀의 꼬리라는 말로 ‘시작은 그럴 듯하나 끝이 흐지부지하다’는 말이다. 이번 호에서는 운영보안에 대해서 얘기한다. 운영보안을 얘기하면서 용두사미라는 말을 꺼낸 이유는 실제 업무에서 자주 일어나는 현상이기에 연관성이 있기 때문이다.

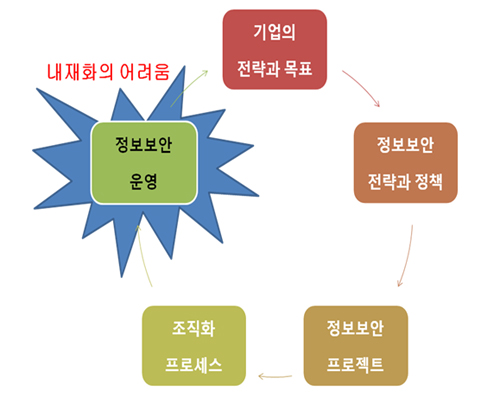

기업의 중요한 자산은 고정자산이나 재고자산만이 있는 것은 아니다. 오늘날과 같은 지식정보사회에서는 오히려 정보자산(Information Asset)이 다른 자산보다 더 가치(Value)가 있을 수 있다. 중요한 자산이기에 보호되어야 하고 보안해야 한다. 그러기에 기업의 전략과 목적 달성을 지원하기 위해 정보보호에 대한 전략과 정책, 프로그램(Programme, 일련의 절차나 단위들의 묶음)들이 수립된다. 수립된 것들은 조직화에 따른 프로세스로 수행된다.

▲운영 보안 내재화의 어려움.

기업들이 흔히 용두사미가 되는 경우는 바로 이 지점에서 발생한다. 전략과 정책을 입안하여 정보보호 프로젝트를 하는 것까지는 경영진의 리더십과 지원으로 예산을 받아 잘 진행된다. 프로젝트 이후 현업에 녹아들어 갔을 때 처음의 그 의도대의 운영되는 것이 쉽지는 않다. 용의 머리를 가지고 있으나 뒤에 가서는 뱀의 꼬리가 된다는 얘기이다. 운영보안을 중시해야 하는 이유가 여기에 있다. 만들어 내는 것보다 만들어 낸 것을 잘 사용하는 것이 중요하다.

계정관리 IAM

운영보안은 계정관리에서 시작한다고들 한다. 시스템과 애플리케이션에 접근하기 위해서는 대문이 있어야 하고 대문은 잠겨있다. 잠긴 문을 열기 위해서는 열쇠가 있어야 한다. 열쇠를 사용해서 대문을 들어가면 여러 개의 방이 있다. 각 방마다 들어 갈 수 있는 사람과 들어갈 수 없는 사람이 있다. 또한 만약의 상황을 대비해서 각 방의 자물쇠를 다 열 수 있는 마스터 키도 필요하다. 계정관리를 규모가 큰 집으로 비유해서 얘기해 보았다. 계정관리의 종류는 ‘시스템 관리자 계정, 시스템 운영자 계정, 보안 관리자 계정, 일반 사용자 계정, Root Account, Privileged Account, Service Account’ 등으로 요약할 수 있다.

기업의 조직과 규모, 업무의 복잡성에 따라 이를 지원하는 정보자산도 비례해서 설계된다. 그러므로 계정관리 또한 그에 버금가는 복잡성을 갖게 된다. 사용자들은 당연히 여러 개의 자물쇠와 열쇠(계정)를 소유하게 되어 관리에 어려움을 겪게 된다. 그래서 Identity, Access Management(IAM)이 탄생하게 된 배경이 되었다.

▲ID와 패스워드 관리의 중요성에 대한 캠페인.

항상 필요(수요)는 공급을 낳기 마련인가 보다. 한 번의 로그 인으로 다양한 시스템 혹은 애플리케이션이나 정보서비스를 이용할 수 있게 해주는 통합인증(Single Sign On, SSO)과 엑스트라 넷 접근 관리(Extranet Access Management, EAM)가 대표적인 예이다.

계정관리에 있어서 ID와 패스워드관리의 중요성은 중언부언하는 것이다. 하지만 ID와 패스워드관리의 관리 소홀은 항상 운영보안의 약점으로 대두된다. 정보보안 캠페인을 통한 정보보안 인식교육이 지속적으로 실시돼야 하겠다.

운영보안을 위한 인적 보안통제 대책

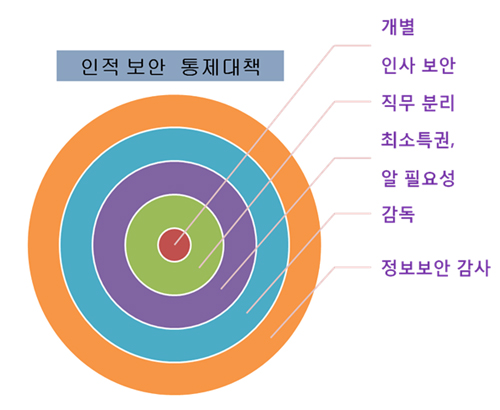

운영보안을 위해서는 적절한 보안통제 대책이 뒤따라야 한다. 보안통제 대책에는 시스템이나 인프라를 통한 보안대책도 있지만 조직구조와 인적자원에 대한 통제대책을 얘기하고자 한다. 정보보안에 있어서 인적자원만큼 약한 고리는 없다. 정보보안은 하나의 연결고리이다. 서로 연결되어 있는 고리이기에 어느 한 곳이 끊기면 전체의 연결고리가 끊어지게 된다.

인적자원에 대한 통제로는 먼저 개별 인사 보안을 들 수 있다. 입사와 퇴사에 연관된 것으로 입사 시에 신원증명이나 신원확인, 추천인 확인 등을 거치는 방법이 있다. 퇴사 시에는 회사에 접근하는 물리적인 접근 카드의 반납은 물론, 퇴사자의 계정을 확실하게 삭제한다. 또한 입사 시에 작성하고 서명했던 비밀유지 서약서(Non Disclosure Agreement, NDA)를 법무팀을 통해 상기시켜 주어 법적 강제력을 상기시켜 주어야 한다.

기업의 직원들이 업무수행을 하는데 있어서는 사전에 예방을 할 수 있는 예방통제 대책이 있다. 바로 직무분리(Segregation of Duty, SOD)이다. 한 개인이 모든 업무를 수행 시에 발생하는 위험을 완화하고 부정(Fraud)을 최소화할 목적으로 사용한다. 또한 최소특권(Least Privilege)을 적용하여 기업에서 업무를 수행하는 데에 충분하고 필요한 권한에 의해 정보자산에 최소 접근을 유도한다. 알 필요성(Need to Know)은 민감한 정보자산에 대한 무제한 권한과 접근을 방지하는 것으로 최소특권과 같이 병행하게 된다.

직급별 감독(Supervision) 또한 조직원들의 활동에 대한 책임추적성(Accountability)을 가지고 상시 모니터링 해야 하는 통제대책이다. 정보보안 감사는 내부감사와 외부감사를 병행하여 객관적이고 독립적인 입장에서 통제기준을 가지고 실시한다.

|

|

|

▲인적 보안 통제 대책의 종류. |

매체 유형 및 보안 통제

정보자산은 특정매체(Specific Media)에 담겨 있게 된다. 정보를 가공하거나 처리하는 것은 시스템이나 애플리케이션에서 이루어지지만 물리적으로 매체에 남게 된다. 테이프에서 시작하여 디스크, 광학장치(optical device)등에 전자적으로 담기기도 한다. 문서와 사진 등의 매체를 이용하기도 한다. 운영보안에서는 이러한 매체의 유형에 따른 보안 통제를 해야 한다. 매체는 마킹(Marking), 분류(Labeling), 취급(Handling), 저장(Storing), 재분류(Declassifying), 파괴(Destroying)에 이르는 일련의 과정을 거치게 된다. 이러한 일련의 과정에 보안 통제가 입혀져야 한다.

변경통제 관리

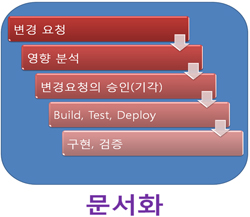

정보를 다룸에 있어서 변경은 항상 발생한다. 기업의 환경이 변화되고 사용자의요구사항이 계속되는 한 변경은 있을 수 밖에 없다. 이러한 변경은 문서화되고 승인하는 조건에서는 언제나 수용되어야 한다. 변경은 통제하에 관리해야 하며 운영보안에서는 수시로 일어 날 수 있다. 그래서 놓치기 쉬운 취약점이기도 하다.

▲변경통제 관리의 흐름.

변경통제를 관리한다는 것은 애플리케이션의 개발 프로젝트와 유사한 형태를 갖는다. 변경이 요청되면 그에 따른 영향분석이 이루어지게 된다. 결과는 변경요청이 승인되거나 기각될 것이다. 승인된다면 이른바 BTD(Build, Test, Deploy)라는 수행활동이 이어진다. 구현과 검증이 뒤따르며 반드시 모든 이력(history)은 문서화된다.

정보보안 프로젝트에 비해 정보보안 운영은 조명을 덜 받거나 생색을 내지 못할 수 있다. 하지만 1년을 주기로 기업의 업무를 본다면 운영적인 측면이 기간이 제일 길 것이다. 정보보안의 마지막은 정보보안 전략을 달성했는가로 판가름 나기에 가장 긴 기간인 운영보안은 성공의 열쇠이기도 하다. 시작도 좋아야 하지만 끝도 좋아야 한다.

맺음말

정보(시스템)보안의 ABC, CBK를 이해하는 11번째 시간이면서 CBK의 주제로는 9번째 주제인 운영프로그램 보안에 대해서 알아보았다.

정보보안 프로젝트에 비해 정보보안 운영은 조명을 덜 받거나 생색을 내지 못할 수 있다. 하지만 일년을 주기로 기업의 업무를 본다면 운영적인 측면이 기간이 제일 길 것이다. 정보보안의 마지막은 정보보안 전략을 달성했는가로 판가름 나기에 가장 긴 기간인 운영보안은 성공의 열쇠이기도 하다. 시작도 좋아야 하지만 끝도 좋아야 한다.

보다 자세한 내용은 www.isc2.org 혹은 www.cisspkorea.or.kr에서 찾아볼 수 있다.

[참고자료 및 출처]

www.isc2.org

www.cisspkorea.or.kr

Official (ISC)2 Guide to the CISSP CBK, Auerbach Publications, 2007~2008

Information Security Governance, ITGI, 2008

InfoSecurity Professional Magazine, ISC2, 2008~2010

[필자(조희준) 약력]

- 현 IT컨설팅/감리법인 ㈜씨에이에스 컨설팅 이사

- (ISC)2 한국정보시스템정보보안협회 임원

- 한국 사이버 포렌식 전문가협회 임원

- ISACA 한국정보시스템감사통제협회 임원

- 기술보호상담센터 전문가 Pool(중소기업기술정보진흥원)

- 한국 정보기술 프로젝트관리 자격검정원 운영위원

- 한국경영기술컨설턴트협회 전문교육강사 Pool

- 한국경영컨설팅협회 전문가 Pool

- 지식경제부 지정 한국정보산업연합회 IT멘토

- 한국생산성본부, 라이지움 강사

- 주 관심사 : IT 감사와 정보보호를 확장하여 비즈니스에 연계하는 분야와 IT 거버넌스와 정보보안 거버넌스, 내부감사, 내부통제

- 저서: ‘IT 거버넌스 프레임워크 코빗-COBIT 4.1을 중심으로’, ‘ISACA 지식용어집과 FAQ(공저)’

[글·조희준(josephc@chol.com) CISSP, CCFP, CSSLP, ISO 27001(P.A), CISM, CGEIT, CISA, COBIT, ITIL, CIA, IT-PMP, PMP, ISO 20000(P.A), PMS(P.A), (ISC)2 CISSP 공인강사, 정보시스템감리원]

[정리 / 김정완 기자(boan3@boannews.com]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

[2025-04-07]

[2025-04-07]

TH.jpg)

th.jpg)