다시 오픈한 홈페이지에서 랜섬웨어 감염 흔적 잇따라 발견

인터넷나야나, php 버전 업그레이드 미흡 등 보안대책 허술 드러나

이번 사태로 드러난 기술적·관리적 취약점 면밀히 분석 필요

[보안뉴스 권 준 기자] 웹호스팅 업체인 ‘인터넷나야나’의 랜섬웨어 감염사태가 수습 국면에 접어들면서 랜섬웨어 감염으로 마비됐던 피해 기업들의 홈페이지도 속속 재오픈되고 있는 상황이다. 하지만 피해기업이 홈페이지를 오픈하는 과정에서 랜섬노트 피해 흔적이 서버에 그대로 남아있거나 에레버스(Erebus) 랜섬노트 페이지를 그대로 방치하는 등 데이터 복구 이후의 대응 미흡으로 여러 가지 문제를 노출하고 있는 것으로 드러났다.

인터넷나야나 사태로 피해를 당한 업체들의 리스트를 바탕으로 홈페이지 복구 상황을 분석하고 있는 보안연구 모임 ‘페이스북 모의침투연구회’(facebook.com/groups/metasploits/) 측은 이러한 문제점을 본지에 제보하고, 신속한 조치를 요청했다.

페이스북 모의침투연구회에 따르면 정의당 심상정 의원의 공식 홈페이지를 비롯해 피해를 당한 업체들의 리스트를 약 20여 일간 매일 재접속하면서 ‘Erebus의 흔적 찾기’란 이름으로 구글 검색을 해보니 랜섬노트 피해 흔적을 서버에 그대로 남겨놓고 홈페이지를 재오픈한 업체부터 심지어 에레버스 랜섬노트 페이지와 쇼핑몰 주문 페이지가 공존하면서 물건을 팔고 있는 개인사업자의 온라인 쇼핑몰까지 있는 것으로 분석됐다.

이와 함께 구글 검색 중 나타난 인터넷나야나 감염서버 가운데 이미지업로드 서버 5대의 경우 문제의 소지가 크다는 지적이다. 특히, ‘img5’ 서버와 관련해서 ‘phpinfo()’라는 중요 정보를 알려주는 노출 페이지를 발견했지만, 해당 php는 랜섬웨어에 감염되어 이미 정상 동작을 못하는 상태로 드러난 바 있다.

이와 관련 모의침투연구회 측은 “phpinfo-PHP Version 4.3.10의 경우 보안전문가들에 의해 인터넷나야나가 낮은 버전의 웹서버, OS, php를 운영하고 있다는 증거로 사용됐다”며, “phpinfo 노출 페이지는 공격자에게 각종 익스플로잇 공격의 실마리를 제공했을 가능성이 높다”고 설명했다.

지난 28일 ‘img5’ 서버가 복구된 이후 다시 노출된 웹페이지를 캡처한 결과, Apache 1.3.36 버전과 php 5.1.4 버전을 사용한다고 밝힌 인터넷나야나 측 주장과 달리 php 4.3.10 버전을 12년째 그대로 사용하고 있는 것으로 알려졌다.

이와 관련해서 지난 2005년 1월 5일 게시된 인터넷나야나의 공지사항을 찾아보니, 2005년 1월 14일에 php 4.3.10 버전이 설치된 이후, 12년간 단 한 차례도 서버의 php 버전을 업그레이드하지 않은 것으로 밝혀졌다.

웹호스팅 업체의 경우 기존 운영 중인 고객의 웹서비스가 비정상적으로 동작할 가능성이 때문에 버전 업그레이드가 쉬운 작업은 아니지만, 12년 간 같은 버전으로 운영하고 있었다는 점은 심각한 보안 취약점이 될 수 있다는 얘기다.

그 이후 php 버전 문제로 제로보드 XE가 설치되지 않자, 인터넷나야나 측은 2008년 12월 2일 php 5 버전 기반의 호스팅 서비스를 새로 선보였다. 그러나 역시 php 5.2.0 이후로는 업그레이드에 대한 공지사항 내역이 없는 상태다. 이렇듯 낮은 php 버전으로 인해 제로보드 XE도 제대로 업그레이드가 되지 않았을 것으로 모의침투연구회 측은 추정했다. 이를 반영하듯 제로보드 XE 기반으로 구축한 입주 사이트들의 경우 아직 복구가 덜 되고, DB 커넥트 에러가 일부 발생하고 있는 것으로 드러났다.

한편, 미래창조과학부와 한국인터넷진흥원은 28일 이번 사건의 중간 조사결과를 발표하면서 △ 서버 관리 측면에서 보안장비나 네트워크 접속 로그 미비 등 주요 시스템의 접근통제 미흡 △ 네트워크 침부 통한 해커 공격 등 긴급사태에 대비한 강화된 백업정책 부재 △ 관리자 PC에 대한 망분리 미적용 등 보안관리 미흡 등 인터넷나야나 측의 기술적·관리적 취약점을 지적했다. 결국 php 버전 업그레이드를 비롯해서 기술적·관리적 보안대책이 허술했던 것이 입증된 셈이다.

이미 사태는 벌어졌고, 데이터 복구비용 13억 원까지 지불한 상황에서 남은 과제는 자료 복구를 통해 다시 오픈된 웹사이트들이 큰 문제없이 운영될 수 있도록 감염 흔적을 철저히 제거하는 일이다. 피해 홈페이지의 랜섬웨어 감염 사실이 드러난다면 방문자의 신뢰를 얻을 수 없기 때문이다. 이와 함께 인터넷나야나를 비롯한 다른 웹호스팅 업체들은 웹호스팅 업체를 타깃으로 한 또 다른 사이버공격 피해가 발생하지 않도록 이번 사태의 기술적·관리적 취약점을 면밀히 분석하는 일이 필요할 것으로 보인다.

[권 준 기자(editor@boannews.com)]

인터넷나야나, php 버전 업그레이드 미흡 등 보안대책 허술 드러나

이번 사태로 드러난 기술적·관리적 취약점 면밀히 분석 필요

[보안뉴스 권 준 기자] 웹호스팅 업체인 ‘인터넷나야나’의 랜섬웨어 감염사태가 수습 국면에 접어들면서 랜섬웨어 감염으로 마비됐던 피해 기업들의 홈페이지도 속속 재오픈되고 있는 상황이다. 하지만 피해기업이 홈페이지를 오픈하는 과정에서 랜섬노트 피해 흔적이 서버에 그대로 남아있거나 에레버스(Erebus) 랜섬노트 페이지를 그대로 방치하는 등 데이터 복구 이후의 대응 미흡으로 여러 가지 문제를 노출하고 있는 것으로 드러났다.

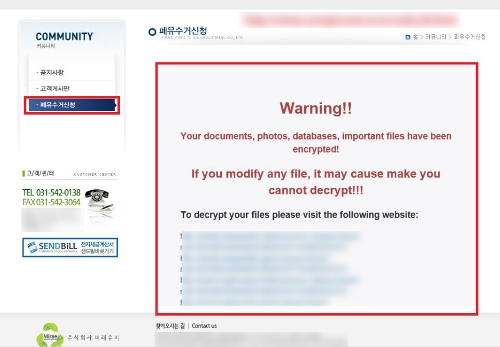

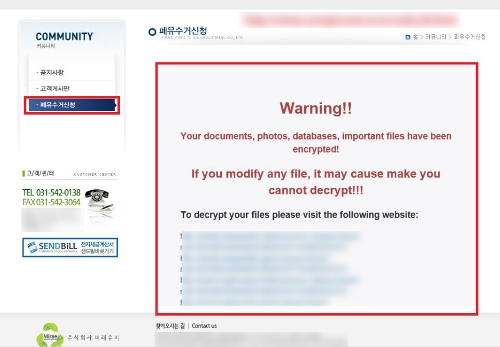

▲ 구글 검색으로 나타나는 에레버스 랜섬웨어 감염 흔적 페이지[이미지=모의침투연구회]

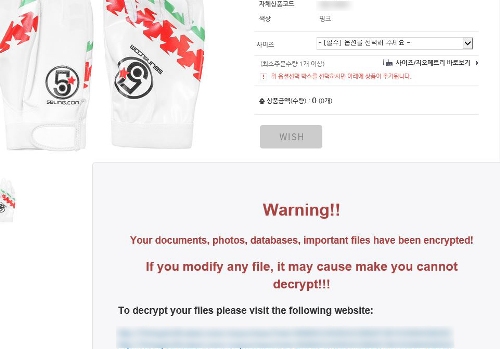

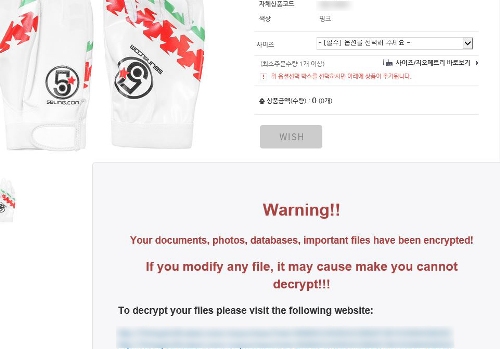

▲ 랜섬웨어 흔적이 함께 공존하는 온라인쇼핑몰 주문화면[이미지=모의침투연구회]

인터넷나야나 사태로 피해를 당한 업체들의 리스트를 바탕으로 홈페이지 복구 상황을 분석하고 있는 보안연구 모임 ‘페이스북 모의침투연구회’(facebook.com/groups/metasploits/) 측은 이러한 문제점을 본지에 제보하고, 신속한 조치를 요청했다.

페이스북 모의침투연구회에 따르면 정의당 심상정 의원의 공식 홈페이지를 비롯해 피해를 당한 업체들의 리스트를 약 20여 일간 매일 재접속하면서 ‘Erebus의 흔적 찾기’란 이름으로 구글 검색을 해보니 랜섬노트 피해 흔적을 서버에 그대로 남겨놓고 홈페이지를 재오픈한 업체부터 심지어 에레버스 랜섬노트 페이지와 쇼핑몰 주문 페이지가 공존하면서 물건을 팔고 있는 개인사업자의 온라인 쇼핑몰까지 있는 것으로 분석됐다.

이와 함께 구글 검색 중 나타난 인터넷나야나 감염서버 가운데 이미지업로드 서버 5대의 경우 문제의 소지가 크다는 지적이다. 특히, ‘img5’ 서버와 관련해서 ‘phpinfo()’라는 중요 정보를 알려주는 노출 페이지를 발견했지만, 해당 php는 랜섬웨어에 감염되어 이미 정상 동작을 못하는 상태로 드러난 바 있다.

이와 관련 모의침투연구회 측은 “phpinfo-PHP Version 4.3.10의 경우 보안전문가들에 의해 인터넷나야나가 낮은 버전의 웹서버, OS, php를 운영하고 있다는 증거로 사용됐다”며, “phpinfo 노출 페이지는 공격자에게 각종 익스플로잇 공격의 실마리를 제공했을 가능성이 높다”고 설명했다.

지난 28일 ‘img5’ 서버가 복구된 이후 다시 노출된 웹페이지를 캡처한 결과, Apache 1.3.36 버전과 php 5.1.4 버전을 사용한다고 밝힌 인터넷나야나 측 주장과 달리 php 4.3.10 버전을 12년째 그대로 사용하고 있는 것으로 알려졌다.

이와 관련해서 지난 2005년 1월 5일 게시된 인터넷나야나의 공지사항을 찾아보니, 2005년 1월 14일에 php 4.3.10 버전이 설치된 이후, 12년간 단 한 차례도 서버의 php 버전을 업그레이드하지 않은 것으로 밝혀졌다.

웹호스팅 업체의 경우 기존 운영 중인 고객의 웹서비스가 비정상적으로 동작할 가능성이 때문에 버전 업그레이드가 쉬운 작업은 아니지만, 12년 간 같은 버전으로 운영하고 있었다는 점은 심각한 보안 취약점이 될 수 있다는 얘기다.

그 이후 php 버전 문제로 제로보드 XE가 설치되지 않자, 인터넷나야나 측은 2008년 12월 2일 php 5 버전 기반의 호스팅 서비스를 새로 선보였다. 그러나 역시 php 5.2.0 이후로는 업그레이드에 대한 공지사항 내역이 없는 상태다. 이렇듯 낮은 php 버전으로 인해 제로보드 XE도 제대로 업그레이드가 되지 않았을 것으로 모의침투연구회 측은 추정했다. 이를 반영하듯 제로보드 XE 기반으로 구축한 입주 사이트들의 경우 아직 복구가 덜 되고, DB 커넥트 에러가 일부 발생하고 있는 것으로 드러났다.

한편, 미래창조과학부와 한국인터넷진흥원은 28일 이번 사건의 중간 조사결과를 발표하면서 △ 서버 관리 측면에서 보안장비나 네트워크 접속 로그 미비 등 주요 시스템의 접근통제 미흡 △ 네트워크 침부 통한 해커 공격 등 긴급사태에 대비한 강화된 백업정책 부재 △ 관리자 PC에 대한 망분리 미적용 등 보안관리 미흡 등 인터넷나야나 측의 기술적·관리적 취약점을 지적했다. 결국 php 버전 업그레이드를 비롯해서 기술적·관리적 보안대책이 허술했던 것이 입증된 셈이다.

이미 사태는 벌어졌고, 데이터 복구비용 13억 원까지 지불한 상황에서 남은 과제는 자료 복구를 통해 다시 오픈된 웹사이트들이 큰 문제없이 운영될 수 있도록 감염 흔적을 철저히 제거하는 일이다. 피해 홈페이지의 랜섬웨어 감염 사실이 드러난다면 방문자의 신뢰를 얻을 수 없기 때문이다. 이와 함께 인터넷나야나를 비롯한 다른 웹호스팅 업체들은 웹호스팅 업체를 타깃으로 한 또 다른 사이버공격 피해가 발생하지 않도록 이번 사태의 기술적·관리적 취약점을 면밀히 분석하는 일이 필요할 것으로 보인다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

권준기자 기사보기

권준기자 기사보기

[2025-04-07]

[2025-04-07]

th.jpg)

.jpg)

TH.jpg)