중국의 액시엄 그룹과 관련 있는 멀웨어, 단 네 대 시스템에서 추가로 발견

고도화된 표적 공격과 중국 해커 연루 가능성 높아져

[보안뉴스 문가용 기자] 2017년 9월 발생한 이른바 C클리너(CCleaner) 사건에 대한 수사가 진행되면서 새로운 사실이 수면위로 드러났다. 3단계로 구성된 페이로드가 사용자들을 감염시키는 데에 사용됐다는 것이다.

이 C클리너 사건이란 작년 9월 18일에 발생한 것으로 보안 업체 어베스트(Avast)가 전 세계 2백 27만 사용자들이 감염이 된 C클리너 백신을 다운로드 받고 설치한 것을 말한다. 이 행위는 8월 15일부터 9월 12일 사이에 일어났다. 나중에 알고 보니 해커들이 32비트 C클리너 v5.33.6162 버전과 C클리너 클라우드 v1.07.3191 버전에 백도어를 숨겨놓고 있었다.

당시는 소프트웨어 및 업데이트 배포 서버에 대한 공격이 물망에 올랐다. 특히 C클리너의 개발사인 피리폼(Piriform)의 서버가 수개월 전부터 침해당했지만, 피리폼은 물론 피리폼을 인수한 어베스트조차 이 사실을 몰랐다는 사실에 관심이 몰렸다. 또한 분석을 통해 침해된 C클리더 설치 파일 안에 민감하지 않은 정보를 수집하는 기능과, 두 번째 바이너리를 다운로드 받는 기능을 발견했다.

이러한 분석을 통해 누군가 고도의 표적형 공격을 했다는 사실을 추측할 수 있었다. 게다가 두 번째 페이로드가 겨우 감염된 사용자 중 40대의 컴퓨터에만 도달했다. 수백만 대에서 딱 40대만 두 번째 공격을 받은 것이다. 그러면서 당시 결론은 “특정 산업군을 노린 표적 공격”이라고 났다. 세 번째 단계의 공격은 없었다고 생각했다. 그런데 어베스트가 최근 “사실 세 번째 공격이 있었다”고 발표한 것이다. “중국의 해킹 그룹인 액시엄(Axiom) 혹은 APT17, 혹은 데퓨티독(DeputyDog)는 C클리너를 통해 다음 단계 공격까지도 생각하고 있었습니다.”

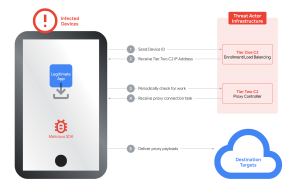

어베스트는 피리폼 인프라를 조사하다가 네 대의 컴퓨터에서 첫 번째와 두 번째 페이로드가 아닌, 세 번째 페이로드로 보이는 걸 발견했다. 이를 셰도우패드(ShadowPad)라고 이름을 붙였다. 사이버 범죄자들에게 원격 통제 기능을 제공해주는 것이었다.

보안 업체 카스퍼스키는 2017년 8월, 보고서를 통해 이 셰도우패드라는 백도어를 다룬 바 있다. 금융, 소프트웨어, 미디어, 에너지, 전기, 보험, 산업, 건축, 생산, 도소매, 통신, 제약, 운송 분야에서 널리 사용되는 넷사랑(NetSarang)의 제품군에서 이러한 멀웨어가 발견됐다는 내용이었다.

어베스트는 이번 수사를 통해 발견한 셰도우패드에 대해 “작년 C클리너 공격 때 발견된 두 번째 페이로드는 3월 12일에 설치됐고, 세 번째 페이로드로 보이는 셰도우패드는 4월 12일에, 피리폼 보유 컴퓨터 네 대에 설치됐다”고 정리했다. 한 편 두 번째 페이로드가 통신을 하고 있던 C&C 서버는 현재 폐쇄된 상태였다. “그래서 정확히 어떤 정보를 노리고, 어떤 명령을 받아 수행했는지 알 수가 없다”고 한다. “하지만 이 세 번째 페이로드를 심는 게 가장 큰 목적이 아니었을까 합니다.”

왜 셰도우패드가 C클리너 사태의 세 번째 페이로드라고 보는 걸까? “셰도우패드가 애초에 액시엄 그룹이 만든 멀웨어인 것으로 알려져 있기 때문입니다. 세 번째 멀웨어가 발견되기 전에도 이미 액시엄 그룹이 용의자로 지목된 상태였는데, 세 번째로 또 액시엄 그룹이 만든 멀웨어가 나오니, 자연스럽게 연결될 수밖에요.”

또한 어베스트는 “이번에 발견된 셰도우패드는 약간의 커스터마이징을 거친 버전”이라며, “아마도 피리폼의 시스템을 뚫기에 적합하게 구성된 것으로 보인다”고 한다. “셰도우패드의 로그 파일을 분석했더니 암호화된 키 스트로크 정보가 나왔습니다. 4월 12일에 해당 컴퓨터들에서 수집한 내용들이었습니다. 그 외에 비밀번호 탈취 기능, 추가 소프트웨어 설치 기능 등도 포함되어 있었습니다.”

[국제부 문가용 기자(globoan@boannews.com)]

고도화된 표적 공격과 중국 해커 연루 가능성 높아져

[보안뉴스 문가용 기자] 2017년 9월 발생한 이른바 C클리너(CCleaner) 사건에 대한 수사가 진행되면서 새로운 사실이 수면위로 드러났다. 3단계로 구성된 페이로드가 사용자들을 감염시키는 데에 사용됐다는 것이다.

[이미지 = iclickart]

이 C클리너 사건이란 작년 9월 18일에 발생한 것으로 보안 업체 어베스트(Avast)가 전 세계 2백 27만 사용자들이 감염이 된 C클리너 백신을 다운로드 받고 설치한 것을 말한다. 이 행위는 8월 15일부터 9월 12일 사이에 일어났다. 나중에 알고 보니 해커들이 32비트 C클리너 v5.33.6162 버전과 C클리너 클라우드 v1.07.3191 버전에 백도어를 숨겨놓고 있었다.

당시는 소프트웨어 및 업데이트 배포 서버에 대한 공격이 물망에 올랐다. 특히 C클리너의 개발사인 피리폼(Piriform)의 서버가 수개월 전부터 침해당했지만, 피리폼은 물론 피리폼을 인수한 어베스트조차 이 사실을 몰랐다는 사실에 관심이 몰렸다. 또한 분석을 통해 침해된 C클리더 설치 파일 안에 민감하지 않은 정보를 수집하는 기능과, 두 번째 바이너리를 다운로드 받는 기능을 발견했다.

이러한 분석을 통해 누군가 고도의 표적형 공격을 했다는 사실을 추측할 수 있었다. 게다가 두 번째 페이로드가 겨우 감염된 사용자 중 40대의 컴퓨터에만 도달했다. 수백만 대에서 딱 40대만 두 번째 공격을 받은 것이다. 그러면서 당시 결론은 “특정 산업군을 노린 표적 공격”이라고 났다. 세 번째 단계의 공격은 없었다고 생각했다. 그런데 어베스트가 최근 “사실 세 번째 공격이 있었다”고 발표한 것이다. “중국의 해킹 그룹인 액시엄(Axiom) 혹은 APT17, 혹은 데퓨티독(DeputyDog)는 C클리너를 통해 다음 단계 공격까지도 생각하고 있었습니다.”

어베스트는 피리폼 인프라를 조사하다가 네 대의 컴퓨터에서 첫 번째와 두 번째 페이로드가 아닌, 세 번째 페이로드로 보이는 걸 발견했다. 이를 셰도우패드(ShadowPad)라고 이름을 붙였다. 사이버 범죄자들에게 원격 통제 기능을 제공해주는 것이었다.

보안 업체 카스퍼스키는 2017년 8월, 보고서를 통해 이 셰도우패드라는 백도어를 다룬 바 있다. 금융, 소프트웨어, 미디어, 에너지, 전기, 보험, 산업, 건축, 생산, 도소매, 통신, 제약, 운송 분야에서 널리 사용되는 넷사랑(NetSarang)의 제품군에서 이러한 멀웨어가 발견됐다는 내용이었다.

어베스트는 이번 수사를 통해 발견한 셰도우패드에 대해 “작년 C클리너 공격 때 발견된 두 번째 페이로드는 3월 12일에 설치됐고, 세 번째 페이로드로 보이는 셰도우패드는 4월 12일에, 피리폼 보유 컴퓨터 네 대에 설치됐다”고 정리했다. 한 편 두 번째 페이로드가 통신을 하고 있던 C&C 서버는 현재 폐쇄된 상태였다. “그래서 정확히 어떤 정보를 노리고, 어떤 명령을 받아 수행했는지 알 수가 없다”고 한다. “하지만 이 세 번째 페이로드를 심는 게 가장 큰 목적이 아니었을까 합니다.”

왜 셰도우패드가 C클리너 사태의 세 번째 페이로드라고 보는 걸까? “셰도우패드가 애초에 액시엄 그룹이 만든 멀웨어인 것으로 알려져 있기 때문입니다. 세 번째 멀웨어가 발견되기 전에도 이미 액시엄 그룹이 용의자로 지목된 상태였는데, 세 번째로 또 액시엄 그룹이 만든 멀웨어가 나오니, 자연스럽게 연결될 수밖에요.”

또한 어베스트는 “이번에 발견된 셰도우패드는 약간의 커스터마이징을 거친 버전”이라며, “아마도 피리폼의 시스템을 뚫기에 적합하게 구성된 것으로 보인다”고 한다. “셰도우패드의 로그 파일을 분석했더니 암호화된 키 스트로크 정보가 나왔습니다. 4월 12일에 해당 컴퓨터들에서 수집한 내용들이었습니다. 그 외에 비밀번호 탈취 기능, 추가 소프트웨어 설치 기능 등도 포함되어 있었습니다.”

[국제부 문가용 기자(globoan@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

문가용기자 기사보기

문가용기자 기사보기

.gif)

.png)

.jpg)