프랑스 조직들을 겨냥한 ‘희한한’ 공격이 발생했다. 오픈소스 도구를 사용하고, 토르 프록시 서버를 두 개나 운영하고, 스테가노그래피 기법까지 혼재한다. 누구일까? 왜 이런 공격을 하는 걸까?

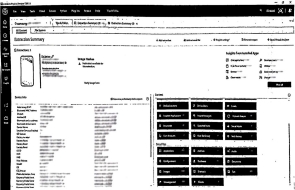

[보안뉴스 문가용 기자] 고급 위협 행위자로 추정되는 한 해킹 단체가 새로운 공격 기법으로 프랑스의 정부 기관과 부동산 업체, 건설 회사들을 공략했다. 이 단체는 오픈소스 도구들과 스테가노그래피 기법, 탐지 우회 기술을 혼합하여 피해자들을 농락했다고 한다. 이를 보안 업체 프루프포인트(Proofpoint)가 조사해 발표했다.

피싱 공격 자체는 발견됐지만 아직까지 위협 행위자가 누구인지, 공격 동기가 무엇인지는 명확하지 않다. “다만 대단히 독특한 공격 기법을 활용하고 있었습니다. 공격이 성공할 경우 공격자들은 여러 가지 악성 행위를 할 수 있게 됩니다. 데이터를 훔치고, 멀웨어를 추가로 설치하고, 감염된 시스템을 완벽히 제어하는 등이 가능합니다.”

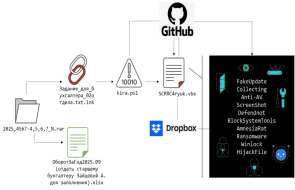

공격자들이 이번 피싱 공격에 미끼로 사용하는 건 매크로가 활성화 된 워드 문서다. 이 문서는 유럽연합의 GDPR과 관련된 내용을 담고 있는 것처럼 꾸며져 있다. 피해자가 여기에 속아 매크로를 실행시키면 한 이미지의 URL이 로딩되고, 그 이미지에 숨겨져 있던 파워셸 스크립트가 다운로드 된다. 이 이미지는 아이들의 만화영화 주인공으로 나오는 스와이퍼(Swiper)라고 한다.

파워셸 스크립트가 실행되면 다시 한 번 소프트웨어 인스톨러인 초코레이티(Chocolatey)가 다운로드 된다. 초코레이티는 윈도 환경에서 작동하는 인스톨러로, 오픈소스로 공개되어 있다. 보다 많은 기능을 사용하려면 유료로 결제하는 것도 가능하다. 파워셸 스크립트는 파이선을 초코레이티를 통해 파이선과 파이선 패키지 인스톨러를 설치한다.

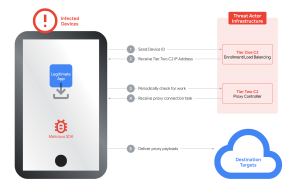

이렇게 두 번째로 설치된 인스톨러는 다양한 것들을 다운로드 받아 설치한다. 여기에는 파이선 기반 리버스 프록시 클라이언트인 파이속스(PySocks)가 포함되어 있다. 공격자는 파이속스를 사용해 HTTP와 SOCKS 프록시 서버들을 통해 트래픽을 전송한다. 그 다음으로 파워셸 스크립트는 백도어를 다운로드 한다. 프루프포인트는 이 백도어를 서펜트(Serpent)라고 부른다. 서펜트는 주기적으로 원격 토르 프록시 서버에 핑을 전달하고, 명령을 기다린다.

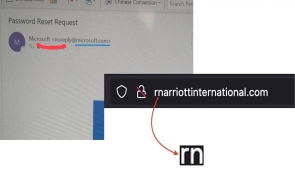

명령이 수행되면, 그 결과물을 공격자들이 모니터링하는 또 다른 토르 프록시 서버로 전송한다. 그런 후 공격자들은 이메일 받는 사람을 마이크로소프트 오피스 고객 지원 웹사이트로 우회시키는 명령을 실행시키며 공격을 마무리한다. 프루프포인트는 초코레이티가 피싱 공격에 활용되는 사례를 처음 봤다고 말한다. 파이선을 설치하고, 파이선 패키지까지 활용하는 피싱 공격 역시 흔히 볼 수 있는 게 아니라고 한다.

이런 일련의 악성 행위는 전부 배경에서 일어난다. 피해자가 실제로 보는 것이라고는 공격이 다 끝난 후 화면에 뜨는 마이크로소프트 팝업창이 전부다. 마이크로소프트 고객 지원 웹페이지로 우회시킬 때 나타나는 창이다. 프루프포인트의 부회장인 셰로드 드그리포(Sherrod DeGrippo)는 “매크로가 발동되면 자동으로 배경에 로딩이 되고, 피해자는 화면을 통해서 아무 것도 볼 수가 없게 된다”고 설명한다.

“공격 중간에 스와이퍼 이미지까지도 사용되는데요, 이 이미지 역시 화면에 나타나지는 않습니다. 파워셸이 해당 이미지를 호출해서 그 안에 숨겨진 데이터만 추출해 실행시킬 뿐이죠. 화면에 나타나는 건 아무 것도 없으니 눈으로 공격을 식별해 차단할 수도 없습니다.”

이 공격의 독특한 점은 다수의 도구들이 활용됐다는 것이다. “파워셸, 초코레이티, 파이속스, 오피스 매크로 등 여러 가지 도구가 다채롭게, 단계별로 활용됐죠. 게다가 이 도구들 전부 합법적이고 정상적인 도구들입니다. 그러니 공격을 잡아내는 게 쉽지가 않습니다.” 또 하나 눈여겨 봐야 할 건 스케줄러인 schtasks.exe가 교묘히 악용된다는 점이다. “공격자들은 schtasks.exe를 탐지 시스템을 우회하는 데 활용했습니다. 다른 공격자들은 공격 지속성을 확보하기 위해 사용하던 것을 말이죠.”

일반적으로 사이버 공격자들은 schtasks.exe를 사용해 자신들이 숨겨둔 악성 페이로드가 주기적으로 실행되도록 해왔다. “하지만 이번 공격자들은 두 번째 페이로드 혹은 드로퍼를 최초 실행시키기 위해 이 기능을 사용하더군요. 즉 반복적으로 악성 파일이 실행되도록 하는 게 아니라 처음 단 한 번을 실행하는 데에만 사용되었다는 것입니다. 이런 사례도 보기 힘듭니다.”

그 외에도 스테가노그래피 기법과 두 개의 onion.pet 서버들이 활용되었다는 점 등 독특한 점이 매우 많은 공격이라고 설명하며 드그리포는 블로그 게시글을 마쳤다. 그래서 공격자의 정체와 목적이 더 궁금해진다.

3줄 요약

1. 희한한 사이버 공격자들 등장.

2. 오픈소스 도구, 스테가노그래피, 스케줄러의 1회 활용, 토르 서버 두 개 운영 등 독특한 점이 매우 많은 피싱 공격.

3. 정체와 공격 동기만큼은 아직도 오리무중.

[국제부 문가용 기자(globoan@boannews.com)]

[보안뉴스 문가용 기자] 고급 위협 행위자로 추정되는 한 해킹 단체가 새로운 공격 기법으로 프랑스의 정부 기관과 부동산 업체, 건설 회사들을 공략했다. 이 단체는 오픈소스 도구들과 스테가노그래피 기법, 탐지 우회 기술을 혼합하여 피해자들을 농락했다고 한다. 이를 보안 업체 프루프포인트(Proofpoint)가 조사해 발표했다.

[이미지 = utoimage]

피싱 공격 자체는 발견됐지만 아직까지 위협 행위자가 누구인지, 공격 동기가 무엇인지는 명확하지 않다. “다만 대단히 독특한 공격 기법을 활용하고 있었습니다. 공격이 성공할 경우 공격자들은 여러 가지 악성 행위를 할 수 있게 됩니다. 데이터를 훔치고, 멀웨어를 추가로 설치하고, 감염된 시스템을 완벽히 제어하는 등이 가능합니다.”

공격자들이 이번 피싱 공격에 미끼로 사용하는 건 매크로가 활성화 된 워드 문서다. 이 문서는 유럽연합의 GDPR과 관련된 내용을 담고 있는 것처럼 꾸며져 있다. 피해자가 여기에 속아 매크로를 실행시키면 한 이미지의 URL이 로딩되고, 그 이미지에 숨겨져 있던 파워셸 스크립트가 다운로드 된다. 이 이미지는 아이들의 만화영화 주인공으로 나오는 스와이퍼(Swiper)라고 한다.

파워셸 스크립트가 실행되면 다시 한 번 소프트웨어 인스톨러인 초코레이티(Chocolatey)가 다운로드 된다. 초코레이티는 윈도 환경에서 작동하는 인스톨러로, 오픈소스로 공개되어 있다. 보다 많은 기능을 사용하려면 유료로 결제하는 것도 가능하다. 파워셸 스크립트는 파이선을 초코레이티를 통해 파이선과 파이선 패키지 인스톨러를 설치한다.

이렇게 두 번째로 설치된 인스톨러는 다양한 것들을 다운로드 받아 설치한다. 여기에는 파이선 기반 리버스 프록시 클라이언트인 파이속스(PySocks)가 포함되어 있다. 공격자는 파이속스를 사용해 HTTP와 SOCKS 프록시 서버들을 통해 트래픽을 전송한다. 그 다음으로 파워셸 스크립트는 백도어를 다운로드 한다. 프루프포인트는 이 백도어를 서펜트(Serpent)라고 부른다. 서펜트는 주기적으로 원격 토르 프록시 서버에 핑을 전달하고, 명령을 기다린다.

명령이 수행되면, 그 결과물을 공격자들이 모니터링하는 또 다른 토르 프록시 서버로 전송한다. 그런 후 공격자들은 이메일 받는 사람을 마이크로소프트 오피스 고객 지원 웹사이트로 우회시키는 명령을 실행시키며 공격을 마무리한다. 프루프포인트는 초코레이티가 피싱 공격에 활용되는 사례를 처음 봤다고 말한다. 파이선을 설치하고, 파이선 패키지까지 활용하는 피싱 공격 역시 흔히 볼 수 있는 게 아니라고 한다.

이런 일련의 악성 행위는 전부 배경에서 일어난다. 피해자가 실제로 보는 것이라고는 공격이 다 끝난 후 화면에 뜨는 마이크로소프트 팝업창이 전부다. 마이크로소프트 고객 지원 웹페이지로 우회시킬 때 나타나는 창이다. 프루프포인트의 부회장인 셰로드 드그리포(Sherrod DeGrippo)는 “매크로가 발동되면 자동으로 배경에 로딩이 되고, 피해자는 화면을 통해서 아무 것도 볼 수가 없게 된다”고 설명한다.

“공격 중간에 스와이퍼 이미지까지도 사용되는데요, 이 이미지 역시 화면에 나타나지는 않습니다. 파워셸이 해당 이미지를 호출해서 그 안에 숨겨진 데이터만 추출해 실행시킬 뿐이죠. 화면에 나타나는 건 아무 것도 없으니 눈으로 공격을 식별해 차단할 수도 없습니다.”

이 공격의 독특한 점은 다수의 도구들이 활용됐다는 것이다. “파워셸, 초코레이티, 파이속스, 오피스 매크로 등 여러 가지 도구가 다채롭게, 단계별로 활용됐죠. 게다가 이 도구들 전부 합법적이고 정상적인 도구들입니다. 그러니 공격을 잡아내는 게 쉽지가 않습니다.” 또 하나 눈여겨 봐야 할 건 스케줄러인 schtasks.exe가 교묘히 악용된다는 점이다. “공격자들은 schtasks.exe를 탐지 시스템을 우회하는 데 활용했습니다. 다른 공격자들은 공격 지속성을 확보하기 위해 사용하던 것을 말이죠.”

일반적으로 사이버 공격자들은 schtasks.exe를 사용해 자신들이 숨겨둔 악성 페이로드가 주기적으로 실행되도록 해왔다. “하지만 이번 공격자들은 두 번째 페이로드 혹은 드로퍼를 최초 실행시키기 위해 이 기능을 사용하더군요. 즉 반복적으로 악성 파일이 실행되도록 하는 게 아니라 처음 단 한 번을 실행하는 데에만 사용되었다는 것입니다. 이런 사례도 보기 힘듭니다.”

그 외에도 스테가노그래피 기법과 두 개의 onion.pet 서버들이 활용되었다는 점 등 독특한 점이 매우 많은 공격이라고 설명하며 드그리포는 블로그 게시글을 마쳤다. 그래서 공격자의 정체와 목적이 더 궁금해진다.

3줄 요약

1. 희한한 사이버 공격자들 등장.

2. 오픈소스 도구, 스테가노그래피, 스케줄러의 1회 활용, 토르 서버 두 개 운영 등 독특한 점이 매우 많은 피싱 공격.

3. 정체와 공격 동기만큼은 아직도 오리무중.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

.gif)

.png)

.jpg)

.jpg)

.jpg)