김수키 해커그룹 제작 추정 CHM 악성코드...대북 관련 질문지로 위장

사용자가 메일에 회신한 경우에만 악성파일 전달하는 같은 패턴 드러나

[보안뉴스 김영명 기자] 최근 북한 김수키(Kimsuky) 해커조직에서 제작한 것으로 추정되는 CHM 악성코드가 확인됐다. 해당 악성코드 유형은 지난해 3월 ‘윈도 도움말 파일(*.chm)로 유포되는 APT 공격’이나 ‘코인분실, 급여명세서 위장한 악성 도움말 파일’ 등에서 발견됐던 악성코드와 동일한 방식이며, 사용자 정보 유출을 목적으로 하는 것으로 드러났다.

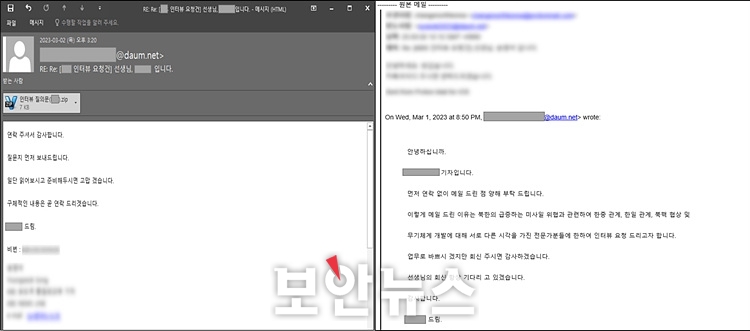

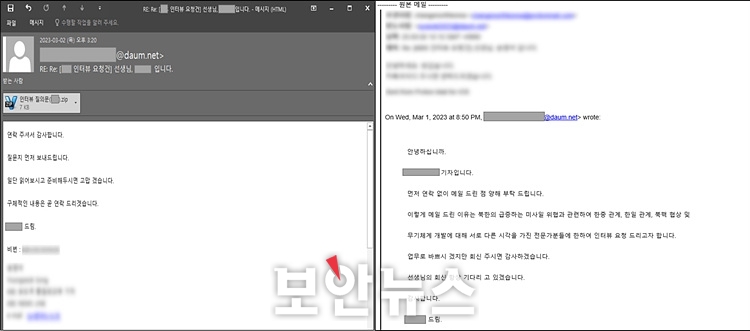

안랩 ASEC 분석팀은 최근 대북 관련 질문지로 위장한 CHM 악성코드를 발견해 분석했다. 해당 CHM 파일은 압축파일 형태로 이메일에 첨부돼 유포된다. 원문 메일에는 대북 관련 내용의 인터뷰 요청으로 위장했으며 메일 수신인이 이를 수락할 경우 암호가 설정된 압축 파일을 첨부해 회신한다.

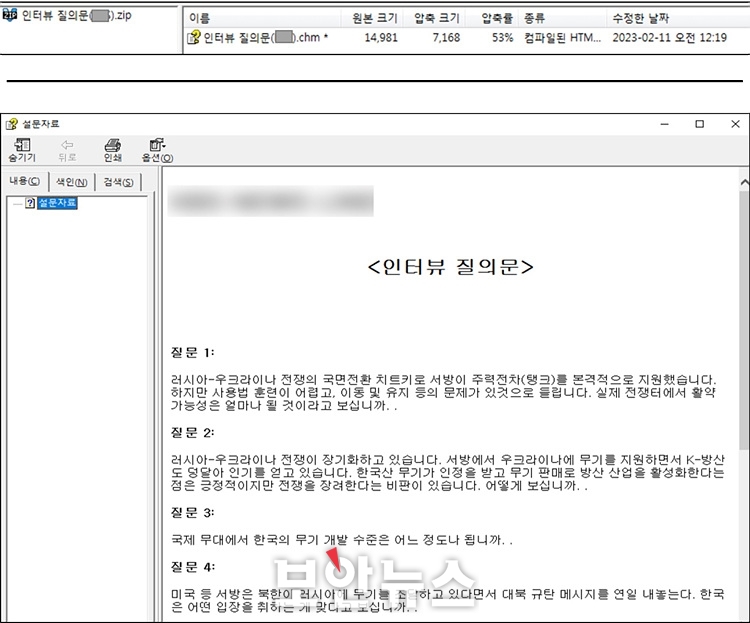

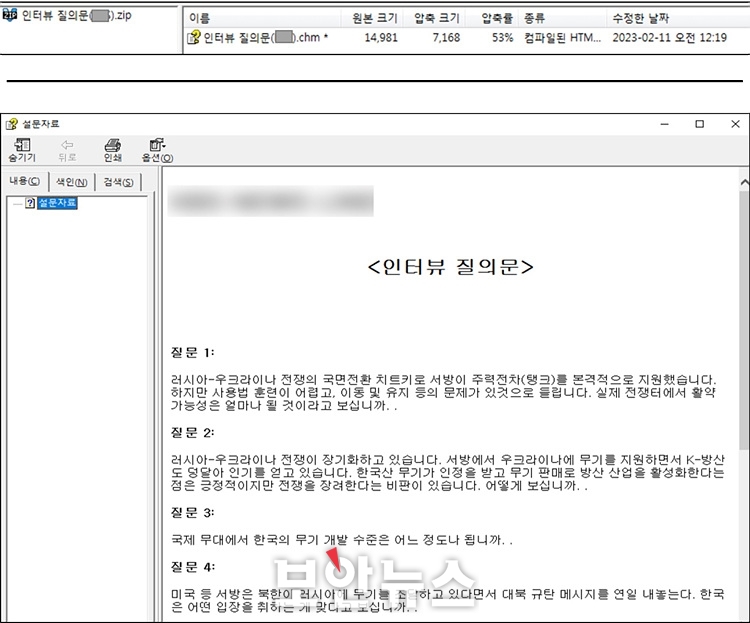

이는 기존에 분석된 내용과 유사하게 대북 관련 인터뷰를 위장하고 있을 뿐만 아니라 사용자가 메일에 회신한 경우에만 악성 파일을 전달하는 동일한 방식을 사용했다. 인터뷰 질의문(***).chm 파일을 실행하면 실제 질문이 작성된 도움말 창이 나타나 사용자가 악성 파일임을 쉽게 알아차리기 어렵다.

CHM에는 악성 스크립트가 존재하며 이전에 소개된 CHM 악성코드들과 동일하게 바로가기 객체(ShortCut)를 이용했다. 바로가기 객체는 Click 메서드를 통해 호출되며 Item1 항목에 존재하는 명령어가 실행된다.

안랩 ASEC 분석팀 측은 “김수키 그룹은 워드 문서 외에도 CHM와 같이 다양한 형태의 악성 파일을 첨부한 피싱 메일을 유포하는 것으로 확인되고 있기 때문에 사용자들의 각별한 주의가 요구된다”고 밝혔다.

[김영명 기자(boan@boannews.com)]

사용자가 메일에 회신한 경우에만 악성파일 전달하는 같은 패턴 드러나

[보안뉴스 김영명 기자] 최근 북한 김수키(Kimsuky) 해커조직에서 제작한 것으로 추정되는 CHM 악성코드가 확인됐다. 해당 악성코드 유형은 지난해 3월 ‘윈도 도움말 파일(*.chm)로 유포되는 APT 공격’이나 ‘코인분실, 급여명세서 위장한 악성 도움말 파일’ 등에서 발견됐던 악성코드와 동일한 방식이며, 사용자 정보 유출을 목적으로 하는 것으로 드러났다.

[이미지=utoimage]

안랩 ASEC 분석팀은 최근 대북 관련 질문지로 위장한 CHM 악성코드를 발견해 분석했다. 해당 CHM 파일은 압축파일 형태로 이메일에 첨부돼 유포된다. 원문 메일에는 대북 관련 내용의 인터뷰 요청으로 위장했으며 메일 수신인이 이를 수락할 경우 암호가 설정된 압축 파일을 첨부해 회신한다.

▲유포 이메일 및 이메일 원문[자료=안랩 ASEC 분석팀]

이는 기존에 분석된 내용과 유사하게 대북 관련 인터뷰를 위장하고 있을 뿐만 아니라 사용자가 메일에 회신한 경우에만 악성 파일을 전달하는 동일한 방식을 사용했다. 인터뷰 질의문(***).chm 파일을 실행하면 실제 질문이 작성된 도움말 창이 나타나 사용자가 악성 파일임을 쉽게 알아차리기 어렵다.

▲압축 파일 내부 및 질문지로 위장한 CHM[자료=안랩 ASEC 분석팀]

CHM에는 악성 스크립트가 존재하며 이전에 소개된 CHM 악성코드들과 동일하게 바로가기 객체(ShortCut)를 이용했다. 바로가기 객체는 Click 메서드를 통해 호출되며 Item1 항목에 존재하는 명령어가 실행된다.

안랩 ASEC 분석팀 측은 “김수키 그룹은 워드 문서 외에도 CHM와 같이 다양한 형태의 악성 파일을 첨부한 피싱 메일을 유포하는 것으로 확인되고 있기 때문에 사용자들의 각별한 주의가 요구된다”고 밝혔다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

김영명기자 기사보기

김영명기자 기사보기

[2025-04-07]

[2025-04-07]  TH.jpg)

TH.jpg)

th.jpg)

THJ.jpg)

.png)

TH.jpg)

.jpg)

.jpg)