기존 메일의 수신·참조인 메일 주소 활용...첨부파일 열람 유도하는 내용으로 유포

[보안뉴스 김영명 기자] 칵봇(Qakbot) 악성코드가 기존의 이메일을 회신 및 전달하는 형태로 악성 PDF 파일을 첨부해 유포되는 정황이 확인됐다. 뱅킹형 악성코드로 알려진 칵봇은 다양한 매개체를 통해 지속해서 유포되고 있는 악성코드 중 하나다.

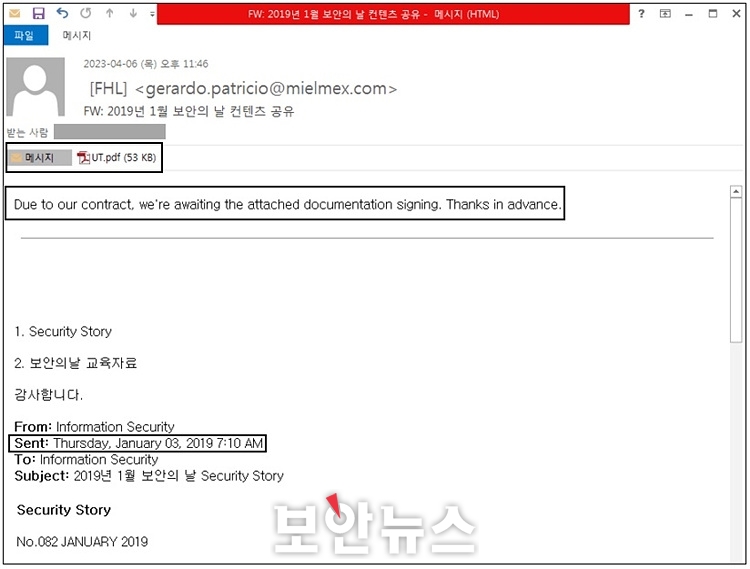

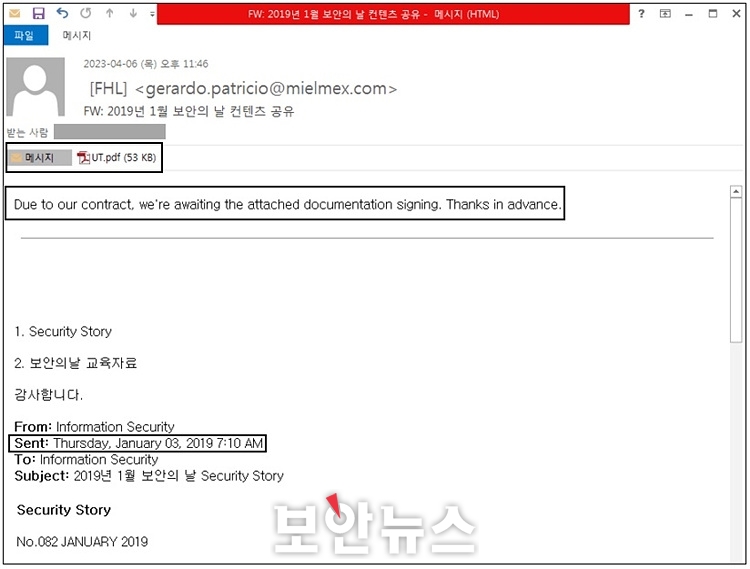

안랩 ASEC 분석팀에 따르면 칵봇 악성코드가 유포되는 이메일은 정상 메일을 가로채고 악성 파일을 첨부해 사용자에게 회신한 형태를 띠고 있으며, 수신대상으로는 기존 메일의 수신·참조인 메일주소를 활용했다.

원본 이메일이 오간 시점은 2018년부터 2022년까지로 폭넓은 기간에 걸쳐 있으며, 최근 시점의 이메일은 아닌 것으로 확인됐다. 관련이 없는 원문에 대해 첨부파일과 함께 전달되는 본문의 내용은 어딘가 어색한 형태이지만, 첨부파일 열람을 유도하는 내용으로 기재됐다. 해당 이메일을 수신한 사용자의 경우, 정상적인 회신으로 판단해 큰 의심 없이 첨부파일을 실행할 수 있어 주의가 필요하다.

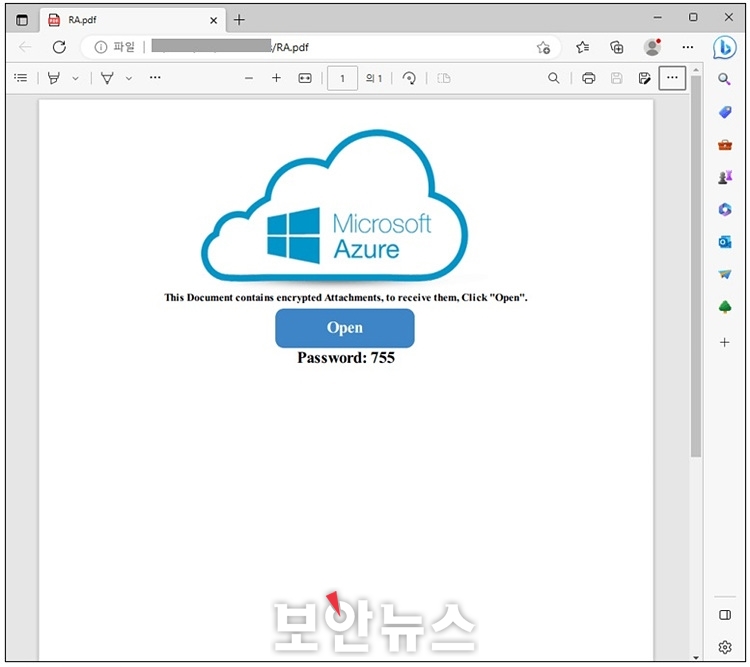

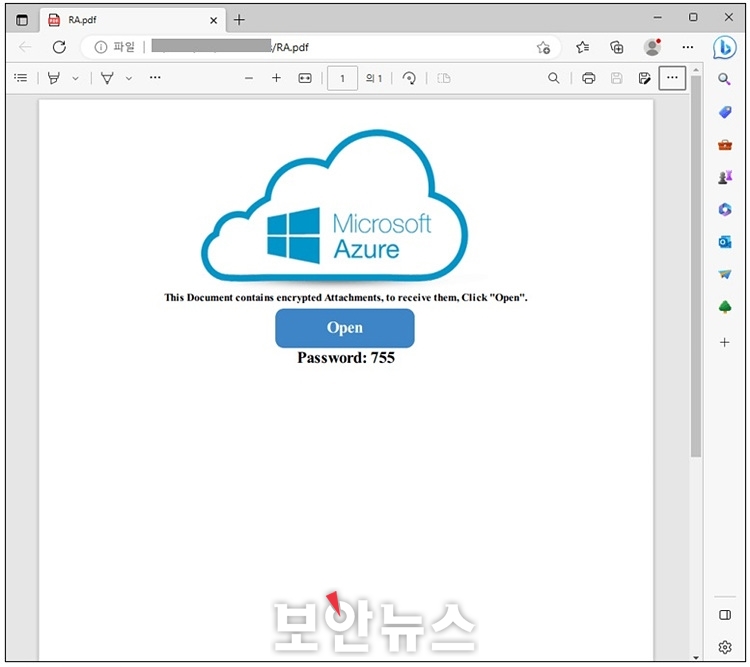

이메일에 첨부된 PDF 파일명은 ‘UT.PDF’, ‘RA.PDF’, ‘NM.PDF’ 등과 같이 자동화를 통해 생성한 것으로 추정되는 랜덤문자의 형태다. 해당 PDF 파일을 실행하면 Microsoft Azure 로고와 함께 Open 버튼 클릭을 유도하는 메시지가 존재한다.

Open 버튼을 클릭하면 악성 URL로 연결이 되고, 해당 URL에 연결이 가능할 경우 암호화 압축된 ZIP 파일을 다운로드한다. 암호가 걸린 ZIP 파일은 PDF 본문에 기재된 ‘Password : 755’를 이용해 압축을 해제할 수 있다.

압축을 해제해 WSF 파일을 확인해보면 안티바이러스(AntiVirus) 제품의 진단을 우회하기 위해 더미 텍스트와 함께 난독화돼 있는 스크립트 코드를 확인할 수 있다. 해당 코드에서 유의미한 스크립트 코드는 ‘job’ 태그 이후에 존재한다.

WSF 파일을 실행할 경우 파워쉘 프로세스를 통해 암호화된 데이터 커맨드를 실행하는데, 해당 데이터를 복호화하면 연결이 유효한 URL에서 Qakbot 바이너리를 TMP 경로에 undersluice.Calctuffs 파일명으로 다운로드 후 rundll32.exe 프로세스를 통해 실행하는 것을 알 수 있다. 현재는 연결이 되지 않는 URL이지만, 내·외부 인프라를 통해 연결이 유효한 당시에 해당 URL에서 Qakbot 바이너리를 유포한 정황을 확인할 수 있었다.

안랩 ASEC 분석팀 관계자는 “최근 이번 칵봇 악성코드와 유사한 포맷으로 다수의 악성 이메일이 유포되고 있다”며 “이메일 사용자는 출처가 불분명한 이메일 열람에 주의해야 하며 사용하고 있는 안티바이러스 제품을 최신 버전으로 업데이트해 사용할 것을 권고한다”고 밝혔다.

[김영명 기자(boan@boannews.com)]

[보안뉴스 김영명 기자] 칵봇(Qakbot) 악성코드가 기존의 이메일을 회신 및 전달하는 형태로 악성 PDF 파일을 첨부해 유포되는 정황이 확인됐다. 뱅킹형 악성코드로 알려진 칵봇은 다양한 매개체를 통해 지속해서 유포되고 있는 악성코드 중 하나다.

▲악성 PDF를 첨부한 이메일[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀에 따르면 칵봇 악성코드가 유포되는 이메일은 정상 메일을 가로채고 악성 파일을 첨부해 사용자에게 회신한 형태를 띠고 있으며, 수신대상으로는 기존 메일의 수신·참조인 메일주소를 활용했다.

원본 이메일이 오간 시점은 2018년부터 2022년까지로 폭넓은 기간에 걸쳐 있으며, 최근 시점의 이메일은 아닌 것으로 확인됐다. 관련이 없는 원문에 대해 첨부파일과 함께 전달되는 본문의 내용은 어딘가 어색한 형태이지만, 첨부파일 열람을 유도하는 내용으로 기재됐다. 해당 이메일을 수신한 사용자의 경우, 정상적인 회신으로 판단해 큰 의심 없이 첨부파일을 실행할 수 있어 주의가 필요하다.

이메일에 첨부된 PDF 파일명은 ‘UT.PDF’, ‘RA.PDF’, ‘NM.PDF’ 등과 같이 자동화를 통해 생성한 것으로 추정되는 랜덤문자의 형태다. 해당 PDF 파일을 실행하면 Microsoft Azure 로고와 함께 Open 버튼 클릭을 유도하는 메시지가 존재한다.

Open 버튼을 클릭하면 악성 URL로 연결이 되고, 해당 URL에 연결이 가능할 경우 암호화 압축된 ZIP 파일을 다운로드한다. 암호가 걸린 ZIP 파일은 PDF 본문에 기재된 ‘Password : 755’를 이용해 압축을 해제할 수 있다.

▲이메일에 첨부된 PDF 파일의 실행 화면[자료=안랩 ASEC 분석팀]

압축을 해제해 WSF 파일을 확인해보면 안티바이러스(AntiVirus) 제품의 진단을 우회하기 위해 더미 텍스트와 함께 난독화돼 있는 스크립트 코드를 확인할 수 있다. 해당 코드에서 유의미한 스크립트 코드는 ‘job’ 태그 이후에 존재한다.

WSF 파일을 실행할 경우 파워쉘 프로세스를 통해 암호화된 데이터 커맨드를 실행하는데, 해당 데이터를 복호화하면 연결이 유효한 URL에서 Qakbot 바이너리를 TMP 경로에 undersluice.Calctuffs 파일명으로 다운로드 후 rundll32.exe 프로세스를 통해 실행하는 것을 알 수 있다. 현재는 연결이 되지 않는 URL이지만, 내·외부 인프라를 통해 연결이 유효한 당시에 해당 URL에서 Qakbot 바이너리를 유포한 정황을 확인할 수 있었다.

안랩 ASEC 분석팀 관계자는 “최근 이번 칵봇 악성코드와 유사한 포맷으로 다수의 악성 이메일이 유포되고 있다”며 “이메일 사용자는 출처가 불분명한 이메일 열람에 주의해야 하며 사용하고 있는 안티바이러스 제품을 최신 버전으로 업데이트해 사용할 것을 권고한다”고 밝혔다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

김영명기자 기사보기

김영명기자 기사보기

[2025-04-07]

[2025-04-07] .jpg)

.jpg)

.jpg)