DDoS 공격용 악성코드, 하드디스크 파괴 기능 탑재해 끊임없이 공격

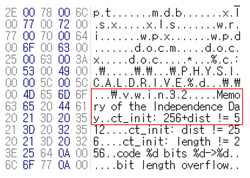

▲9일 새벽 3시경 잉카인터넷은 대대적인 2차 DDoS 공격용 악성코드 변종 의심파일들 중 일부에서는 하드디스크의 데이터 파괴 기능을 포함하는 기능이 등장했다고 밝혔다. @잉카인터넷 시큐리티 대응센터.

7일 19시 시작된 대규모 DDoS공격이 이틀이 지난 현재까지도 변종 악성코드를 통해 지속적으로 공격을 하고 있다. 특히 이번에는 DDoS 공격용 악성코드 변종 의심파일들 중 일부에서는 하드디스크의 데이터 파괴 기능을 포함하는 기능이 등장해 사용자들의 각별한 주의가 필요하겠다.

잉카인터넷(주영흠 대표 http://www.nprotect.com/) 시큐리티 대응센터 문종현 팀장은 금번 DDoS 공격용 악성코드 변종 의심파일들 중 일부에서 하드 디스크의 데이터 파괴 기능을 포함한 것이 등장했다는 것을 파악했다고 밝힌 것.

파괴 기능을 가진 파일은 2009년 7월 8일 오후 5시에서 6시경부터 발생한 2차 DDoS 공격 과정에 의해서 배포된 것으로 추정되고 있으며, 얼마나 많은 사람들이 감염되었는지는 현실적으로 확인이 불가능한 상태이다.

2차 DDoS공격은 총 16개의 웹 사이트를 공격하도록 구성된 uregvs.nls 이름의 파일에 의해서 작동되도록 제작된 것으로 파악되고 있다. 이번 2차 공격 대상은 다음과 같다.

- http://www.mnd.go.kr (국방부)

- http://www.president.go.kr (청와대)

- http://www.ncsc.go.kr (국가정보원 국가사이버안전센터)

- http://mail.naver.com (네이버 메일)

- http://mail.daum.net (다음 한메일넷)

- http://mail.paran.com (파란 메일)

- http://www.auction.co.kr (옥션)

- http://www.ibk.co.kr (기업은행)

- http://www.hanabank.com (하나은행)

- http://www.wooribank.com (우리은행)

- http://www.kbstar.com (국민은행)

- http://www.altools.co.kr (알툴즈)

- http://www.ahnlab.com (안철수 연구소)

- http://www.usfk.mil (주한미군)

- http://www.egov.go.kr (전자민원 G4C)

- http://www.chosun.com (조선일보)

전사적인 보안 대응을 주도했던 주요 보안업체와 국가보안기관, 언론사, 금융권, 포털 사이트 등이 새롭게 공격 대상 목록에 추가된 것이 특징적이라 할 수 있으며, 보안업체를 대상으로 한 DDoS 공격으로 발전한 것으로 보아 공격자는 한국 내 대응 현황을 수시로 모니터링하고 있었고, 사회 혼란을 조장하기 위한 악의적인 현상 수행 가능이라는 부분에서 시사하는 바가 크다고 할 수 있겠다.

2차 DDoS 공격용 샘플들 중 하나로 수집된 wversion.exe (Trojan/W32.Agent.36864.ADH)이라는 파일에서 감염 컴퓨터를 대상으로 하드 디스크의 데이터 영역에 ‘Memory of the Independence Day’라는 문구를 이용해 덮어쓰기를 시도하여 재부팅시 정상적인 부팅이 되지 않는 치명적인 피해를 입을 수도 있게 된다.

재부팅이 진행되기 전까지 실행된 컴퓨터에서는 다수의 데이터 및 문서 파일들을 암호화 압축해 파괴된 하드 디스크를 물리적으로 복원하더라도 암호화시켜 버린 파일로 인해 정상적인 프로그램 사용을 하지 못하는 상황이 나타날 수도 있게 된다.

이처럼 특정 웹 사이트를 대상으로 한 분산 서비스 거부 공격 형태에서 감염된 개인 및 기업 컴퓨터의 중요 데이터들을 파괴시키기 위한 개별 사이버 테러 방식까지 공격 범위를 넓혔다는 부분이 추후에도 예상치 못한 부가적인 공격을 시행할 수 있다는 우려가 조심스럽게 제기되는 부분이기도 하다.

현재 문종현 잉카인터넷 시큐리티 대응센터 팀장은 24시간 비상 대응 체제를 가동하고 있으며, 추가로 발견된 악성코드에 대한 전용백신을 업데이트해 기존과 동일하게 무료로 제공하고 있으므로, 악성코드 감염으로 인한 피해를 사전에 예방할 수 있도록 각자 진단·치료하는 노력이 요구된다고 강조했다.

[김정완 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

김정완기자 기사보기

김정완기자 기사보기

[2025-04-07]

[2025-04-07]

.jpg)

.jpg)

.jpg)