IT 구성하는 다른 프레임워크 알아야 적합한 아키텍처·설계 가능

<게재순서>

①CBK의 개요

②Domain 1 Information Security and Management(정보보안과 위험관리)

③Domain 2 Access Control(접근통제)

④Domain 3 Cryptography(암호학)

⑤Domain 4 Physical(Environmental) Security(물리적(환경적) 보안)

⑥Domain 5 Security Architecture and Design(보안 아키텍처와 설계)

⑦Domain 6 Business Continuity and Disaster Recovery Planning(기업연속 및 재난복구계획)

⑧Domain 7 Telecommunications and Network Security(통신 및 네트워크 보안)

⑨Domain 8 Application Security(응용프로그램 보안)

⑩Domain 9 Operations Security(운영보안)

⑪Domain 10 Legal, Regulations, Compliance and Investigations(법, 규정, 준수 및 조사)

머리말

인터넷 기반의 웹 2.0으로 현실세계가 바뀌고 있다. 관공서의 업무는 대부분 개인의 공인인증서를 통해 원하는 장소에서 서비스 받을 수 있다. 몇 년 전만 해도 관공서 행정업무는 국민이 관공서에 가야만 했었다. 한 달에 몇 번을 서점을 가고 종이 책을 즐겨 하는 필자의 경우도, 전자책을 권장하는 서점의 마케팅에 이제 책도 컴퓨터로 읽어야 하는 시대가 도래함을 부정할 수 없다.

서점이든 아니면 도서관을 가 본 독자들은 느끼겠지만 책들이 주제별로 구분되어 있음을 알 수 있다. 이렇게 정리가 안돼 있으면 책을 찾을 수 없을 것이다. 또한 책장이 크기 별로 놓여져 있어 책이 보관되어 있다. 크기 별 책장과 책의 분류는 미리 고안된 틀에 의하게 되는데 이를 아키텍처라 할 수 있다.

정보보안을 위해서는 보안아키텍처를 기반으로 한다. 도서관의 책장의 크기와 보관장소라는 물리적인 설계는 물론 분류기준과 같은 논리적인 설계가 잘 조화 되어야 한다. 정보보안의 아키텍처 또한 같은 맥락으로 보면 된다. 정보보안 아키텍처의 설계야 말로 정보보호의 시작점이라 할 수 있다.

CBK(Common Body of Knowledge:(정보보안)지식체계)를 이해하는 시간, 그 다섯 번째 주제(도메인이라고 표현해도 될 것 같다)를 살펴보자. 보안아키텍처와 설계라는 주제이다.

가용성, 무결성, 기밀성의 보안 3요소를 구현하기 위한 응용프로그램의 보안아키텍처가 있다. 또한 시스템과 그를 이루는 컴포넌트의 보안 강도와 취약점을 고려해야 한다. 보안적용을 위한 공통적인 보안모델을 정의해야 한다. 더불어 정보시스템 평가모델을 통해 신뢰성을 보증하여야 한다. 정보보안의 근본적인 틀, 말 그대로 아키텍처가 주제이다.

CISSP(Certified Information System Security Professional:국제공인 정보시스템 보안 전문가) 자격증을 소지하고 정보보안 분야에서 활발히 활동을 하는 독자나 혹은 CISSP를 지금 도전하는 있는 독자, 또한 CISSP를 처음 들어보는 독자이건 간에 정보보안의 이론적 바탕을 알기 위한 시간이 되길 바란다.

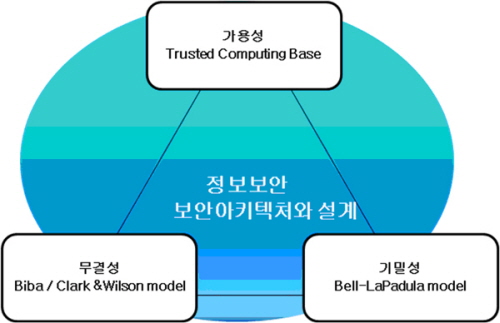

가용성, 무결성, 기밀성과 보안아키텍처

보안아키텍처의 모델에서 가용성을 논하기는 힘들지만 TCB(Trusted Computing Base)는 보안아키텍처와 물리적 가용성을 제공한다. S/W, H/W, Firmware를 포함한 시스템 내의 모든 보안 메커니즘을 포함하게 된다. 아래 내용들이 TCB를 구성하고 있다.

- 신뢰된 경로(Trusted Path)

- 보안 경계(Security Perimeter)

- 참조 모니터(Reference Monitor)

- 보안 커널(Security Kennel)

- 보안 도메인(Security Domain)

직접적인 무결성을 제공하는 모델은 Biba와 Clark & Wilson 모델이다. Biba모델은 무결성을 위한 상업용 모델로써 최초의 수학적 모델이라는 것이 의미가 있으며, NRD(No Read Down)과 NWU(No Writ Up)의 객체에 대한 2가지 접근법이 있다. Clark & Wilson모델 또한 무결성을 강조하는 상업적 모델이지만 직무분리(SOD:Segregation Of Duty)와 감사(Auditing) 기능이 포함되어 있다.

기밀성은 Bell-LaPadula모델이 대표적이다. 다중등급보안을 정형화해 주체와 객체의 보안수준과 접근을 사용하였다. NRU(No Read Up)과 NWD(No Write Down)와 임의적 접근통제를 기반으로 한다.

▲가용성, 무결성, 기밀성과 보안아키텍처.

기업보안 아키텍처의 필요성

아키텍처의 필요성에 대해서는 글의 초반부에서 설명하였다. 아키텍처를 기반으로 보안을 구현하여야 체계적인 접근을 할 수 있는 것은 물론이며 향후 가까운 미래의 보안설계를 예상할 수 있다. 일정한 틀이 있어야 그 틀에 맞추어 구성요소를 구축할 수 있으며 통일된 구성요소를 찾아 낼 수 있는 것이다. 왜 기업보안 아키텍처를 수립해야 하는지를 나열해보면 다음과 같다.

- 정보보안의 상호운영, 통합을 제공

- 새로운 보안설계와 구축의 효율적인 지원

- 정보자산의 보호를 위한 보안솔루션 적용의 용이성

- 정보자산의 위험을 관리하며 중복과 누락을 방지하여 비요 절감

- 의사결정권자의 빠르고 현명한 의사결정 지원

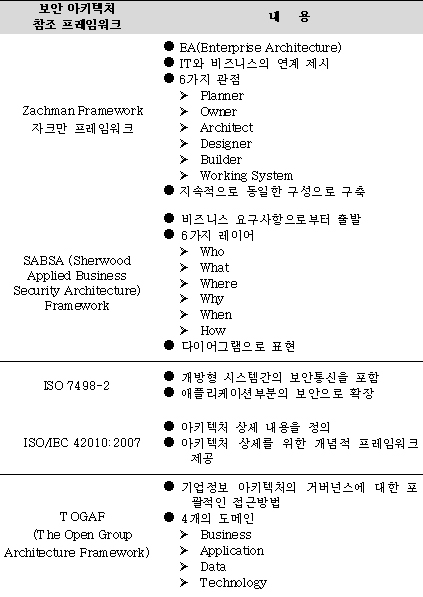

보안 아키텍처와 프레임워크

▲보안 아키텍처를 구현하기 위한 참조 프레임워크들.

맺음말

정보(시스템)보안의 ABC, CBK를 이해하는 6번째 시간이면서 CBK의 주제로는 5번째 주제인 보안 아키텍처와 설계에 대해서 알아보았다. 아키텍처를 얘기하다 보니 좀 딱딱한 얘기들로 이루어져 있었다.

CBK의 경우도 다른 지식체계와 마찬가지로 매년 내용을 보완하고 있다. 특히 이 도메인에서는 보안 아키텍처와 설계에 있어 IT를 구성하고 있는 다른 프레임워크를 알아야 적합한 아키텍처와 설계를 할 수 있다고 한다. ISO/IEC 27001, ITIL, COSO, CMMI가 그 내용이다.

정보보안의 국제 표준에 대한 인증은 ISO/IEC 27001이다. IT서비스관리를 위한 프레임워크의 구현은 ITIL(IT Infrastructure Library)이다. 기업의 내부통제와 기업전반의 위험관리를 얘기하는 것은 COSO(Committee Of Sponsoring Organization) 모델이다. SW 품질평가 기준으로 널리 사용되고 있는 CMM의 후속 모델인 CMMI(Capability Maturity Model Integration)는 소프트웨어(SW)와 시스템 기술의 프로세스 개선을 위한 통합모델이다.

손자는 “적을 알고 나를 알면 백 번 싸워 위태롭지 않다(知彼知己 百戰不殆)”고 했다. 정보보안의 올곧은 모습은 연관된 다른 지식체계, 프레임워크를 얼마나 이해하느냐에 달려 있다고도 볼 수 있다.

CISSP으로서 혹은 정보보호 전문가로서의 길은 정보(시스템)보안과 기타 연관되는 비즈니스 목적달성을 위한 다른 모델을 앎으로써 확장된다. 비즈니스를 공부하고 타 지식을 연구하기에 보안전문가는 바쁘다. 그러기에 전문가이다. 끊임없이 악상코드 패턴을 분석하는 방화벽과 IDS를 보라. 우리도 그들처럼 해야 하지 않을까?

보다 자세한 내용은 www.isc2.org 혹은 www.cisspkorea.or.kr에서 찾아볼 수 있다.

[참고자료 및 출처]

www.isc2.org

www.cisspkorea.or.kr

Official (ISC)2 Guide to the CISSP CBK, Auerbach Publications, 2007~2008

Information Security Governance, ITGI, 2008

InfoSecurity Professional Magazine, ISC2, 2008~2010

[필자(조희준) 약력]

-IT컨설팅 및 IT감리법인 수석컨설턴트

-(사)한국정보시스템 감사통제협회 ISACA Korea 임원

-한국 CISSP 협회 (ISC)2 Korea 임원

-한국 포렌식조사 전문가 협회 임원

-한국 정보기술 프로젝트관리 자격검정원 운영위원

-감사행정학과 석사과정

-(ISC)2 CISSP 국제공인 강사

-라이지움, 한국생산성 본부 강사

-주 관심사: IT 감사와 정보보호를 확장하여 비즈니스에 연계하는 분야와 IT 거버넌스와 정보보안거버넌스

[글·조희준(josephc@chol.com) CISSP, CCFP, CSSLP, ISO 27001(P.A), CISM, CGEIT, CISA, COBIT, ITIL, CIA, IT-PMP, PMP, ISO 20000(P.A), (ISC)2 CISSP 공인강사, 정보시스템감리원]

[정리 / 김정완 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

.gif)

.png)

.png)

.jpg)

.jpg)