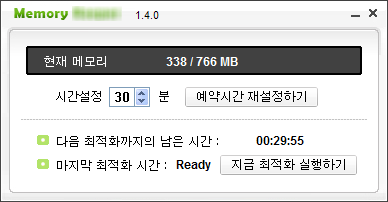

작년 12월경에 등장한 국내에서 제작된 ‘메모리 OO’라는 메모리 최적화 프로그램이 최근 블로그, 유명 인터넷 서비스 스폰서 프로그램, 파일 공개 자료실 등을 통해 배포가 이루어지는 과정에서 사용자 몰래 악성 파일을 등록하여 추가적인 광고 프로그램을 설치하는 사례를 확인하였습니다.

특히 이번에 확인된 배포 방식은 일반 사용자가 자신의 PC에 어느날 갑자기 설치되는 바탕화면 바로가기, 웹 브라우저 상에서 동작하는 사이드바형 광고 프로그램이 어떤 경로를 통해 설치되는지 전혀 인지할 수 없다는 점에서 자세히 살펴보도록 하겠습니다.

해당 메모리 최적화 프로그램 자체는 정상적인 프로그램으로 사용자가 다양한 경로를 통해 설치하는 과정에서 추가적으로 사용자 몰래 다음의 파일과 레지스트리를 등록하여 시스템 시작시 자동 실행을 하도록 합니다.

|

C:\Documents and Settings\(사용자 계정)\Application Data\facialer\facialer.exe C:\Documents and Settings\(사용자 계정)\Application Data\tissuee\tissuee.exe

HKEY_LOCAL_MACHINE\SOFTWARE\microsoft\Windows\CurrentVersion\Run - facialer = C:\Documents and Settings\(사용자 계정)\Application Data\facialer\facialer.exe - tissuee = C:\Documents and Settings\(사용자 계정)\Application Data\tissuee\tissuee.exe |

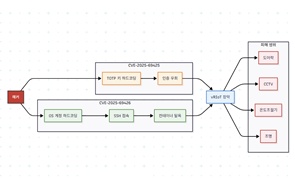

최초 설치가 완료된 시점에서 해당 facialer.exe / tissuee.exe 파일은 시스템 재부팅 과정에서 사용자 몰래 특정 국내 다수의 서버에 접속을 시도하여 다음과 같은 총 6개의 exe 파일들을 "C:\Documents and Settings\LocalService\Application Data" 폴더에 다운로드 시도를 합니다.

|

1. h**p://down.strong**.kr/apocalyps.exe :: %SystemRoot%\System32\apocalyps.dll 2. h**p://down.servicednls****.org/dpsvu.exe :: %SystemRoot%\System32\dpsvu.dll 3. h**p://down.window***.kr/inpescv.exe :: %SystemRoot%\System32\inpescv.dll 4. h**p://down.servicednls****.org/meansptr.exe :: %SystemRoot%\System32\meansptr.dll 5. h**p://down.window***.kr/nexroser.exe :: %SystemRoot%\System32exroser.dll 6. h**p://down.servicednls****.org/sumsv.exe :: %SystemRoot%\System32\sumsv.dll |

다운로드된 해당 파일들은 "%SystemRoot%\System32" 폴더 내에 총 6개의 dll 파일을 추가하여 서비스 항목으로 등록을 하여 시스템 시작시 자동으로 실행되도록 구성을 합니다.

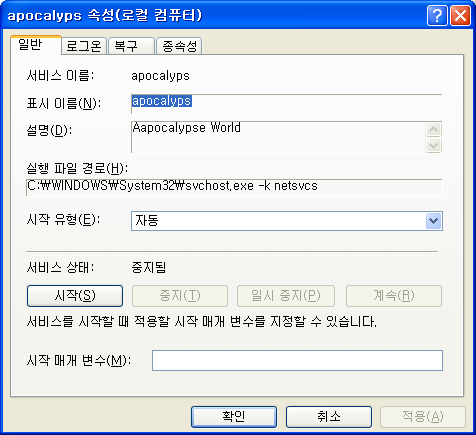

해당 서비스 등록 항목에 대한 세부적인 내용은 다음과 같습니다.

|

서비스 이름 : apocalyps 설명 : Aapocalypse World 파일 : %SystemRoot%\System32\apocalyps.dll 레지스트리 : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\apocalyps

서비스 이름 : Dpsvu 설명 : Direct User Provide Service 파일 : %SystemRoot%\System32\dpsvu.dll 레지스트리 : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dpsvu

서비스 이름 : Inpe Scv 설명 : inpe scv 파일 : %SystemRoot%\System32\inpescv.dll 레지스트리 : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Inpe Scv

서비스 이름 : MeansPtr 설명 : meansptr 파일 : %SystemRoot%\System32\meansptr.dll 레지스트리 : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\MeansPtr

서비스 이름 : Nexroser 설명 : Network Zero Service 파일 : %SystemRoot%\System32exroser.dll 레지스트리 : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Nexroser

서비스 이름 : SumSv 설명 : User Support Manager Service 파일 : %SystemRoot%\System32\sumsv.dll 레지스트리 : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SumSv |

|

|

서비스 항목에 등록하는 이유는 시스템 시작시 자동으로 시작하도록 구현할 목적인데, 이런 다수의 서비스를 등록할 경우 svchost.exe 프로세스가 다수 생성되어 메모리에 상주하는 문제로 쉽게 노출되는 문제를 가지게 됩니다.

하지만 해당 악성 파일은 서비스 동작 방식을 시스템 부팅을 통한 Windows 시작 과정에서 등록된 서비스 항목을 자동 실행하여 특정 서버에서 업데이트 체크 및 다운로드 후, 자동으로 서비스를 중지하여 사용자가 프로세스를 확인할 경우 해당 서비스가 등록된 svchost.exe 프로세스는 노출이 되지 않도록 구성하였습니다.

이를 통해 분석을 목적으로 하거나 보안 제품에서 진단하지 않을 경우 쉽게 확인이 어려우며, 배포 당시 기준에서 해당 서비스 등록 파일들은 국내외 보안 제품에서 거의 진단되지 않는 수준이었습니다.

특히 해당 악성 파일이 사용자 PC에 설치되어 시스템 시작시마다 업데이트를 체크를 하는 동작에서도 몇 일동안 추가적인 광고 프로그램을 다운로드하지 않고 기다리는 인내심을 보여주었습니다.

최종적으로 프로그램 배포자가 의도한 광고 프로그램은 시스템 시작시 이들 서비스 등록 파일들이 ‘C:\Documents and Settings\LocalService\Application Data’ 폴더에 광고 설치 파일을 다운로드하여 바로 설치하는 것이 아니라, 다시 시스템 재시작 과정에서 설치를 하도록 구성하고 있습니다.

또한 광고 프로그램 설치와 함께 추가적으로 2개의 서비스 등록을 위한 악성 파일을 다운로드하는 동작도 확인할 수 있었습니다.

|

1. h**p://down.program****.kr/lbnaprt.exe :: %SystemRoot%\System32\lbnaprt.dll 2. h**p://down.servicednls****.org/spltry.exe :: %SystemRoot%\System32\spltry.dll |

해당 방식도 이전과 동일하게 exe 파일 다운로드를 통해 시스템 폴더 내에 dll 파일을 생성하여 다음과 같은 서비스 항목을 등록하고 있습니다.

|

서비스 이름 : LbnAprt 설명 : Applet Support Net Use Library 파일 : %SystemRoot%\System32\lbnaprt.dll 레지스트리 : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LbnAprt

서비스 이름 : Spltry 설명 : Service Pack Utility Library 파일 : %SystemRoot%\System32\spltry.dll 레지스트리 : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SPltry |

이런 방식을 통해 광고 프로그램 또는 프로그램 배포자가 의도하는 특정 프로그램을 사용자 몰래 설치할 수 있는 일종의 좀비PC를 구성하여 배포자가 원하는 시간에 원하는 프로그램을 몰래 설치할 수 있습니다.

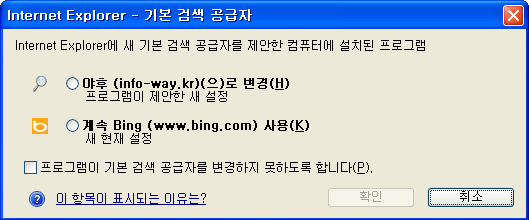

현재까지 확인된 광고 프로그램은 OneClickService, PlusTab, SideTab, 인터넷 쇼핑몰 관련 바탕화면 바로가기, 검색 공급자 기본값 변경과 같은 광고 프로그램 설치를 통하여 사용자가 인터넷을 이용하는 과정에서 프로그램 배포자에게 금전적 수익을 유발할 수 있도록 하고 있습니다.

현재 해당 프로그램이 설치한 악성 파일을 제거하기 위해서는 시스템 폴더(%SystemRoot%\System32)에 설치된 dll 파일을 찾아 수동으로 삭제를 하시기 바라며, 레지스트리 항목에서 각 서비스 등록값을 찾아 삭제를 하시기 바랍니다.

이번 사례와 같이 정상적인 소프트웨어를 설치하는 과정에서 사용자 몰래 설치된 악성 파일로 인하여 자신도 모르게 다양한 광고 프로그램 등이 설치되는 것을 통해 사용자가 주의를 한다고 감염으로부터 안전하지 않은 인터넷 현실을 엿볼 수 있지 않았나 생각됩니다.

[글 _ 보안컬럼니스트 울지 않는 벌새(haslian@naver.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

오병민기자 기사보기

오병민기자 기사보기

.gif)

.jpg)

.jpg)

.jpg)

.png)

.jpg)