애초에 그다지 사용자가 많지 않은 프로토콜...소수만 위험

이메일 암호화 위해 큰 돈 쓸 수 없는 개인 및 소규모 단체 주의

[보안뉴스 문가용 기자] 이메일 메시지들을 암호화시키는 방법 두 가지에서 취약점이 발견됐다. 이 취약점을 악용할 경우 이메일 내용을 평문으로 열람하는 게 가능하다고 한다. 다행히 이를 발견한 건 해커들이 아니라 유럽의 보안 연구원들이었다. 연구원들은 이 취약점에 이페일(Efail)이라는 이름을 붙였다.

문제가 발견된 암호화 알고리즘은 S/MIME과 OpenPGP라는 프로토콜이다. 하지만 이 보고서를 본 GnuPG와 Gpg4Win의 팀들은 “엄격히 말하면 OpenPGP를 겨냥한 공격이 아니라 GnuPG의 경고를 무시한 이메일 클라이언트에 대한 공격”이라고 반박하기도 했다. GunPG와 Gpg4Win 모두 이메일 암호화를 위한 공개 소프트웨어다.

어느 쪽이 맞는 것일까? 두 이메일 프로토콜에는 무슨 취약점이 있는 걸까? 보안 업체 마임캐스트(Mimecast)의 제품 관리 책임자인 스티브 말론(Steve Malone)은 “분석 연구서를 보면, 이메일 클라이언트들을 취약점으로 칭한 걸 볼 수 있다”고 말한다. 그러면서 “굉장히 흥미로운 논문으로, 전 세계 이메일 관련 프로토콜에 있는 커다란 문제를 드러낸다”고 설명한다.

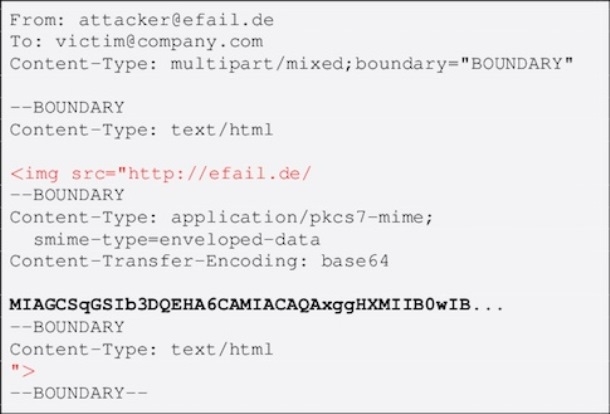

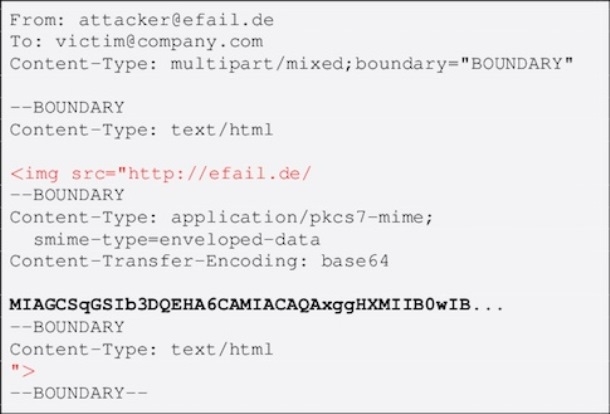

스티브 말론은 유럽의 연구진들이 발표한 공격법에 대해 다음과 같이 설명한다. “공격은 이런 방식으로 성립하더군요. 일단 이메일 클라이언트가 HTML 메일을 통해 보낸 이미지들을 자동으로 노출시키도록 설정합니다. 그런 후 암호화된 메시지를 중간에서 가로채, 이를 방금 전 그 이메일 클라이언트로 전달합니다. 여기서 추가할 것이 하나 있는데, 암호화된 부분 앞에서 IMG 태그를 여는 겁니다. 그리고 암호화가 끝날 때까지 태그를 닫지 않습니다. 그림을 첨부하면 다음과 같습니다.”

여기까지 하면 이메일 클라이언트가 설정에 따라 이미지를 자동으로 노출하려고 시도한다. 그 때 텍스트가 복호화 되며 이미지에 대한 요청은 복호화된 텍스트와 함께 서버로 되돌려 보내진다. 말론은 “이런 공격의 순서를 보면 공격자들이 마치 이메일의 시대가 다 끝난 것처럼 표현한 것이 좀 과장되었다는 걸 알 수 있다”며 “그런 정도는 아니다”라고 말한다.

GnuPG 팀은 “해당 공격법에는 암호화된 메시지에 텍스트를 추가하는 절차가 포함되어 있는데, 이 때 이미 오류 메시지가 나타난다”고 말한다. “이메일 클라이언트가 이런 오류만 제대로 파악하고, 정석대로 그 다음 절차를 밟는다면 복호화가 진행되는 일이 없을 것입니다. 이메일이 이런 간단한 기본만 해줘도 이페일 공격은 아무런 위협거리가 되지 못합니다.” 그러면서 GnuPG 팀의 수석 개발자인 로버트 한센(Robert Hansen)은 “우리 팀은 이미 20년전부터 이런 설정 오류나 문제를 다뤄왔다”고 말했다.

이페일이 심각한 문제든 아니든, 영향을 받는 사람은 그리 많지 않을 것이라는 건 확실하다. 보안 전문가 댄 구이도(Dan Guido)는 트위터를 통해 “이페일 공격은 탐지가 매우 쉽고, 공격 대상의 이메일 함에 기록된다”며 “내가 해커라면 이런 공격 기법은 쳐다도 보지 않을 것”이라고 밝혔다.

또 다른 전문가 데이브 케네디(Dave Kennedy)는 “이페일을 막으려면 HTML 이메일을 비활성화시키면 된다”며 “스크립트 실행 기능을 활성화시킨 아주 적은 수의 클라이언트만 영향을 입을 것”이라고 트윗을 통해 입장을 밝혔다. 또한 공격에 성공하려면 “암호화된 이메일에 접근할 수 있어야 하며, 사용자가 조작된 이메일을 열도록 꾀낼 수 있어야 한다”고 전제조건을 제시하기도 했다.

케빈 뷰몬트(Kevin Beaumont)라는 보안 전문가 역시 “암호화된 이메일 샘플을 공격자가 미리 확보해둔 상태여야 하며, 공격 대상이 하필이면 취약한 이메일과 PGP 클라이언트를 보유하공 있어야 한다”며 사실상 공격 조건이 지나치게 비현실적이라는 의견을 밝히기도 했다.

그러나 말론은 “이번에 언급이 된 프로토콜 모두 오래된 것들”이라며 “그러한 표준 및 프로토콜을 잘 구축하지 못하거나 최신 버전을 사용하지 않으면 언제고 이런 문제에도 당할 수 있다는 건 확실하다”고 말한다. “적은 수의 사람들만 이페일 공격에 노출되어 있는데, 그 사람들 대부분 1) 오래된 표준을 쓰거나 2) 설정을 잘못해서 그렇다는 건 시사하는 바가 있습니다.”

PGP나 S/MIME 모두 더 이상 사용되지 않거나, 아예 사용한 적이 없는 조직이 많을 정도로 비주류인 프로토콜이다. 그러므로 사실 이페일 공격은 그리 대단한 영향력을 가진 발견은 아니다. 다만 이메일 암호화를 위해 값싸고 구하기 쉬운 방법을 사용할 수밖에 없는 개인이나 소규모 사업장의 경우 이 공격에 노출될 수 있다. “거기에 해당하는 사람들이라면 이번 이페일 공격 논문을 읽어보는 걸 권합니다.”

[국제부 문가용 기자(globoan@boannews.com)]

이메일 암호화 위해 큰 돈 쓸 수 없는 개인 및 소규모 단체 주의

[보안뉴스 문가용 기자] 이메일 메시지들을 암호화시키는 방법 두 가지에서 취약점이 발견됐다. 이 취약점을 악용할 경우 이메일 내용을 평문으로 열람하는 게 가능하다고 한다. 다행히 이를 발견한 건 해커들이 아니라 유럽의 보안 연구원들이었다. 연구원들은 이 취약점에 이페일(Efail)이라는 이름을 붙였다.

[이미지 = iclickart]

문제가 발견된 암호화 알고리즘은 S/MIME과 OpenPGP라는 프로토콜이다. 하지만 이 보고서를 본 GnuPG와 Gpg4Win의 팀들은 “엄격히 말하면 OpenPGP를 겨냥한 공격이 아니라 GnuPG의 경고를 무시한 이메일 클라이언트에 대한 공격”이라고 반박하기도 했다. GunPG와 Gpg4Win 모두 이메일 암호화를 위한 공개 소프트웨어다.

어느 쪽이 맞는 것일까? 두 이메일 프로토콜에는 무슨 취약점이 있는 걸까? 보안 업체 마임캐스트(Mimecast)의 제품 관리 책임자인 스티브 말론(Steve Malone)은 “분석 연구서를 보면, 이메일 클라이언트들을 취약점으로 칭한 걸 볼 수 있다”고 말한다. 그러면서 “굉장히 흥미로운 논문으로, 전 세계 이메일 관련 프로토콜에 있는 커다란 문제를 드러낸다”고 설명한다.

스티브 말론은 유럽의 연구진들이 발표한 공격법에 대해 다음과 같이 설명한다. “공격은 이런 방식으로 성립하더군요. 일단 이메일 클라이언트가 HTML 메일을 통해 보낸 이미지들을 자동으로 노출시키도록 설정합니다. 그런 후 암호화된 메시지를 중간에서 가로채, 이를 방금 전 그 이메일 클라이언트로 전달합니다. 여기서 추가할 것이 하나 있는데, 암호화된 부분 앞에서 IMG 태그를 여는 겁니다. 그리고 암호화가 끝날 때까지 태그를 닫지 않습니다. 그림을 첨부하면 다음과 같습니다.”

[이미지 = https://efail.de]

여기까지 하면 이메일 클라이언트가 설정에 따라 이미지를 자동으로 노출하려고 시도한다. 그 때 텍스트가 복호화 되며 이미지에 대한 요청은 복호화된 텍스트와 함께 서버로 되돌려 보내진다. 말론은 “이런 공격의 순서를 보면 공격자들이 마치 이메일의 시대가 다 끝난 것처럼 표현한 것이 좀 과장되었다는 걸 알 수 있다”며 “그런 정도는 아니다”라고 말한다.

GnuPG 팀은 “해당 공격법에는 암호화된 메시지에 텍스트를 추가하는 절차가 포함되어 있는데, 이 때 이미 오류 메시지가 나타난다”고 말한다. “이메일 클라이언트가 이런 오류만 제대로 파악하고, 정석대로 그 다음 절차를 밟는다면 복호화가 진행되는 일이 없을 것입니다. 이메일이 이런 간단한 기본만 해줘도 이페일 공격은 아무런 위협거리가 되지 못합니다.” 그러면서 GnuPG 팀의 수석 개발자인 로버트 한센(Robert Hansen)은 “우리 팀은 이미 20년전부터 이런 설정 오류나 문제를 다뤄왔다”고 말했다.

이페일이 심각한 문제든 아니든, 영향을 받는 사람은 그리 많지 않을 것이라는 건 확실하다. 보안 전문가 댄 구이도(Dan Guido)는 트위터를 통해 “이페일 공격은 탐지가 매우 쉽고, 공격 대상의 이메일 함에 기록된다”며 “내가 해커라면 이런 공격 기법은 쳐다도 보지 않을 것”이라고 밝혔다.

또 다른 전문가 데이브 케네디(Dave Kennedy)는 “이페일을 막으려면 HTML 이메일을 비활성화시키면 된다”며 “스크립트 실행 기능을 활성화시킨 아주 적은 수의 클라이언트만 영향을 입을 것”이라고 트윗을 통해 입장을 밝혔다. 또한 공격에 성공하려면 “암호화된 이메일에 접근할 수 있어야 하며, 사용자가 조작된 이메일을 열도록 꾀낼 수 있어야 한다”고 전제조건을 제시하기도 했다.

케빈 뷰몬트(Kevin Beaumont)라는 보안 전문가 역시 “암호화된 이메일 샘플을 공격자가 미리 확보해둔 상태여야 하며, 공격 대상이 하필이면 취약한 이메일과 PGP 클라이언트를 보유하공 있어야 한다”며 사실상 공격 조건이 지나치게 비현실적이라는 의견을 밝히기도 했다.

그러나 말론은 “이번에 언급이 된 프로토콜 모두 오래된 것들”이라며 “그러한 표준 및 프로토콜을 잘 구축하지 못하거나 최신 버전을 사용하지 않으면 언제고 이런 문제에도 당할 수 있다는 건 확실하다”고 말한다. “적은 수의 사람들만 이페일 공격에 노출되어 있는데, 그 사람들 대부분 1) 오래된 표준을 쓰거나 2) 설정을 잘못해서 그렇다는 건 시사하는 바가 있습니다.”

PGP나 S/MIME 모두 더 이상 사용되지 않거나, 아예 사용한 적이 없는 조직이 많을 정도로 비주류인 프로토콜이다. 그러므로 사실 이페일 공격은 그리 대단한 영향력을 가진 발견은 아니다. 다만 이메일 암호화를 위해 값싸고 구하기 쉬운 방법을 사용할 수밖에 없는 개인이나 소규모 사업장의 경우 이 공격에 노출될 수 있다. “거기에 해당하는 사람들이라면 이번 이페일 공격 논문을 읽어보는 걸 권합니다.”

[국제부 문가용 기자(globoan@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

문가용기자 기사보기

문가용기자 기사보기

[2025-04-07]

[2025-04-07]

.jpg)

.jpg)

.jpg)