신천지 비상연락처와 언론홍보 관련 조직 파일 위장 백도어 악성코드 유포중

안랩 ASEC분석팀, ‘비소날’ 악성코드로 확인...2011년부터 국내 기관·기업 타깃 공격

[보안뉴스 권 준 기자] 최근 코로나19 사태에서 가장 큰 주목을 받고 있는 신천지예수교 증거장막성전(이하 신천지)의 비상연락처와 언론홍보 관련 조직도 파일로 위장한 악성코드가 유포되고 있는 것으로 드러났다.

보안전문업체 안랩의 ASEC분석팀에 따르면 현재 우리나라에서 이슈가 되고 있는 신천지 관련 악성코드가 유포된 것을 확인했다. 이번 악성 파일은 ‘신천지예수교회비상연락처(1).Rcs.xlsx’와 ‘신천지예수교 증거장막성전 총회본부 홍보부 언론홍보과 보좌 조직RCS.ppt’이란 이름으로 유포됐다.

해당 악성 파일의 경우 엑셀(xlsx)과 파워포인트(ppt) 문서로 보이지만 실제로는 화면보호기(scr) 파일로 분석됐다. 유니코드 RLO(Right to Left Override) 방식을 이용해 파일 확장자를 다른 형태로 보이도록 했기 때문이다.

만약 사용자가 해당 악성 파일을 실행할 경우 정상 엑셀파일이 함께 실행됨으로써 사용자 PC에 악성코드가 실행되는 것을 알기 어렵게 한다. 악성 파일 실행시 생성된 3개의 파일은 각각 정상 엑셀 파일을 실행하고, 화면보호기(scr) 파일을 삭제하며, 백도어 악성코드를 심는 역할을 한다는 게 ASEC분석팀의 설명이다.

이렇게 설치된 백도어는 레지스트리 키에 등록되어 재부팅 후에도 동작하게 되며, △프로세스 목록, 컴퓨터 이름, OS 버전 정보 전송 △파일 실행 및 종료 △추가 파일 다운로드 등의 기능을 수행하게 된다.

해당 백도어는 지난 2011년부터 한국 기관 및 기업을 타깃으로 지속적인 공격을 펼쳐온 ‘비소날(Bisonal)’ 악성코드로 분석됐다. 비소날은 악성코드 내 포함된 문자열에 딴 명칭으로 알려졌다.

안랩 ASEC분석팀은 “현재 V3에서는 해당 악성코드를 ‘Backdoor/Win32.Bisonal (2020.03.05.04)’라는 진단명으로 진단하고 있다”며, “코로나19와 신천지 등 사회적 이슈를 악용한 악성코드 유포가 기승을 부리는 만큼 각별한 주의가 필요하다”고 밝혔다.

[권 준 기자(editor@boannews.com)]

안랩 ASEC분석팀, ‘비소날’ 악성코드로 확인...2011년부터 국내 기관·기업 타깃 공격

[보안뉴스 권 준 기자] 최근 코로나19 사태에서 가장 큰 주목을 받고 있는 신천지예수교 증거장막성전(이하 신천지)의 비상연락처와 언론홍보 관련 조직도 파일로 위장한 악성코드가 유포되고 있는 것으로 드러났다.

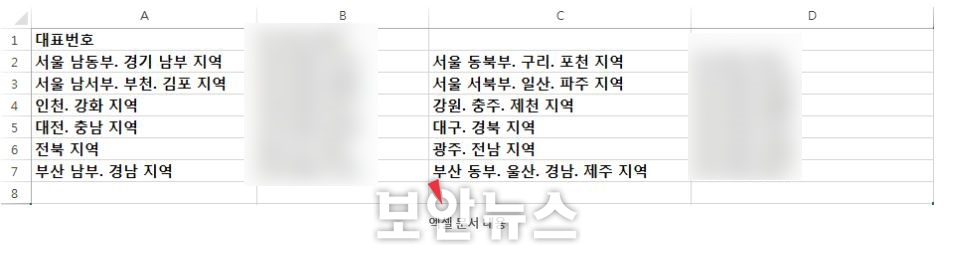

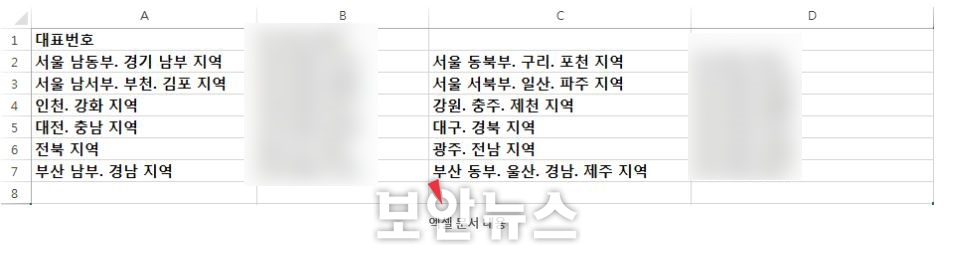

▲‘신천지예수교회비상연락처(1).Rcs.xlsx’ 파일의 엑셀 문서 내용[자료=안랩]

▲‘신천지예수교 증거장막성전 총회본부 홍보부 언론홍보과 보좌 조직RCS.ppt’ 파일의 파워포인트 문서 내용[자료=안랩]

보안전문업체 안랩의 ASEC분석팀에 따르면 현재 우리나라에서 이슈가 되고 있는 신천지 관련 악성코드가 유포된 것을 확인했다. 이번 악성 파일은 ‘신천지예수교회비상연락처(1).Rcs.xlsx’와 ‘신천지예수교 증거장막성전 총회본부 홍보부 언론홍보과 보좌 조직RCS.ppt’이란 이름으로 유포됐다.

해당 악성 파일의 경우 엑셀(xlsx)과 파워포인트(ppt) 문서로 보이지만 실제로는 화면보호기(scr) 파일로 분석됐다. 유니코드 RLO(Right to Left Override) 방식을 이용해 파일 확장자를 다른 형태로 보이도록 했기 때문이다.

만약 사용자가 해당 악성 파일을 실행할 경우 정상 엑셀파일이 함께 실행됨으로써 사용자 PC에 악성코드가 실행되는 것을 알기 어렵게 한다. 악성 파일 실행시 생성된 3개의 파일은 각각 정상 엑셀 파일을 실행하고, 화면보호기(scr) 파일을 삭제하며, 백도어 악성코드를 심는 역할을 한다는 게 ASEC분석팀의 설명이다.

이렇게 설치된 백도어는 레지스트리 키에 등록되어 재부팅 후에도 동작하게 되며, △프로세스 목록, 컴퓨터 이름, OS 버전 정보 전송 △파일 실행 및 종료 △추가 파일 다운로드 등의 기능을 수행하게 된다.

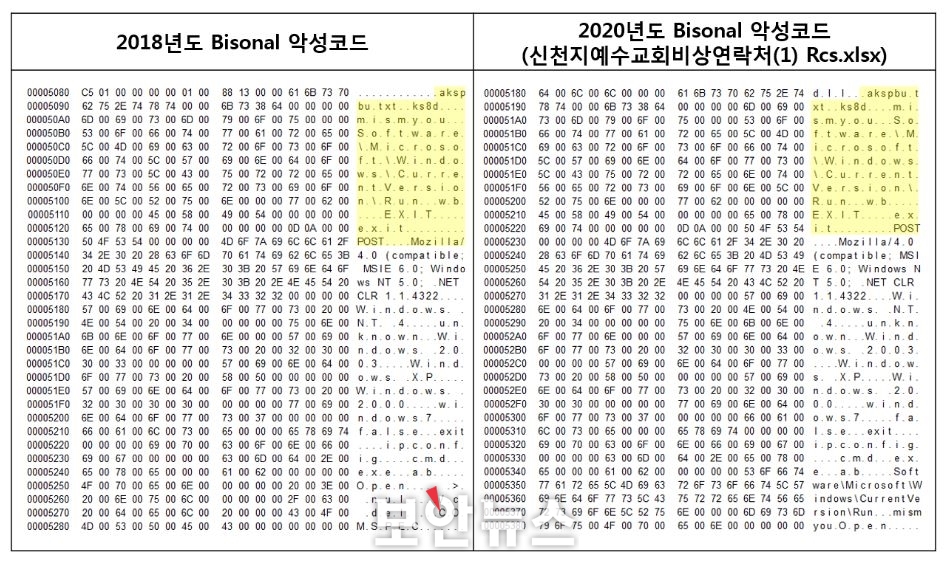

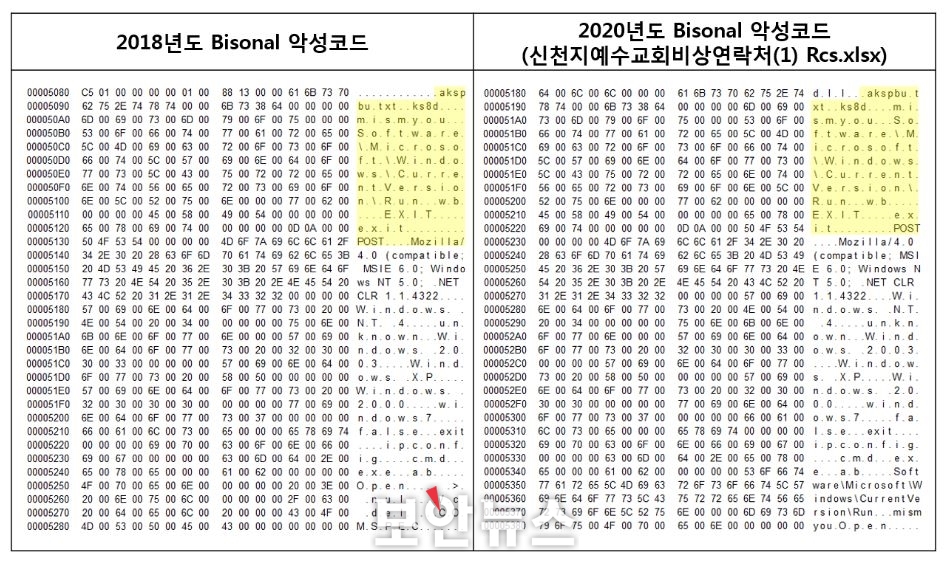

▲2018년 2020년 유포된 비소날(Bisonal) 악성코드 비교[자료=안랩]

해당 백도어는 지난 2011년부터 한국 기관 및 기업을 타깃으로 지속적인 공격을 펼쳐온 ‘비소날(Bisonal)’ 악성코드로 분석됐다. 비소날은 악성코드 내 포함된 문자열에 딴 명칭으로 알려졌다.

안랩 ASEC분석팀은 “현재 V3에서는 해당 악성코드를 ‘Backdoor/Win32.Bisonal (2020.03.05.04)’라는 진단명으로 진단하고 있다”며, “코로나19와 신천지 등 사회적 이슈를 악용한 악성코드 유포가 기승을 부리는 만큼 각별한 주의가 필요하다”고 밝혔다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

권준기자 기사보기

권준기자 기사보기

[2025-04-07]

[2025-04-07]  TH.jpg)

TH.jpg)

th.jpg)

THJ.jpg)

.png)

TH.jpg)

.jpg)

.jpg)