실존하는 기업과 직원 사칭...자연스러운 한글 사용으로 속기 쉬워

[보안뉴스 원병철 기자] 14일과 15일 실존하는 기업의 이름을 사칭한 ‘발주서’ 형태의 악성메일이 연이어 발견돼 기업 담당자들의 주의가 요구된다. 특히, 이번 악성메일은 기업에 실제 존재하는 직원의 이름까지 그대로 사용해 자칫 잘못하면 속아 넘어갈 수 있다.

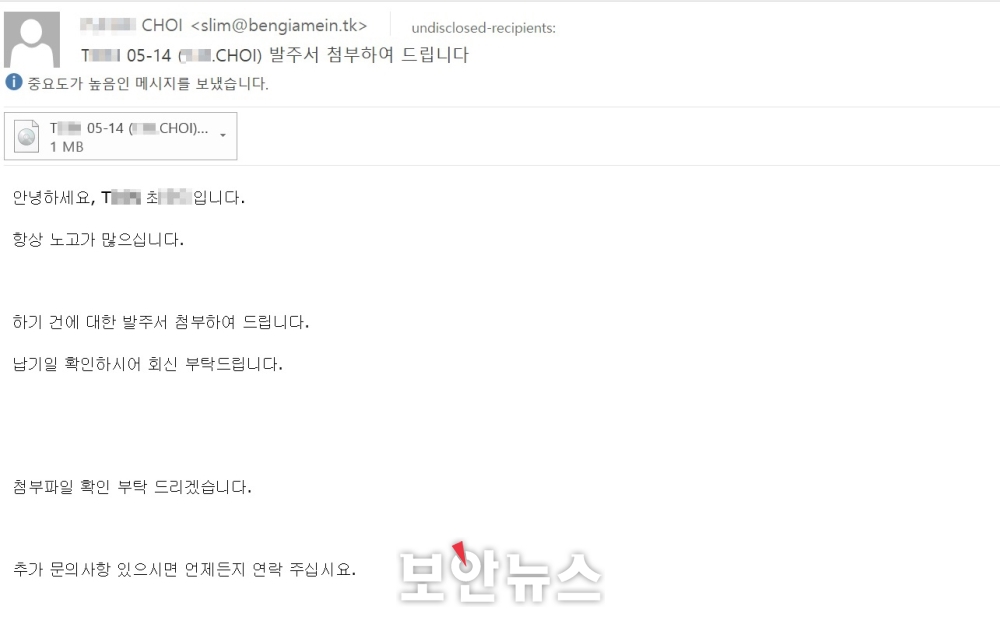

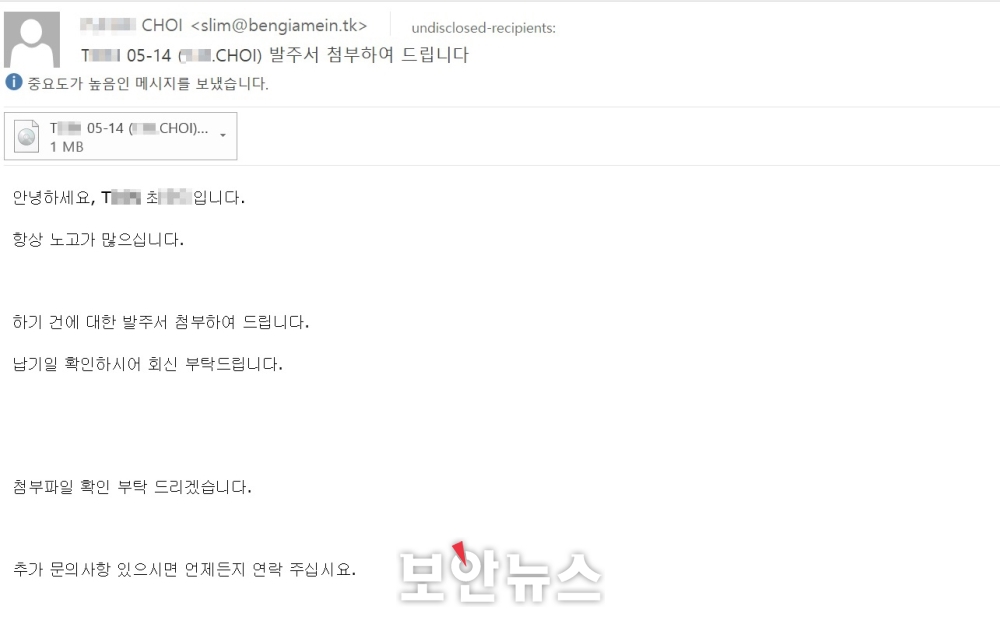

‘T○○○ 05-14 (○.○.CHOI) 발주서 첨부하여 드립니다’란 제목으로 발송된 이번 악성메일은 실제 존재하는 기업 이름과 직원 이름을 사용하고 있다. 또한 ‘안녕하세요, T○○○ 최○○입니다. 항상 노고가 많으십니다. 하기 건에 대한 발주서 첨부하여 드립니다. 납기일 확인하시어 회신 부탁드립니다.’라고 적혀 있는 메일 내용은 한글사용이 매우 자연스러워 한글에 매우 익숙한 공격자이거나 실제로 사용된 메일을 해킹해 그대로 사용한 것으로 보인다.

메일 하단에는 메일 발신자의 이름과 회사 주소, 전화번호 등이 적혀 있는데, 본지가 확인한 결과 해당 기업과 직원은 실존하고 있었으며, 이번 악성메일로 인해 많은 문의 전화를 받았다고 밝혔다.

첨부된 ‘T○○○ 05-14 (○.○.CHOI) 발주서 첨부하여 드립니다.JPEG’란 이름의 파일은 이미지(.img) 파일로 압축을 풀면 ‘ORDER.exe’란 이름의 실행파일이 나온다. 바이러스토탈에서 해당 파일을 검색한 결과 15일 오후 5시 현재 등록된 71개 안티멀웨어 엔진 중 25개만이 악성파일로 진단했다. 또한, 이 악성파일은 사용자의 정보를 수집하는 것으로 분석됐다.

보안전문가는 “이번 악성메일처럼 한글이 자연스럽게 사용됐을 경우 한 번에 알아보기 어렵다”면서, “발주한 기업과 관계가 없을 경우 발신자 메일주소를 보거나 연락처를 이용해 전화로 확인해보는 것이 중요하다”고 조언했다. 실제로 이번 악성메일의 발신주소는 ‘slim@bengiamein.tk’로 .tk는 뉴질랜드령 섬나라인 ‘토켈라우’의 도메인으로 등록이 무료이기 때문에 세계 최대의 국가 도메인으로 잘 알려져 있다.

[원병철 기자(boanone@boannews.com)]

[보안뉴스 원병철 기자] 14일과 15일 실존하는 기업의 이름을 사칭한 ‘발주서’ 형태의 악성메일이 연이어 발견돼 기업 담당자들의 주의가 요구된다. 특히, 이번 악성메일은 기업에 실제 존재하는 직원의 이름까지 그대로 사용해 자칫 잘못하면 속아 넘어갈 수 있다.

▲실존 기업과 직원 사칭한 악성메일[자료=보안뉴스]

‘T○○○ 05-14 (○.○.CHOI) 발주서 첨부하여 드립니다’란 제목으로 발송된 이번 악성메일은 실제 존재하는 기업 이름과 직원 이름을 사용하고 있다. 또한 ‘안녕하세요, T○○○ 최○○입니다. 항상 노고가 많으십니다. 하기 건에 대한 발주서 첨부하여 드립니다. 납기일 확인하시어 회신 부탁드립니다.’라고 적혀 있는 메일 내용은 한글사용이 매우 자연스러워 한글에 매우 익숙한 공격자이거나 실제로 사용된 메일을 해킹해 그대로 사용한 것으로 보인다.

메일 하단에는 메일 발신자의 이름과 회사 주소, 전화번호 등이 적혀 있는데, 본지가 확인한 결과 해당 기업과 직원은 실존하고 있었으며, 이번 악성메일로 인해 많은 문의 전화를 받았다고 밝혔다.

첨부된 ‘T○○○ 05-14 (○.○.CHOI) 발주서 첨부하여 드립니다.JPEG’란 이름의 파일은 이미지(.img) 파일로 압축을 풀면 ‘ORDER.exe’란 이름의 실행파일이 나온다. 바이러스토탈에서 해당 파일을 검색한 결과 15일 오후 5시 현재 등록된 71개 안티멀웨어 엔진 중 25개만이 악성파일로 진단했다. 또한, 이 악성파일은 사용자의 정보를 수집하는 것으로 분석됐다.

보안전문가는 “이번 악성메일처럼 한글이 자연스럽게 사용됐을 경우 한 번에 알아보기 어렵다”면서, “발주한 기업과 관계가 없을 경우 발신자 메일주소를 보거나 연락처를 이용해 전화로 확인해보는 것이 중요하다”고 조언했다. 실제로 이번 악성메일의 발신주소는 ‘slim@bengiamein.tk’로 .tk는 뉴질랜드령 섬나라인 ‘토켈라우’의 도메인으로 등록이 무료이기 때문에 세계 최대의 국가 도메인으로 잘 알려져 있다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

원병철기자 기사보기

원병철기자 기사보기

[2025-04-07]

[2025-04-07]  TH.jpg)

TH.jpg)

th.jpg)

THJ.jpg)

.png)

TH.jpg)

.jpg)

.jpg)